VPN-Protokollvergleich: PPTP gegen SSTP gegen OpenVPN gegen L2TP gegen IKEv2

Die erste Pflicht eines VPN ist es, Ihre Privatsphäre zu schützen, weshalb Verschlüsselung zweifellos die wichtigste ist aspekt eines VPN-Dienstes. Bei der VPN-Verschlüsselung dreht sich alles um Protokolle.Einfach ausgedrückt, hängt das Ausmaß, in dem Ihr Datenverkehr geschützt ist, stark von dem VPN-Protokoll ab, das Sie verwenden. Derzeit sind fünf gängige Protokolle in den meisten kommerziellen VPN-Diensten zu finden – PPTP, SSTP, OpenVPN, L2TP / IPSec und IKEv2.

Wie wählen Sie also das beste VPN-Protokoll für Ihre Bedürfnisse aus? Die Antwort scheint einfach genug: Sie müssen sie vergleichen. Dieser Vergleich kann jedoch etwas schwierig sein, wenn Sie nicht über viel technisches Fachwissen verfügen.

Wir helfen Ihnen gerne weiter – nachfolgend finden Sie eine detaillierte Übersicht über die weit verbreiteten VPN-Protokolle. Unser Ziel ist es, Ihnen die Vor- und Nachteile sowie Ratschläge zur Verwendung oder Vermeidung eines bestimmten Protokolls auf leicht verständliche Weise zu geben.

Bedenken Sie jedoch, dass VPN-Verschlüsselung ein äußerst komplexes Thema ist. Kein einziger Artikel kann als „Crashkurs“ zu diesem Thema dienen, und ein gewisses Maß an technischem Verständnis ist erforderlich. Wenn Sie Ihre ersten Schritte in die Welt der VPN-Technologie machen, laden wir Sie ein, mit unserem Anfängerleitfaden zu beginnen, bevor Sie mit diesem Artikel fortfahren.

VPN-Protokollvergleich: Schnelle Antwort

Wenn Sie einfach das von Branchenexperten und VPN-Anbietern empfohlene VPN-Protokoll verwenden möchten, finden Sie hier eine sehr kurze Zusammenfassung für Sie:

- Verwenden Sie OpenVPN, wenn verfügbar.

- Bleiben Sie so weit wie möglich von PPTP entfernt.

- Vermeiden Sie SSTP wenn möglich.

- L2TP ist bei korrekter Implementierung eine gute Wahl, wird aber nicht empfohlen.

- Die Open-Source-Iterationen von IKEv2 sind eine gute Alternative zu OpenVPN.

OpenVPN gilt derzeit als das sicherste VPN–Protokoll – als solches ist es zum Industriestandard geworden. Premium-VPN-Anbieter bieten volle Unterstützung für OpenVPN mit nativen Clients und wertvollen Funktionen sowie Unterstützung für andere beliebte VPN-Protokolle. Wir haben die besten VPN-Dienste mit OpenVPN-Unterstützung in der folgenden Tabelle zusammengefasst:

Und jetzt bieten wir unseren detaillierten VPN-Protokollvergleich mit einer kurzen Zusammenfassung und einer gründlichen Analyse jedes Protokolls an.

VPN-Protokollvergleich: Die Grundlagen

Was unterscheidet ein VPN-Protokoll vom Rest? Kurz gesagt, es ist Sicherheit. In diesem Fall hat Sicherheit zwei verschiedene, aber gleichermaßen wichtige Bedeutungen.Zunächst gibt es die Schritte, die ein Protokoll implementiert, um Ihren Datenverkehr zu schützen – Verschlüsselungsstärke, Chiffren, Hash-Authentifizierung und mehr. Dann gibt es die Beständigkeit des Protokolls gegen Rissbildung. Dies hängt sowohl von den Funktionen des Protokolls als auch von externen Faktoren ab, z. B. wo es erstellt wurde und ob es von der US-NSA kompromittiert wurde.

Jedes der fünf Protokolle in diesem Vergleich hat seine Vor- und Nachteile, aber für die allgemeine Sicherheit gibt es klare Favoriten. Schauen wir uns das genauer an.

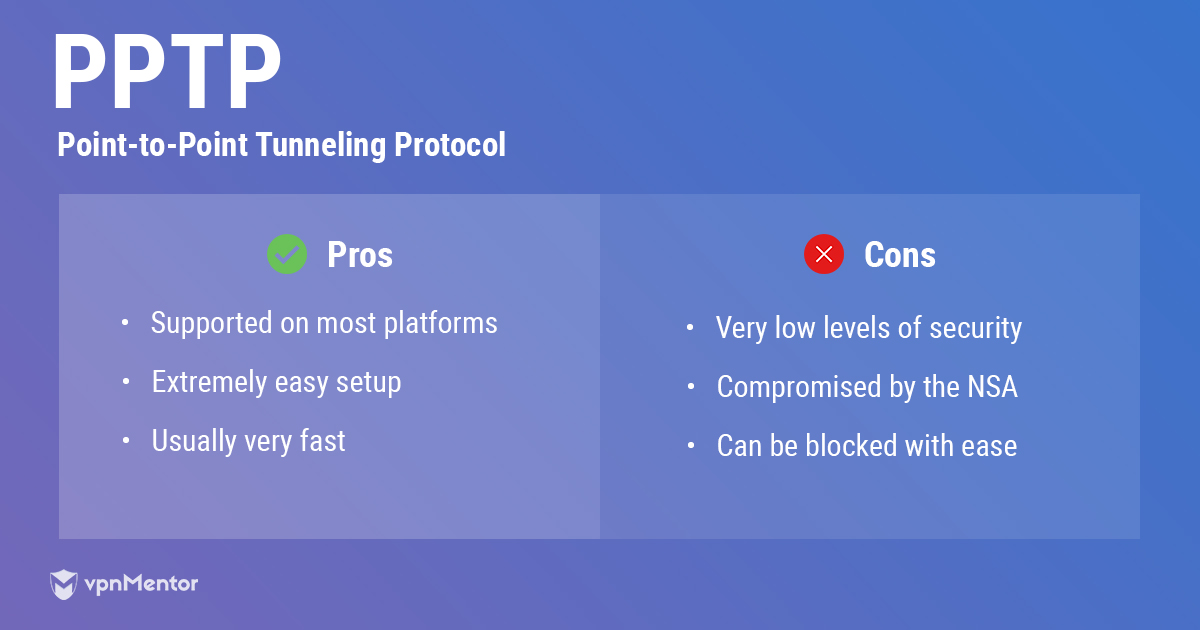

PPTP

In einem Satz: Das Veteran VPN–Protokoll – Unternehmensstandard, auf praktisch jedem Gerät verfügbar, hat aber viele Probleme

Das PPTP-Protokoll ist schnell und einfach zu bedienen, aber seine Sicherheit ist nicht garantiert

PPTP im Detail

Das Point-to-Point-Tunneling-Protokoll gibt es seit 1999 und ist damit das erste echte VPN-Protokoll, das der Öffentlichkeit zugänglich gemacht werden.

Heute wird PPTP immer noch häufig in Unternehmens-VPNs verwendet. Ein wichtiger Grund dafür ist die Tatsache, dass es auf so ziemlich jeder Plattform integriert ist. Dies macht es auch sehr einfach einzurichten, da keine zusätzliche Software erforderlich ist.

PPTP wurde von einem Konsortium unter der Leitung von Microsoft entwickelt. Es nutzt Microsoft Point-to-Point-Verschlüsselung (MPPE), zusammen mit MS-CHAP v2-Authentifizierung. Während Sie heutzutage selten etwas anderes als 128-Bit-Verschlüsselung mit diesem Protokoll finden, leidet es immer noch unter alarmierenden Sicherheitsrisiken.

In der Vergangenheit wurde gezeigt, dass PPTP in nur zwei Tagen geknackt werden kann – ein Problem, das seitdem von Microsoft behoben wurde. Aber auch Microsoft selbst empfiehlt die Verwendung von SSTP oder L2TP / IPSec, was genug darüber aussagt, wie zuverlässig PPTP heutzutage ist.

Es gibt andere eklatante Probleme mit diesem Protokoll. Der mit Abstand größte ist die NSA – inzwischen gibt es keinen Zweifel daran, dass die Agentur über PPTP verschlüsselte Daten entschlüsseln kann, und das schon lange, bevor solche Probleme allgemein bekannt waren. Kurz gesagt, PPTP ist keine Herausforderung für die NSA, und es wird kaum jemanden davon abhalten, den Code zu brechen und Ihre Daten zu sammeln.

Geschwindigkeit kann als der einzige Vorteil von PPTP angesehen werden, aber selbst das ist umstritten. Während das Protokoll nicht zu viel Rechenleistung benötigt (was bedeutet, dass Ihre Geschwindigkeit nicht stark beeinträchtigt wird), gibt es einen großen Nachteil – PPTP kann leicht blockiert werden. Es kann nicht ohne Port 1723 und das General Routing Encapsulation (GRE) -Protokoll funktionieren, und letzteres kann einfach durch eine Firewall geschützt werden, um PPTP-Verbindungen zu verhindern.

Darüber hinaus kann PPTP sehr ineffektiv sein, wenn Ihre Verbindung unter Paketverlust leidet. In solchen Situationen versucht das Protokoll zahlreiche Neuübertragungen. Da PPTP TCP (Transmission Control Protocol) über TCP tunnelt, finden diese Versuche der erneuten Übertragung auf beiden Ebenen statt und führen häufig zu einer massiven Verlangsamung. Die einzige Lösung besteht darin, Ihre Verbindung zurückzusetzen, was sowohl frustrierend als auch zeitaufwändig ist.

Insgesamt ist PPTP nach heutigen Maßstäben ein veraltetes, schrecklich unsicheres VPN-Protokoll. Es wird allgemein als veraltet angesehen, und seine Mängel überwiegen die Vorteile erheblich.

Zusammenfassung: Vermeiden Sie PPTP um jeden Preis, wenn Sie sich um Ihre Privatsphäre kümmern. Dies kann jedoch zum Entsperren von Inhalten nützlich sein, sofern das Protokoll selbst nicht blockiert ist.

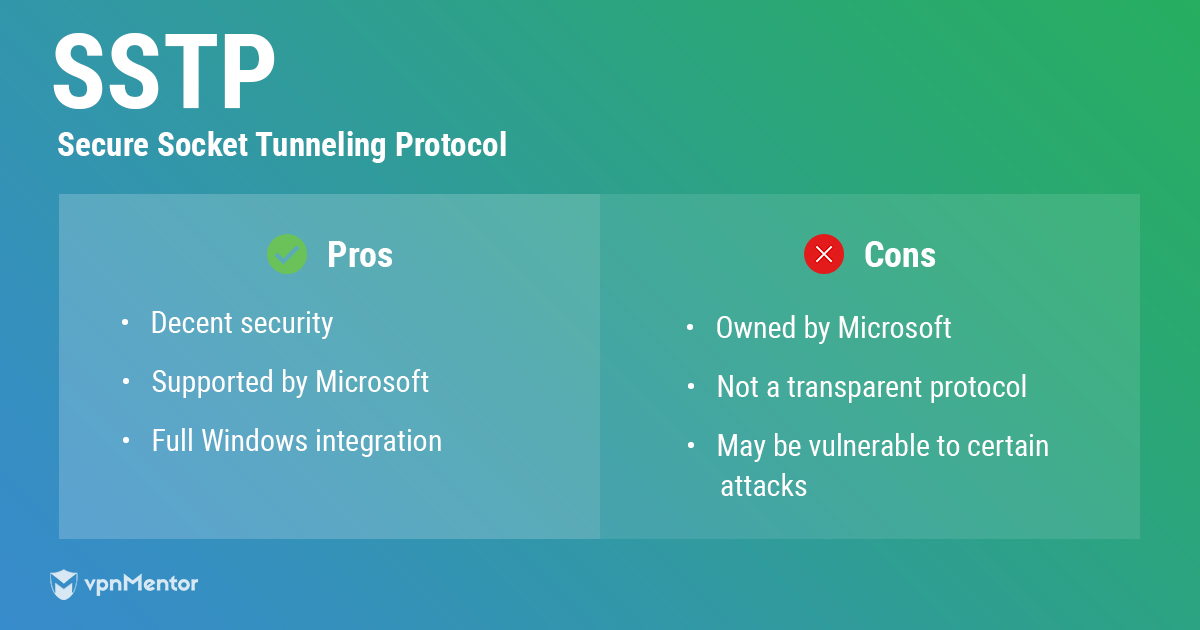

SSTP

In einem Satz: Ein stabiles Protokoll, das gut mit Windows funktioniert, aber man muss den Leuten dahinter ein bisschen zu sehr vertrauen

Das SSTP-Protokoll hat eine anständige Sicherheit und ist nahtlos in Windows integriert. Es bietet seinen Benutzern jedoch nicht genügend Transparenz

SSTP im Detail

Wenn PPTP Microsofts erster Versuch war, ein sicheres, zuverlässiges VPN-Protokoll zu erstellen, dann ist SSTP die neuere, bessere Version.

Das Secure Socket Tunneling Protocol, das erstmals in Windows Vista SP1 verwendet wurde, verwendet SSL 3.0 und bietet ein viel höheres Sicherheitsniveau als PPTP. Im Laufe der Jahre hat es dieses VPN–Protokoll zu Linux, SEIL, RouterOS und sogar Apples Mac OS X geschafft – es konzentriert sich jedoch immer noch hauptsächlich auf Windows.

Dies sollte keine Überraschung sein, da SSTP ein proprietärer Verschlüsselungsstandard von Microsoft ist. Ist das gut oder schlecht? Nun, das hängt von Ihrer Meinung über den Tech-Riesen ab.

Hier sind die Fakten: SSTP ist vollständig in Windows integriert, was die Einrichtung unglaublich einfach macht. Es wird auch von Microsoft unterstützt, daher ist es eines der zuverlässigsten Protokolle, wenn Sie einen Windows-Computer haben. Darüber hinaus funktioniert SSTP ziemlich gut mit Firewalls, und wie bei OpenVPN (siehe unten) können Sie TCP-Port 443 verwenden, wenn Sie mit umfassender Zensur zu kämpfen haben.

Auf der anderen Seite ist SSTP nur so sicher wie Ihr Vertrauen in Microsoft. Da der Code der Öffentlichkeit nicht zur Verfügung steht, kennt niemand außer dem Eigentümer die Details hinter diesem Protokoll. Und angesichts der früheren Beziehungen von Microsoft mit der NSA sowie ernsthafter Gerüchte über Hintertüren im Windows-Betriebssystem gibt es gute Gründe, warum Benutzer misstrauisch sind, wie sicher SSTP tatsächlich ist.

Es gibt noch mehr: SSL 3.0 ist jetzt von der Internet Engineering Task Force (IETF) veraltet, nachdem es erfolgreich von POODLE-Angriffen angegriffen wurde. Derzeit weiß niemand außer Microsoft, ob SSTP anfällig für solche Angriffe ist, aber da es weitgehend auf SSL 3.0 basiert, empfehlen wir (und viele andere), dieses VPN-Protokoll nicht mehr zu verwenden.

Zusammenfassung: SSTP ist viel besser als PPTP und hat funktionale Vorteile gegenüber anderen VPN-Protokollen unter Windows. Es kommt jedoch mit ein paar potenziell ernsten Problemen, und seine Besitzer sollten nicht blind von den Datenschutzbewussten vertraut werden.

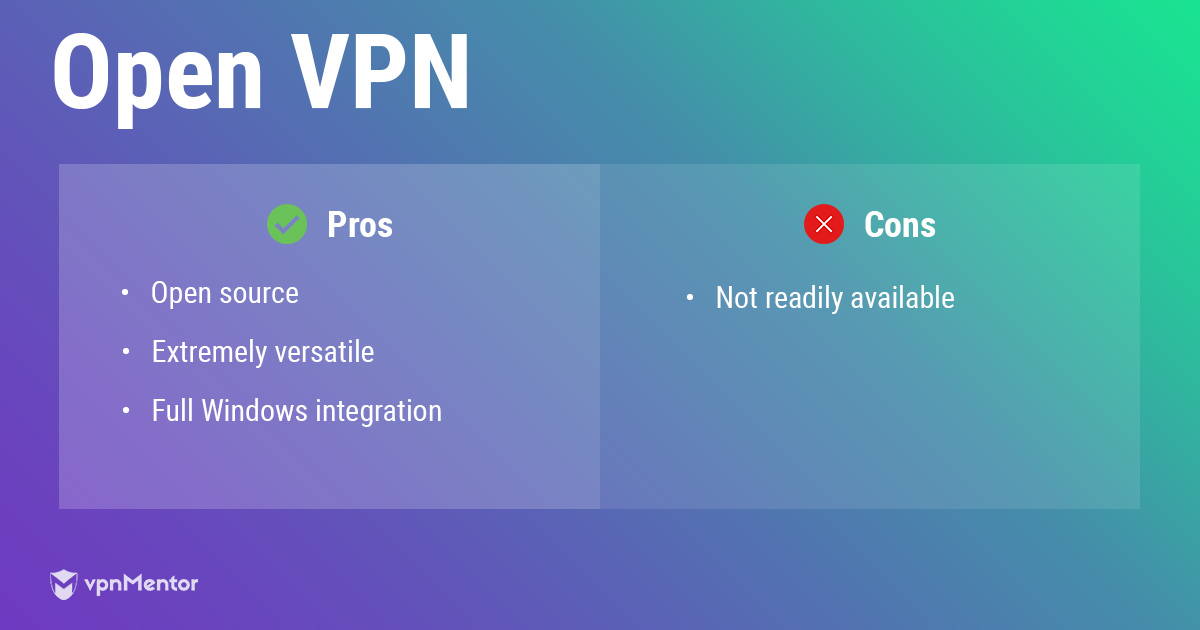

Open VPN

In einem Satz: Das branchenübliche VPN–Protokoll – transparent, regelmäßig aktualisiert und Ihre beste Wahl für garantierte Sicherheit.

OpenVPN ist eines der besten Protokolle und äußerst vielseitig, aber es ist nicht ohne weiteres verfügbar

OpenVPN im Detail

OpenVPN wird von den meisten VPN-Experten bevorzugt und empfohlen, und dafür gibt es mehrere gute Gründe.

Beginnen wir mit dem wichtigsten Aspekt – der Sicherheit. Das OpenVPN-Protokoll gibt es in vielen verschiedenen Formen und Größen, aber selbst seine „schwächste“ Konfiguration kann beeindruckend sein. Egal, ob Sie die standardmäßige Blowfish-128-Verschlüsselung für gelegentliche Zwecke verwenden oder die erstklassige AES-256-Verschlüsselung genießen, OpenVPN bietet soliden Schutz.

Das Beste an OpenVPN sind die verfügbaren Konfigurationsoptionen. Mit diesen können Sie es für zusätzliche Sicherheit oder Geschwindigkeit anpassen und Zensur zuverlässig umgehen. Während OpenVPN auf UDP–Ports (User Datagram Protocol) die beste Leistung erbringt, kann es auf praktisch jedem Port ausgeführt werden – einschließlich TCP 443, das Ihre VPN-Verbindung im Wesentlichen als HTTPS-Verkehr maskiert und Blockierungen verhindert. Das ist ein großer Vorteil in Ländern mit starker Zensur.

Eine weitere tolle Sache an OpenVPN ist sein Open Source Code. Dieses Protokoll wurde vom OpenVPN-Projekt entwickelt und unterstützt und hat eine starke Community, die alles auf dem neuesten Stand hält. Der Open-Source-Charakter der Technologie hat auch die Durchführung verschiedener Audits ermöglicht – und keines von ihnen hat bisher ernsthafte Sicherheitsrisiken festgestellt.

Obwohl das OpenVPN-Protokoll nicht nativ verfügbar ist, gibt es Clients von Drittanbietern, mit denen es auf jeder wichtigen Plattform ausgeführt werden kann. Viele der besten VPN-Anbieter bieten ihre eigenen OpenVPN-unterstützenden Schnittstellen an, die in der Regel mit zahlreichen praktischen Funktionen ausgestattet sind.Zusammenfassung: Verwenden Sie OpenVPN als Ihr bevorzugtes Protokoll, wann immer Sie können, aber stellen Sie sicher, dass Ihr VPN-Dienst es gut implementiert hat. Wenn Ihr VPN-Anbieter OpenVPN nicht unterstützt, sollten Sie Ihren VPN-Dienst kündigen und nach einem besseren suchen.

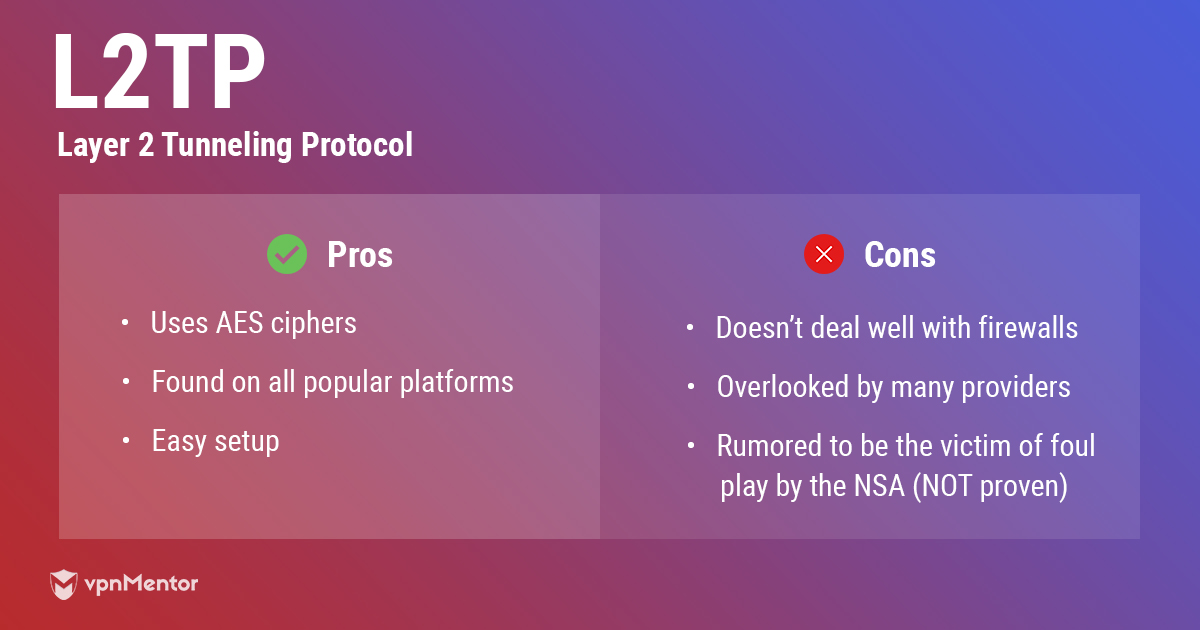

L2TP

In einem Satz: Ein plattformübergreifendes VPN-Protokoll, das in der Theorie ausreichende Sicherheit und bessere Geschwindigkeit bietet, in der Praxis jedoch oft schlecht implementiert ist.

L2TP war früher ein sehr beliebtes Protokoll, aber es ist nicht sehr effizient mit Firewalls

L2TP im Detail

Das Layer-2-Tunneling-Protokoll wurde ungefähr zur gleichen Zeit wie PPTP entwickelt. Beide haben einige Gemeinsamkeiten; Beide sind weit verbreitet und auf wichtigen Plattformen einfach auszuführen.

L2TP verschlüsselt jedoch nichts von selbst. Aus diesem Grund finden Sie es fast immer zusammen mit IPSec. Möglicherweise wird diese Kombination nur als „L2TP“ oder „IPSec“ aufgeführt, aber wenn Sie sich ein VPN ansehen, bedeuten diese Protokollnamen immer L2TP / IPSec.

Heutzutage wird Secure L2TP nur noch mit AES-Chiffren geliefert. In der Vergangenheit wurden 3DES-Chiffren verwendet, aber verschiedene Kollisionsangriffe haben sie außer Betrieb gesetzt.

Obwohl L2TP Daten zweimal kapselt, ist es immer noch schneller als OpenVPN – zumindest theoretisch. In Wirklichkeit ist der Unterschied die zusätzlichen Kopfschmerzen nicht wert.

Welche Kopfschmerzen, fragst du? Hier ist die Sache: L2TP ist nicht gerade vielseitig. Wie PPTP leidet es unter begrenzten Ports. Dies kann Ihre Situation sehr schwierig machen, wenn Sie das Protokoll hinter einer NAT-Firewall verwenden. Selbst wenn Sie es nicht sind, bedeutet eine begrenzte Anzahl von Ports, dass L2TP mühelos blockiert werden kann.Noch besorgniserregender ist die Tatsache, dass L2TP von der NSA kompromittiert und sogar manipuliert werden kann. Obwohl es keinen konkreten Beweis für diese Behauptungen gibt, hat Edward Snowden stark angedeutet, dass L2TP geknackt wurde.

Schließlich leidet L2TP oft an einem Problem, das mehr mit VPN-Anbietern als mit dem Protokoll selbst zusammenhängt. Um L2TP auf Ihrem VPN auszuführen, verwenden Sie normalerweise einen Pre-Shared Key (PSK). Hier ist das große Problem: Meistens können diese Schlüssel leicht von der Website Ihres Anbieters abgerufen werden. Obwohl dies kein direktes Sicherheitsrisiko darstellt (Ihre AES-verschlüsselten Daten sind sicher), kann es Hackern die Möglichkeit geben, einen VPN-Server abzuhören, was die Tür für potenziellen Datendiebstahl und Malware-Pflanzung öffnet.Zusammenfassung: Wenn es richtig gemacht wird, ist L2TP / IPSec ein ausreichend gutes Protokoll für den gelegentlichen Gebrauch. Wir empfehlen jedoch, dies nach Möglichkeit zu vermeiden, da es besorgniserregende NSA-bezogene Spekulationen gibt.

IKEv2

In einem Satz: Ein starkes, sicheres Protokoll, das ideal für mobile Geräte ist – aber nicht das beliebteste.

IKEv2 ist ideal für mobile Geräte, hat aber nicht viele andere Integrationen

IKEv2 im Detail

Internet Key Exchange Version 2 ist das Produkt der gemeinsamen Bemühungen von Microsoft und Cisco, ein sicheres, flexibles Tunneling-Protokoll zu erstellen.

Das stimmt – IKEv2 an sich ist nur ein Tunneling-Protokoll. Ähnlich wie L2TP wird es zu einem VPN-Protokoll, wenn es mit IPSec gepaart wird. Und in ähnlicher Weise wird das IKEv2 / IPSec-Paar oft nur auf „IKEv2“ verkürzt.

Sie können die native Unterstützung für IKEv2 auf jeder Windows-Plattform nach Windows 7 finden. Es ist auch für iOS und Blackberry verfügbar. Es gibt mehrere Open-Source-Versionen von IKEv2, die unabhängig von Microsoft / Cisco sind und von anderen Plattformen wie Linux und Android unterstützt werden. Möglicherweise müssen Sie jedoch Software von Drittanbietern installieren, um diese ausführen zu können.

IKEv2 ist ein robustes VPN-Protokoll bei der Verwendung von AES-Verschlüsselung, aber sein größter Vorteil ist die Stabilität. Nach einer vorübergehenden Unterbrechung Ihrer Verbindung, z. B. einem Stromausfall, wenn Sie sich auf Ihrem Laptop befinden, oder dem Betreten eines realen Tunnels, wenn Sie sich auf Ihrem Mobilgerät befinden, wird die Arbeit automatisch wie gewohnt fortgesetzt.IKEv2 unterstützt auch das Mobility and Multihoming Protocol (MOBIKE), was es sehr nützlich macht, wenn Sie ständig Verbindungen wechseln – wie wenn Sie zwischen Internetcafés und der Datennutzung des Mobilfunknetzes wechseln, während Sie eine neue Stadt erkunden.

Als neu entwickeltes Protokoll erfreut sich IKEv2 nicht der gleichen Beliebtheit wie L2TP, ist aber in allen Kategorien viel zuverlässiger.

Zusammenfassung: Wählen Sie IKEv2, wenn Sie häufig reisen und/oder ein Blackberry-Gerät haben. Es ist eine praktikable Alternative zu OpenVPN, wenn Sie mobil sind, aber wir empfehlen, Open-Source-Versionen anstelle der Microsoft / Cisco-Version zu verwenden.

VPN–Protokollvergleich: Zusammenfassung

Da haben Sie es – unser ausführlicher VPN-Protokollvergleich. Wir hoffen, dass wir Ihnen eine bessere Vorstellung davon gegeben haben, was jedes VPN-Protokoll bietet und wie es sich gegen den Rest abhebt. Wenn Sie jedoch noch tiefer in diese Probleme eintauchen möchten, können wir diesen Wunsch gerne mit unserem ultimativen Leitfaden zum VPN-Tunneling erfüllen.

Wussten Sie, dass Sie wunderbare Rabatte auf Premium-VPNs erhalten können, die alle wichtigen Protokolle unterstützen? Werfen Sie einen Blick auf die besten VPN-Angebote, die gerade stattfinden, und schauen Sie oft vorbei, denn es kommen ständig neue Angebote!

Das könnte Sie auch interessieren:

- Die besten VPNs

- Was ist ein VPN–Kill-Switch und warum Sie einen verwenden müssen

- Top 6 WIRKLICH KOSTENLOSE VPN-Dienste – Die SICHER zu verwenden sind

| Anbieter | Unsere Punktzahl | ||

|---|---|---|---|

| NordVPN |

9.8/10 | Website besuchen | |

| ExpressVPN |

9.8/10 | Visit Site | |

| Surfshark |

9.6/10 | Visit Site | |

| CyberGhost VPN |

9.4/10 | Visit Site | |

| Private Internet Access |

9.2/10 | Visit Site |

Leave a Reply