porównanie protokołów VPN: PPTP vs SSTP vs OpenVPN vs L2TP vs IKEv2

pierwszym obowiązkiem VPN jest ochrona Twojego komputera przed prywatność, dlatego szyfrowanie jest niewątpliwie najważniejszym aspektem każdej usługi VPN. Szyfrowanie VPN polega na protokołach.

Mówiąc najprościej, Stopień ochrony Twojego ruchu zależy w dużej mierze od używanego protokołu VPN. Obecnie pięć popularnych protokołów można znaleźć w większości komercyjnych usług VPN-PPTP, SSTP, OpenVPN, L2TP/IPsec i IKEv2.

więc jak wybrać najlepszy protokół VPN dla swoich potrzeb? Odpowiedź wydaje się dość prosta: musisz je porównać. To porównanie może być jednak nieco trudne, jeśli nie masz dużej wiedzy technicznej.

chcielibyśmy Ci pomóc – poniżej znajdziesz szczegółowy przegląd każdego z powszechnie używanych protokołów VPN. Naszym celem jest przedstawienie korzyści i wad, a także porady, kiedy należy używać lub unikać określonego protokołu, w sposób, który jest łatwy do zrozumienia.

pamiętaj jednak, że szyfrowanie VPN to niezwykle złożony temat. Żaden artykuł nie może służyć jako” crash course ” na ten temat i wymagany jest pewien stopień zrozumienia technicznego. Jeśli stawiasz pierwsze kroki w świecie technologii VPN, zapraszamy do zapoznania się z naszym Przewodnikiem dla początkujących, zanim przejdziesz do tego artykułu.

porównanie protokołów VPN: Szybka odpowiedź

Jeśli po prostu chcesz korzystać z protokołu VPN zalecanego przez ekspertów branżowych i dostawców VPN, oto bardzo szybkie podsumowanie dla ciebie:

- użyj OpenVPN, gdy jest dostępny.

- trzymaj się jak najdalej od PPTP.

- unikaj SSTP, jeśli to możliwe.

- L2TP jest dobrym wyborem, jeśli jest poprawnie zaimplementowany, ale nie jest zalecany.

- iteracje open source IKEv2 są przyzwoitą alternatywą dla OpenVPN.

OpenVPN jest obecnie uważany za najbezpieczniejszy protokół VPN – jako taki stał się standardem branżowym. Dostawcy Premium VPN oferują pełne wsparcie dla OpenVPN z natywnymi klientami i cennymi funkcjami, a także wsparcie dla innych popularnych protokołów VPN. Zebraliśmy najlepsze usługi VPN z obsługą OpenVPN na poniższym wykresie:

a teraz oferujemy nasze szczegółowe porównanie protokołów VPN, zarówno z krótkim podsumowaniem, jak i dokładną analizą każdego protokołu.

porównanie protokołów VPN: podstawy

Co odróżnia jeden protokół VPN od reszty? Krótko mówiąc, to ochrona. W tym przypadku bezpieczeństwo ma dwa różne, ale równie ważne znaczenia.

Po pierwsze, istnieją kroki, które protokół implementuje w celu ochrony Twojego Ruchu – siła szyfrowania, szyfry, uwierzytelnianie hashowe i inne. Następnie istnieje odporność protokołu na pękanie. Zależy to zarówno od cech protokołu, jak i czynników zewnętrznych, takich jak miejsce jego utworzenia i to, czy został naruszony przez amerykańską NSA.

każdy z pięciu protokołów w tym porównaniu ma swoje zalety i wady, ale dla ogólnego bezpieczeństwa istnieją wyraźne ulubione. Przyjrzyjmy się głębiej.

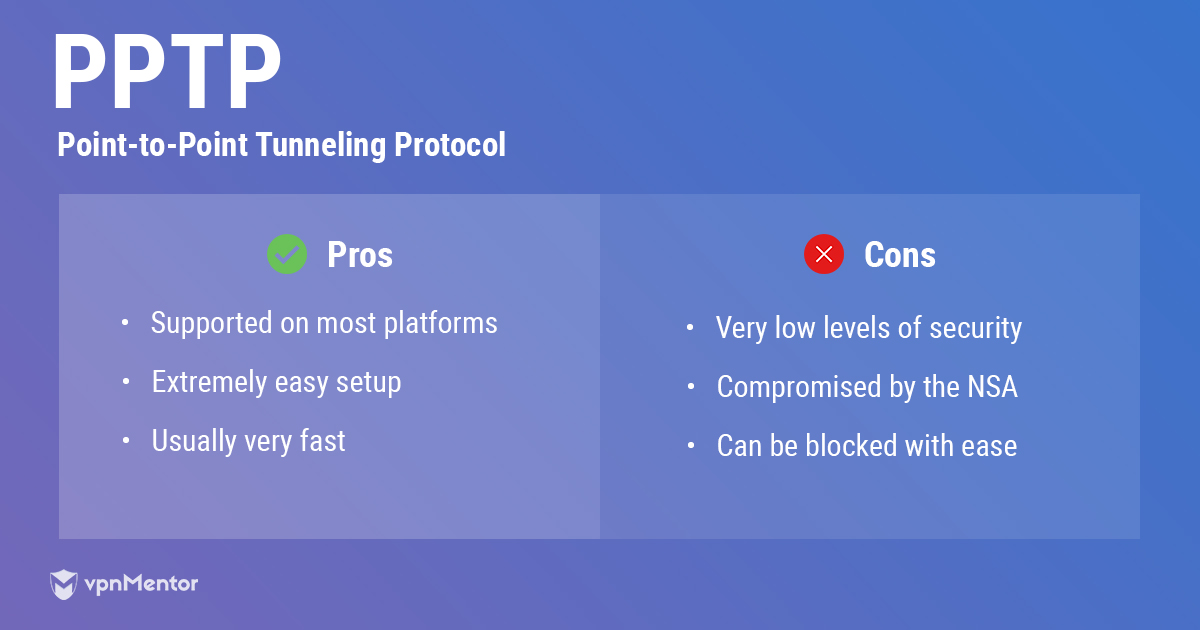

PPTP

w zdaniu: Veteran VPN protocol – korporacyjny standard, dostępny na praktycznie każdym urządzeniu, ale ma wiele problemów

protokół PPTP jest szybki i łatwy w użyciu, ale jego bezpieczeństwo nie jest gwarantowane

PPTP w szczegółach

Point-to-Point Tunneling Protocol istnieje od 1999 roku, co czyni go pierwszy prawdziwy protokół VPN, który stał się dostępny publicznie.

dzisiaj PPTP jest nadal szeroko stosowany w korporacyjnych VPN. Dużym powodem tego jest fakt, że jest wbudowany praktycznie na każdej platformie. Ułatwia to również konfigurację, ponieważ nie wymaga żadnego dodatkowego oprogramowania.

PPTP został stworzony przez konsorcjum kierowane przez Microsoft. Wykorzystuje Microsoft Point-to-Point Encryption (MPPE), wraz z uwierzytelnianiem MS-CHAP v2. Chociaż w dzisiejszych czasach rzadko można znaleźć coś innego niż szyfrowanie 128-bitowe za pomocą tego protokołu, nadal cierpi on na alarmujące zagrożenia bezpieczeństwa.

w przeszłości wykazano, że PPTP może zostać złamany w ciągu zaledwie dwóch dni – problem, który został naprawiony przez Microsoft. Ale nawet sam Microsoft zaleca używanie SSTP lub L2TP / IPSec, co mówi wystarczająco dużo o tym, jak niezawodny jest obecnie PPTP.

istnieją inne rażące problemy z tym protokołem. Największym z nich jest NSA-obecnie nie ma wątpliwości, że agencja może odszyfrować dane zaszyfrowane przez PPTP i robi to od dawna, zanim takie kwestie były powszechnie znane. Krótko mówiąc, PPTP nie jest wyzwaniem dla NSA i z trudem powstrzyma nikogo przed złamaniem kodu i zbieraniem Twoich danych.

prędkość można uznać za jedyną zaletę PPTP, ale nawet to jest dyskusyjne. Chociaż protokół nie wymaga zbyt dużej mocy obliczeniowej (co oznacza, że Twoja prędkość nie ma dużego wpływu), istnieje duża wada – PPTP można łatwo zablokować. Nie może działać bez portu 1723 i protokołu Gre (General Routing Encapsulation), a ten ostatni może być po prostu zaporowy, aby zapobiec połączeniom PPTP.

Co więcej, PPTP może być bardzo nieskuteczne, jeśli Twoje połączenie cierpi z powodu utraty pakietów. W takich sytuacjach protokół próbuje wielokrotnych powtórnych transmisji. Ponieważ protokół PPTP tuneluje protokół TCP (Transmission Control Protocol) przez protokół TCP, próby ponownej transmisji mają miejsce na obu poziomach i często prowadzą do znacznego spowolnienia. Jedynym rozwiązaniem jest zresetowanie połączenia, co jest zarówno frustrujące, jak i czasochłonne.

Ogólnie rzecz biorąc, PPTP jest przestarzałym, strasznie niebezpiecznym protokołem VPN według dzisiejszych standardów. Jest powszechnie uważany za przestarzały, a jego wady znacznie przewyższają jego zalety.

podsumowanie: unikaj PPTP za wszelką cenę, jeśli dbasz o swoją prywatność. Mimo to może być przydatny do odblokowywania treści, pod warunkiem, że sam protokół nie jest zablokowany.

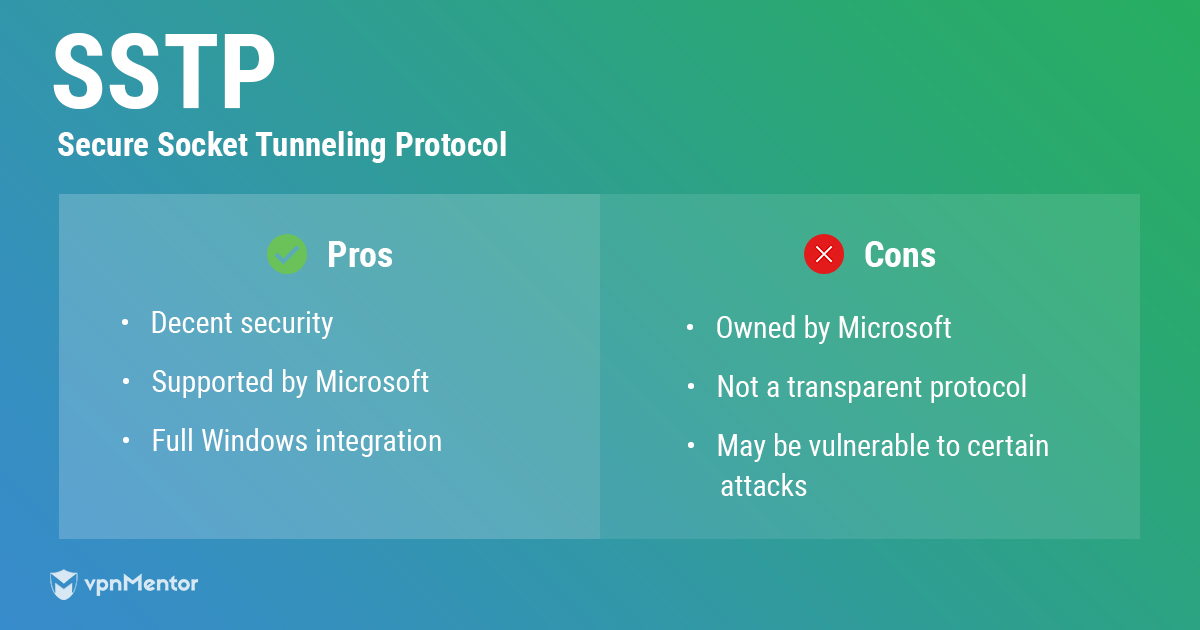

SSTP

w jednym zdaniu: stabilny protokół, który świetnie współpracuje z Windows, ale musisz zaufać ludziom za bardzo

protokół SSTP ma przyzwoite Bezpieczeństwo i jest bezproblemowo zintegrowany z Windows. Jednak nie zapewnia użytkownikom wystarczającej przejrzystości

SSTP w szczegółach

Jeśli PPTP był pierwszą próbą Microsoftu stworzenia bezpiecznego, niezawodnego protokołu VPN, to SSTP jest nowszą, lepszą wersją.

Po raz pierwszy zaobserwowany w systemie Windows Vista z dodatkiem SP1, protokół Secure Socket Tunneling Protocol wykorzystuje SSL 3.0 i zapewnia znacznie wyższy poziom bezpieczeństwa niż PPTP. Z biegiem lat ten protokół VPN dotarł do Linuksa, SEILA, RouterOS, a nawet Mac OS X firmy Apple – jednak nadal koncentruje się głównie na systemie Windows.

to nie powinno być zaskoczeniem, ponieważ SSTP jest zastrzeżonym standardem szyfrowania należącym do firmy Microsoft. To dobrze czy źle? To zależy od twojej opinii o gigancie technologicznym.

oto fakty: SSTP jest w pełni zintegrowany z systemem Windows, co czyni go niezwykle łatwym w konfiguracji. Cieszy się również wsparciem ze strony firmy Microsoft, więc jest to jeden z najbardziej niezawodnych protokołów do uruchomienia, jeśli masz komputer z systemem Windows. Co więcej, SSTP radzi sobie całkiem dobrze z zaporami ogniowymi i podobnie jak w przypadku OpenVPN (patrz poniżej), możesz użyć portu TCP 443, jeśli zmagasz się z rozległą cenzurą.

z drugiej strony, SSTP jest tak bezpieczny, jak twoje zaufanie do Microsoftu. Ponieważ kod nie jest dostępny publicznie, nikt oprócz właściciela nie zna szczegółów tego protokołu. A biorąc pod uwagę wcześniejsze relacje Microsoftu z NSA,a także poważne plotki o backdoorach istniejących w systemie operacyjnym Windows, istnieją dobre powody, dla których użytkownicy są podejrzliwi co do tego, jak Bezpieczny jest SSTP.

to nie wszystko: SSL 3.0 jest teraz przestarzały przez Internet Engineering Task Force (IETF), po tym jak został skutecznie zaatakowany przez Poodle attacks. Obecnie nikt oprócz Microsoftu nie wie, czy SSTP jest podatny na takie ataki, ale ponieważ jest w dużej mierze oparty na SSL 3.0, my (i wiele innych) zalecamy zaprzestanie używania tego protokołu VPN.

podsumowanie: SSTP robi znacznie lepiej niż PPTP i ma zalety funkcjonalne w porównaniu z innymi protokołami VPN w systemie Windows. Ma jednak kilka potencjalnie poważnych problemów, a jego właściciele nie powinni być ślepo ufani przez świadomych prywatności.

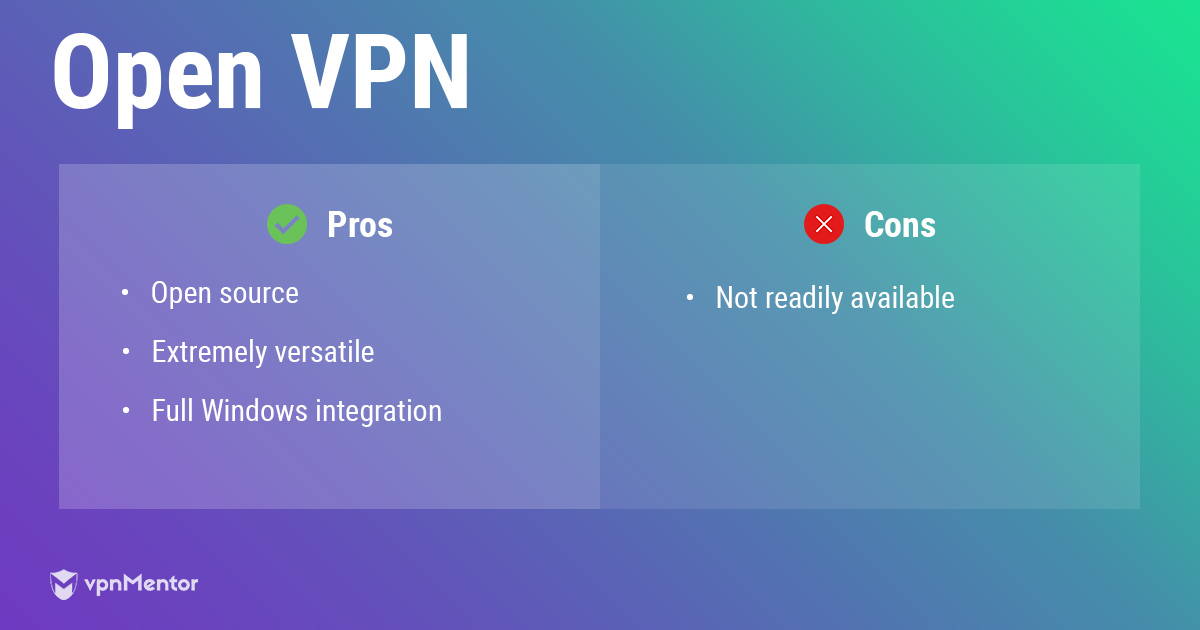

Otwórz VPN

w zdaniu: standardowy protokół VPN-przejrzysty, regularnie aktualizowany i najlepszy dla gwarantowanego bezpieczeństwa.

OpenVPN jest jednym z najlepszych protokołów i niezwykle wszechstronnym, ale nie jest łatwo dostępny

OpenVPN w szczegółach

OpenVPN jest preferowany i zalecany przez większość ekspertów VPN i istnieje kilka dobrych powodów.

zacznijmy od najważniejszego aspektu-bezpieczeństwa. Protokół OpenVPN ma wiele różnych kształtów i rozmiarów, ale nawet jego „najsłabsza” konfiguracja może być imponująca. Niezależnie od tego, czy używasz domyślnego szyfru Blowfish – 128 do celów dorywczych, czy korzystasz z szyfrowania AES-256 z najwyższej półki, OpenVPN oferuje solidną ochronę.

najlepszą częścią OpenVPN są dostępne opcje konfiguracyjne. Pozwalają one dostosować go dla dodatkowego bezpieczeństwa lub szybkości, a także niezawodnie uniknąć cenzury. Podczas gdy OpenVPN działa najlepiej na portach UDP (User Datagram Protocol), może działać na praktycznie każdym porcie – w tym TCP 443, który zasadniczo maskuje połączenie VPN jako ruch HTTPS i zapobiega blokowaniu. Jest to duża korzyść w krajach o silnej cenzurze.

kolejną wspaniałą rzeczą w OpenVPN jest jego otwarty kod źródłowy. Opracowany i wspierany przez projekt OpenVPN, protokół ten ma silną społeczność, która utrzymuje wszystko na bieżąco. Otwartoźródłowy charakter technologii umożliwił również przeprowadzanie różnych audytów – i żaden z nich nie wykrył do tej pory poważnego zagrożenia bezpieczeństwa.

chociaż protokół OpenVPN nie jest natywnie dostępny, istnieją klienci innych firm, którzy mogą go uruchomić na dowolnej większej platformie. Wielu najlepszych dostawców VPN oferuje własne interfejsy obsługujące OpenVPN, które zwykle mają wiele przydatnych funkcji.

podsumowanie: używaj OpenVPN jako preferowanego protokołu, kiedy tylko możesz, ale upewnij się, że usługa VPN dobrze go zaimplementowała. Jeśli twój dostawca VPN nie obsługuje OpenVPN, rozważ anulowanie usługi VPN i poszukaj lepszej.

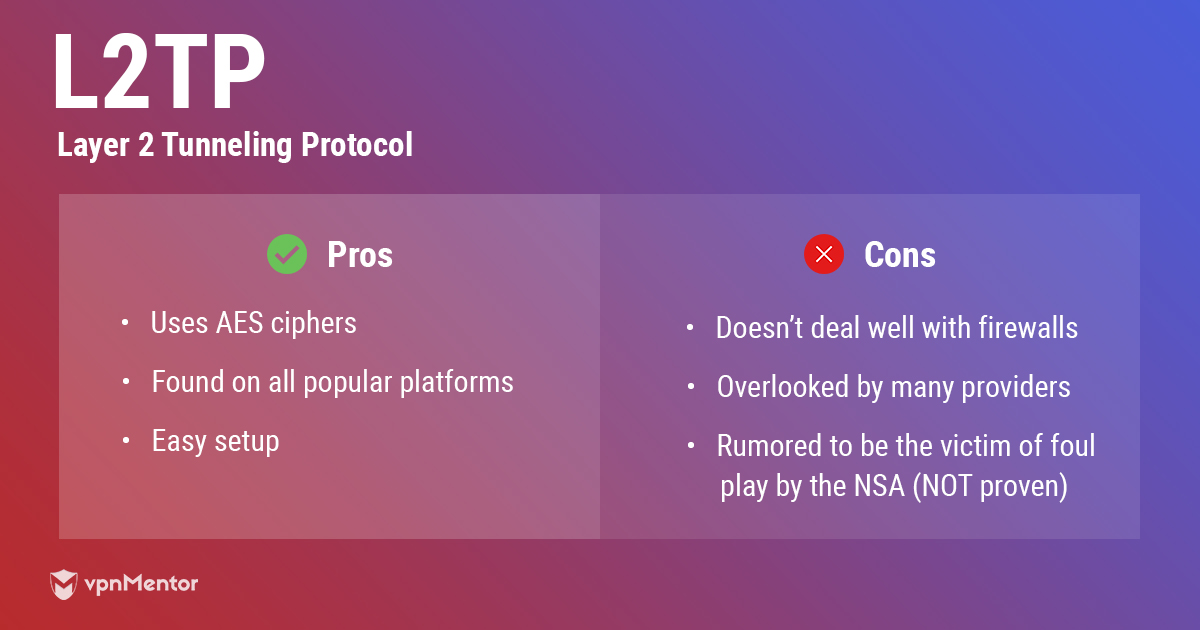

L2TP

w zdaniu: wieloplatformowy protokół VPN, który oferuje odpowiednie bezpieczeństwo i lepszą szybkość w teorii, ale często jest słabo zaimplementowany w praktyce.

L2TP był bardzo popularnym protokołem, ale nie jest zbyt wydajny w przypadku zapór ogniowych

L2TP w szczegółach

protokół tunelowania warstwy 2 został opracowany mniej więcej w tym samym czasie co protokół PPTP. Oba mają kilka podobieństw; oba są powszechnie dostępne i łatwe do uruchomienia na głównych platformach.

L2TP nie szyfruje jednak niczego samego. Dlatego prawie zawsze znajdziesz go w parze z IPSec. Możesz zobaczyć tę kombinację jako „L2TP” lub „IPSec”, ale jeśli patrzysz na VPN, te nazwy protokołów zawsze oznaczają L2TP/IPsec.

obecnie secure L2TP jest wyposażony tylko w szyfry AES. W przeszłości stosowano szyfry 3DES, ale różne ataki kolizyjne uniemożliwiły ich użycie.

mimo że L2TP zawiera dane dwukrotnie, to i tak jest szybszy niż OpenVPN – przynajmniej w teorii. W rzeczywistości różnica nie jest warta dodatkowych bólów głowy.

Jakie bóle głowy, pytasz? Chodzi o to, że L2TP nie jest do końca uniwersalny. Podobnie jak PPTP, cierpi na ograniczone porty. Może to bardzo utrudnić sytuację, jeśli używasz Protokołu za zaporą NAT. Nawet jeśli nie, ograniczona liczba portów oznacza, że L2TP można bez wysiłku zablokować.

bardziej niepokojący jest fakt, że L2TP może zostać skompromitowany – a nawet sfałszowany – przez NSA. Chociaż nie ma konkretnego dowodu na te twierdzenia, Edward Snowden zdecydowanie zasugerował, że L2TP został złamany.

wreszcie, L2TP często cierpi z powodu problemu, który jest bardziej związany z dostawcami VPN niż sam protokół. Zazwyczaj, aby uruchomić L2TP NA VPN, używasz pre-shared key (PSK). Oto duży problem: w większości przypadków klucze te można łatwo pobrać ze strony internetowej dostawcy. Chociaż nie jest to bezpośrednie zagrożenie bezpieczeństwa (Twoje zaszyfrowane AES dane będą bezpieczne), może to dać hakerom możliwość podsłuchania serwera VPN, otwierając drzwi do potencjalnej kradzieży danych i sadzenia złośliwego oprogramowania.

podsumowanie: jeśli zrobiono to dobrze, L2TP/IPsec jest wystarczająco dobrym protokołem do codziennego użytku. Zalecamy jednak unikanie go, jeśli to możliwe, ze względu na niepokojące spekulacje NSA wokół niego.

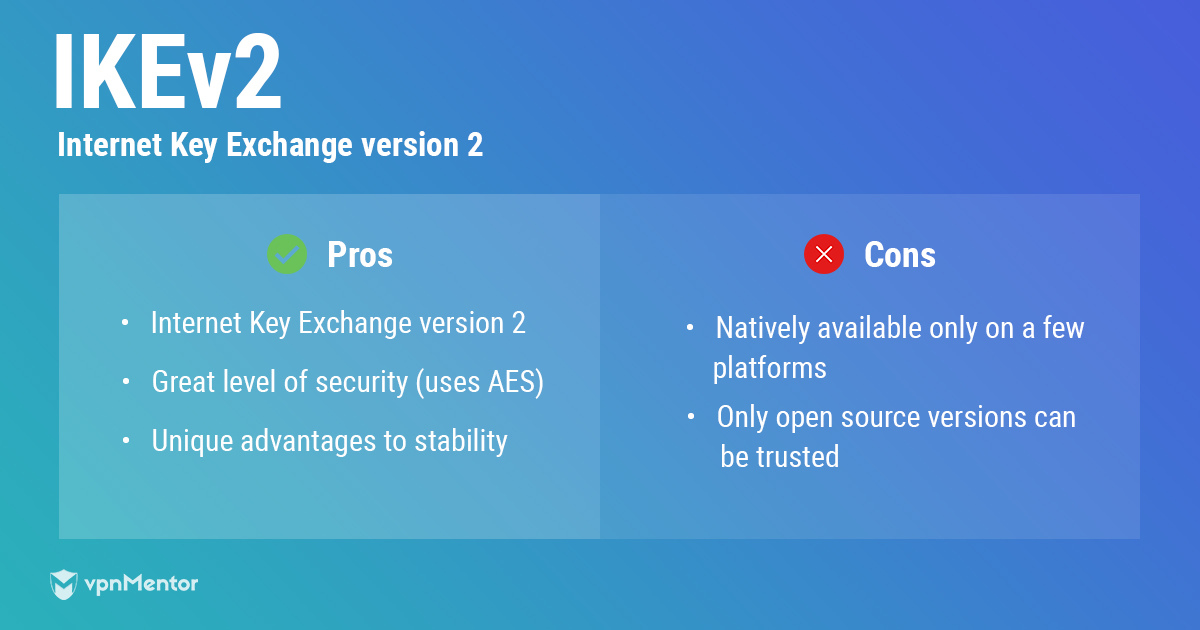

IKEv2

w zdaniu: Mocny, bezpieczny protokół, który jest idealny dla urządzeń mobilnych-ale nie jest najpopularniejszy w okolicy.

IKEv2 jest idealny dla urządzeń mobilnych, ale nie ma wielu innych integracji

IKEv2 w szczegółach

Internet Key Exchange version 2 jest produktem wspólnych wysiłków Microsoft i Cisco w celu stworzenia bezpiecznego, elastycznego protokołu tunelowania.

To prawda-IKEv2 sam w sobie jest tylko protokołem tunelowania. Podobnie jak L2TP, staje się protokołem VPN Po sparowaniu z IPSec. Podobnie para IKEv2 / IPSec jest często skracana do „IKEv2”.

natywne wsparcie dla IKEv2 można znaleźć na dowolnej platformie Windows PO Windows 7. Jest również dostępny na iOS i Blackberry. Istnieje wiele wersji open source IKEv2, niezależnych od Microsoft / Cisco i obsługiwanych przez inne platformy, takie jak Linux i Android. Jednak może być konieczne zainstalowanie oprogramowania innych firm, aby je uruchomić.

IKEv2 to solidny protokół VPN przy użyciu szyfrowania AES, ale jego największą zaletą jest stabilność. Automatycznie wznawia pracę normalnie po tymczasowym przerwaniu połączenia, takim jak przerwa w zasilaniu w laptopie lub wejście do tunelu w świecie rzeczywistym, jeśli korzystasz z urządzenia mobilnego.

IKEv2 obsługuje również protokół MOBIKE (MOBIKE), co sprawia, że jest on bardzo przydatny, jeśli ciągle zmieniasz połączenia – na przykład, gdy przeskakujesz między kafejkami internetowymi a wykorzystaniem danych z sieci komórkowej podczas eksploracji Nowego Miasta.

jako nowo opracowany protokół IKEv2 nie cieszy się taką samą popularnością jak L2TP, ale jest znacznie bardziej niezawodny we wszystkich kategoriach.

podsumowanie: Wybierz IKEv2, jeśli często podróżujesz i/lub masz urządzenie Blackberry. Jest to realna alternatywa dla OpenVPN, jeśli korzystasz z urządzeń mobilnych, ale zalecamy używanie wersji open source zamiast wersji Microsoft/Cisco.

porównanie protokołów VPN: podsumowanie

tutaj to masz – nasze dogłębne porównanie protokołów VPN. Mamy nadzieję, że daliśmy ci lepszy pomysł na to, co oferuje każdy protokół VPN i jak wypada w porównaniu z resztą. Ale jeśli chcesz zagłębić się jeszcze głębiej w te problemy, możemy z radością spełnić to pragnienie, korzystając z naszego najlepszego przewodnika po tunelowaniu VPN.

Czy wiesz, że możesz uzyskać wspaniałe zniżki na premium VPN, które obsługują wszystkie główne protokoły? Przyjrzyj się najlepszym ofertom VPN, które mają miejsce teraz i sprawdzaj często, ponieważ cały czas pojawiają się nowe oferty!

może Ci się spodobać:

- najlepsze sieci VPN

- co to jest wyłącznik awaryjny VPN i dlaczego musisz użyć jednego

- top 6 naprawdę darmowych usług VPN – które są bezpieczne w użyciu

| dostawca | nasz ocena | ||

|---|---|---|---|

| NordVPN |

9.8/10 | odwiedź stronę | |

| ExpressVPN |

9.8/10 | Visit Site | |

| Surfshark |

9.6/10 | Visit Site | |

| CyberGhost VPN |

9.4/10 | Visit Site | |

| Private Internet Access |

9.2/10 | Visit Site |

Leave a Reply