nmap ping sweep

Tento výukový program je součástí řady článků se učit Nmap funkce od začátku. První ze série je Nmap vlajky a co dělají, pokud nejste obeznámeni s nmap doporučuji začít tím, že čte, že.

Nmap „ping sweep“ je metoda, objevit připojených zařízení v síti pomocí nmap security scanner pro zařízení, aby se objevil potřebujeme jen, aby to bylo zapnutý a připojený k síti. Můžeme říct nmap, aby objevil všechna zařízení v síti nebo definoval rozsahy. Na rozdíl od jiných typů skenování, ping sweep není agresivní skenování jako tyto jsme již dříve vysvětlil, na LinuxHint pro skenování služeb a zranitelnosti pomocí nmap, ping sweep můžeme přeskočit některé nmap je pravidelné fázích, s cílem zjistit, hostí pouze a dělat to těžší pro cíl detekovat skenování.

Poznámka: nahraďte IP adresy 172.31.x. x používá se pro tento tutoriál pro některé patřící do vaší sítě a síťové zařízení enp2s0 pro vaše.

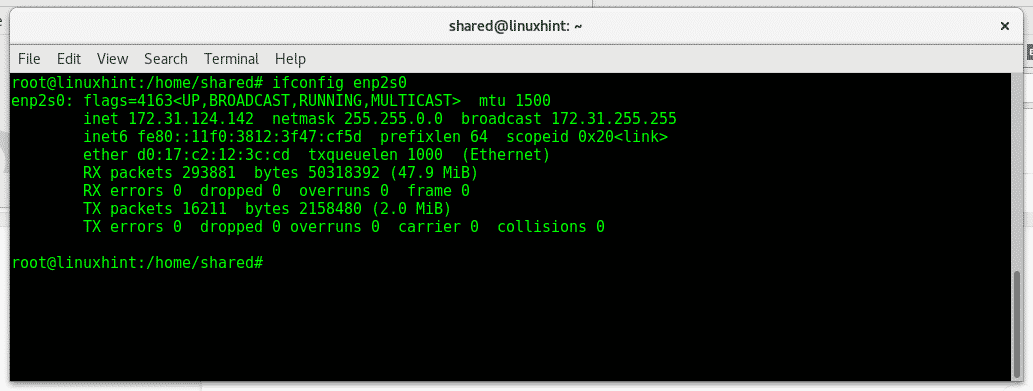

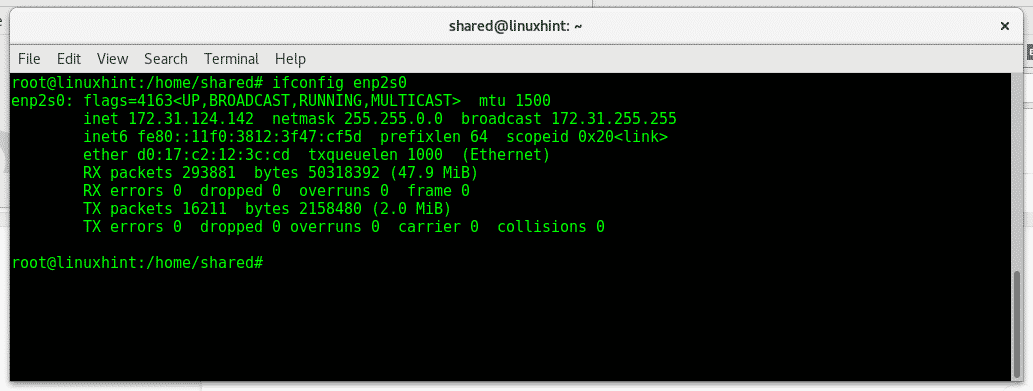

nejprve se dozvíme o naší síti zadáním ifconfig:

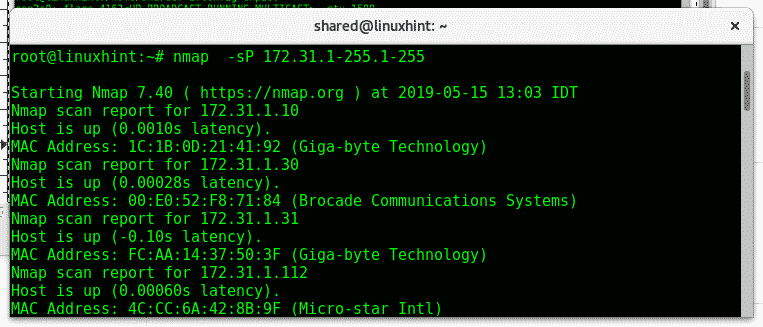

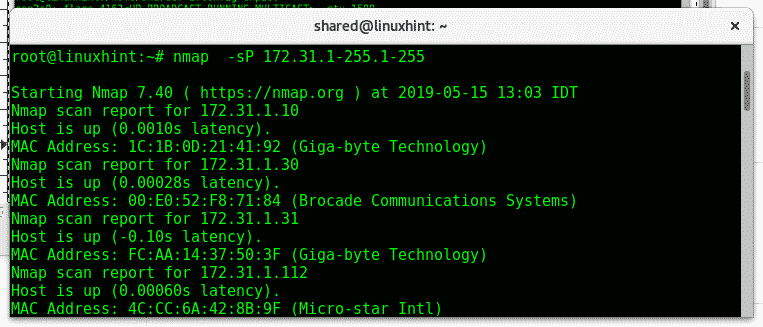

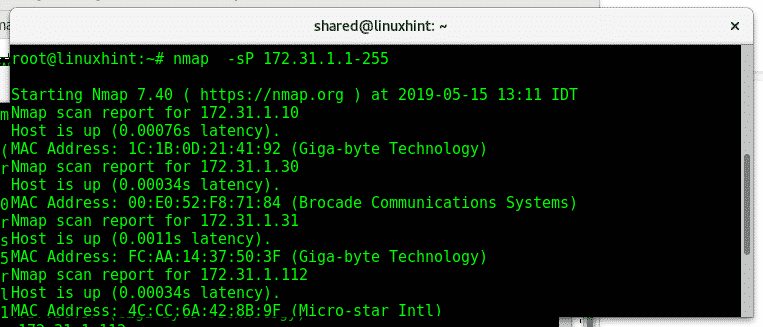

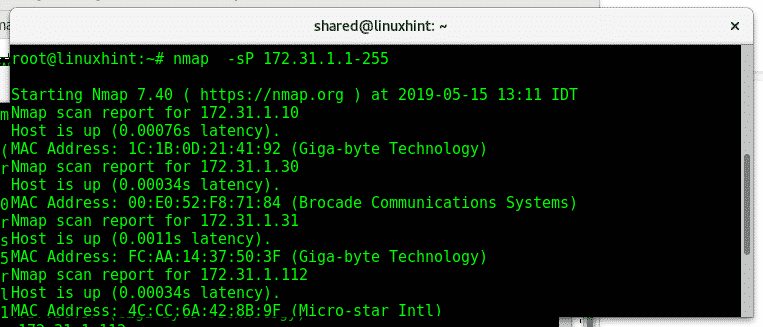

Nyní řekněme, že chceme zjistit všechny počítače, které jsou k dispozici po 172.31.X. X, nmap nám umožňuje definovat rozsahy IP a definovat dílčí rozsahy v každém oktetu. K tomu použijeme Starý příznak (parametr) nmap-sP, parametr je stále užitečný, ale byl nahrazen pro-sn, což bude vysvětleno později.

Kde:

Nmap: volá program

– sP: řekne nmap ne, aby provedl skenování portu po objevení hostitele.

jak vidíte, Nmap vrací dostupné hostitele a jejich IP a MAC adresy, ale žádné informace o portech.

můžete také zkusit to s poslední oktet:

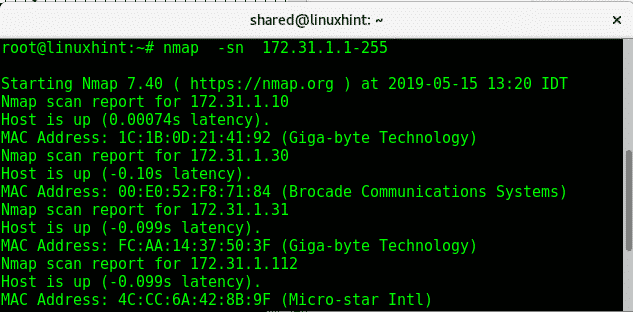

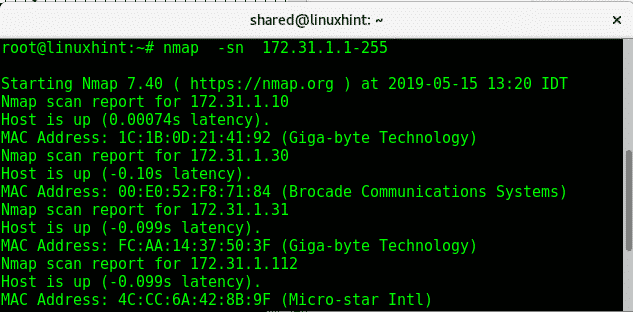

vlajky-sn (Ne port scan) nahradí -sP jen zkoušel.

Jak můžete vidět výstup je podobný předchozí kontroly žádné informace o portů.

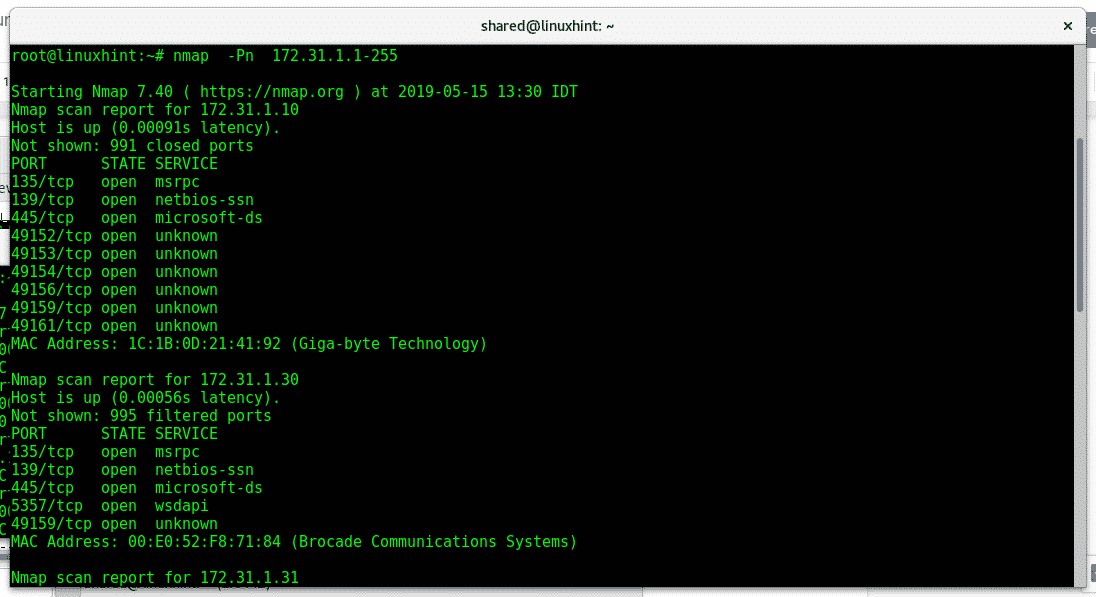

parametr -Pn (č. ping) bude skenovat porty sítě nebo rozsah poskytované bez kontroly, zda je zařízení online, je zvyklý ping a nebude čekat na odpovědi. To by nemělo být nazýváno ping sweep, ale je užitečné objevit hostitele v typu terminálu:

Poznámka: pokud chcete, nmap skenování celou řadu oktetu můžete nahradit 1-255 na zástupný znak (*).

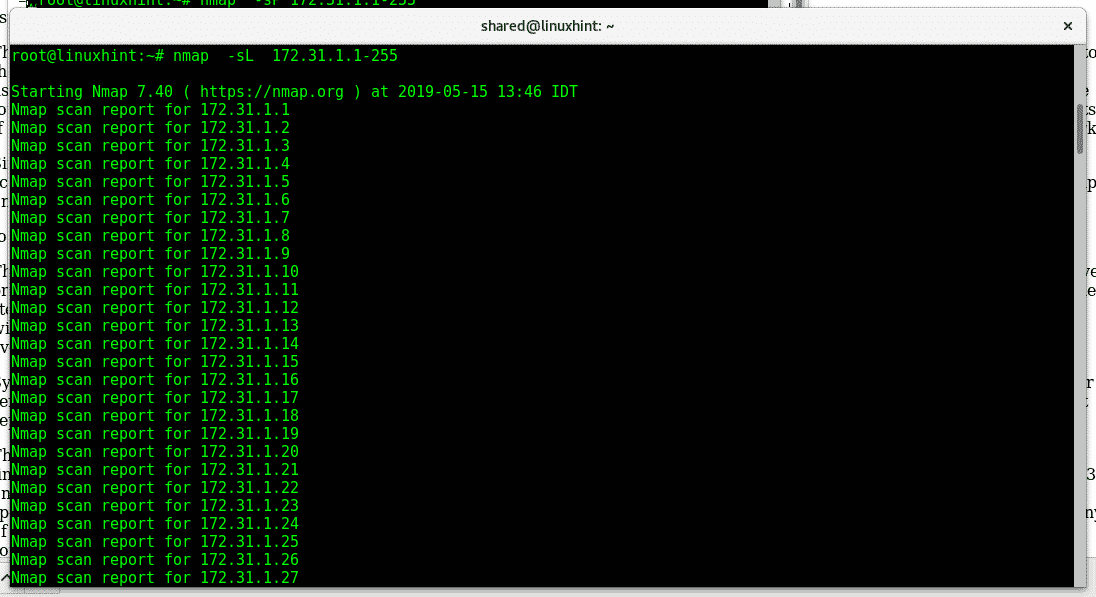

parametr-sL (List scan) je méně urážlivý, vyjmenovává adresy IP v síti a snaží se vyřešit pomocí reverzního vyhledávání DNS (vyřešit z ip na hostitele), aby věděl, že hostitelé jsou tam. Tento příkaz je užitečný pro tisk seznamu hostitelů v typu terminálu:

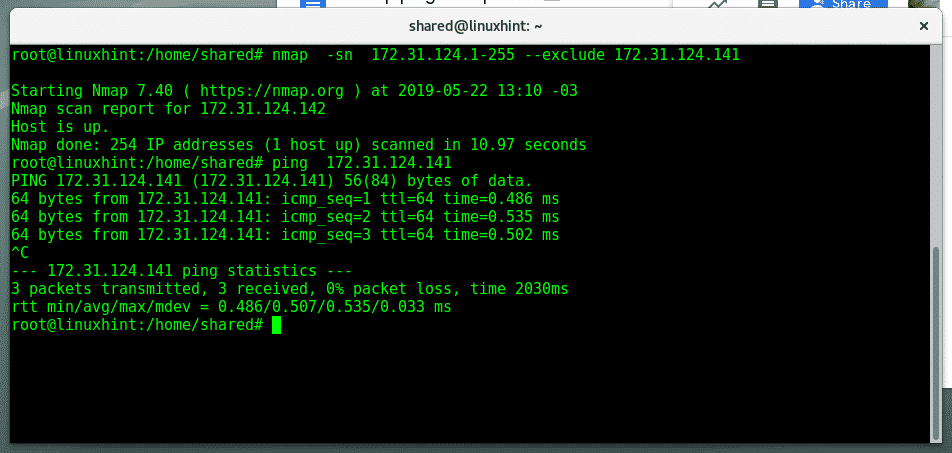

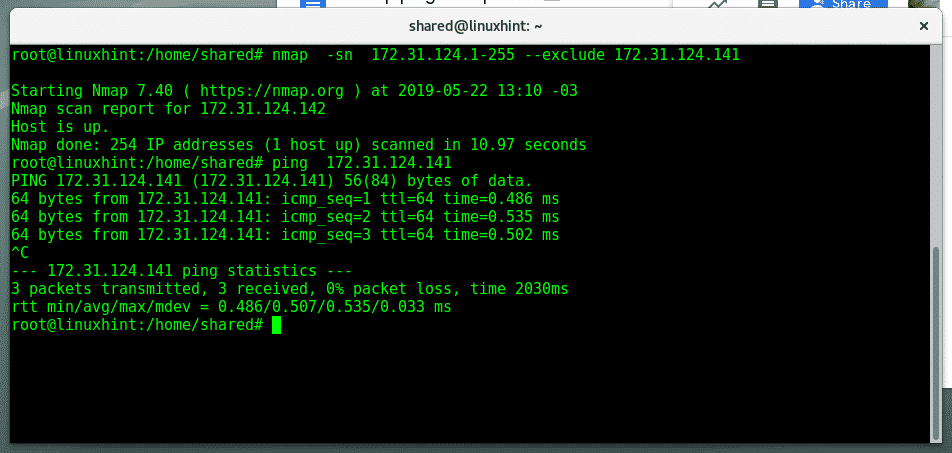

Nyní předpokládejme, že chcete skenovat celou síť BEZ SKENOVÁNÍ PORTŮ kromě konkrétní zařízení, spusťte:

V této síti máme pouze dvě zařízení s IP 172.31.124.X, nmap naskenoval celou síť a našel pouze jednu a vyloučil druhou podle předané instrukce-vyloučit. Jak vidíte s odpovědí ping, IP 172.31.124.142 je k dispozici, přestože je nmap nezjištěn.

některé z výše uvedených příznaků lze kombinovat s příznaky vysvětlenými v předchozím tutoriálu. Od ping sweep je non-útočné objev nástroj, ne všechny příznaky mohou být kombinovány od vlajky používané pro stopu záviset nebo více ofenzivní skenování vlajky.

další návod z této série se zaměří na prohledávání sítě a budeme kombinovat některé vlajky v pořadí, aby se pokusili pokrýt útočné skenuje, například, odesílání fragmentovaných paketů, aby se zabránilo firewally pomocí vlajky-f dříve vysvětlil.

doufám, že tento tutoriál byl užitečný jako úvod k ping sweep, pro více informací o Nmap typu „man nmap“, pokud máte jakýkoli dotaz, kontaktujte nás otevřít lístek podpory na LinuxHint Podporu. Sledujte LinuxHint pro další tipy a aktualizace v systému Linux.

Leave a Reply