Nmap ping sweep

Ten poradnik jest częścią serii artykułów do nauki funkcji nmap od samego początku. Pierwszą z serii są flagi Nmap i to, co robią, jeśli nie jesteś zaznajomiony z nmapem, polecam zacząć od przeczytania tego.

Nmap „ping sweep” to metoda wykrywania podłączonych urządzeń w sieci za pomocą skanera bezpieczeństwa nmap, aby urządzenie zostało odkryte, wystarczy je włączyć i podłączyć do sieci. Możemy powiedzieć nmap, aby odkrył wszystkie urządzenia w sieci lub zdefiniował zakresy. W przeciwieństwie do innych typów skanowania ping sweep nie jest agresywnym skanowaniem, jak wyjaśniliśmy wcześniej na LinuxHint, aby skanować w poszukiwaniu usług i luk przy użyciu nmap, w przypadku ping sweep możemy pominąć niektóre regularne etapy nmap, aby odkryć tylko hosty i utrudnić celowi wykrycie skanowania.

Uwaga: zastąp adresy IP 172.31.X. X używane w tym samouczku dla niektórych należących do sieci i urządzenia sieciowego enp2s0 dla Ciebie.

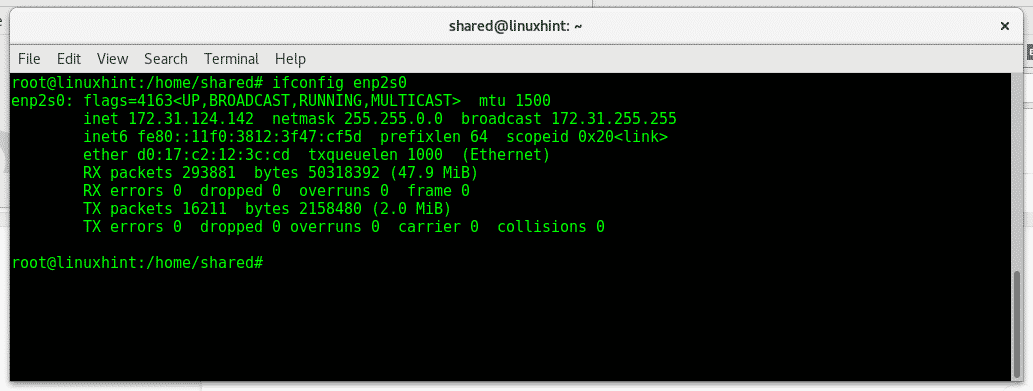

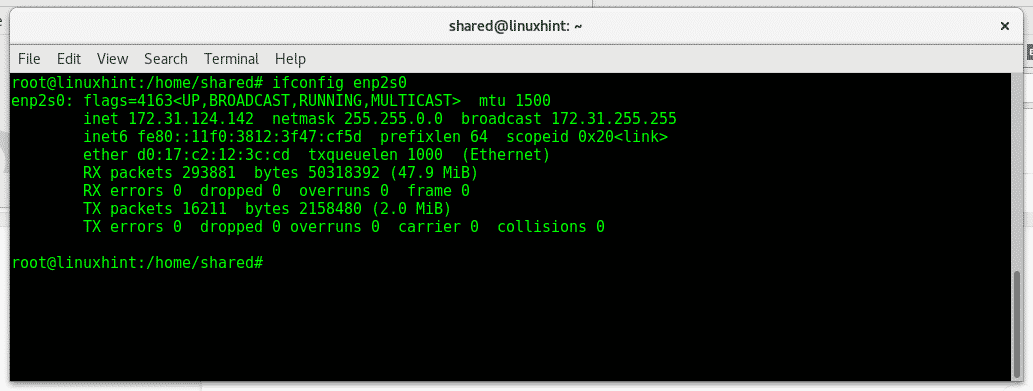

przede wszystkim dowiedzmy się o naszej sieci wpisując ifconfig:

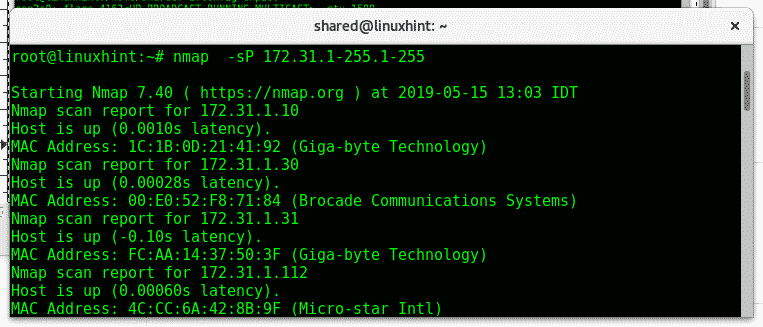

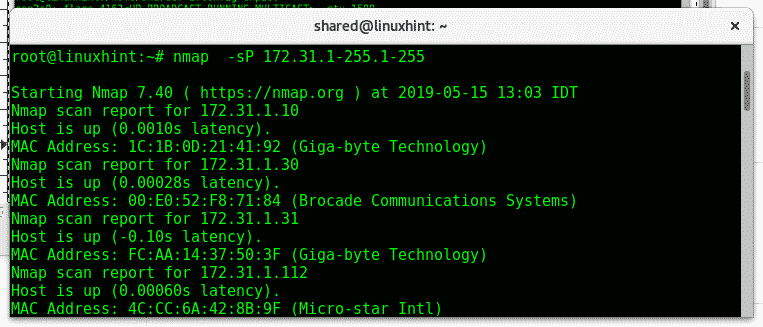

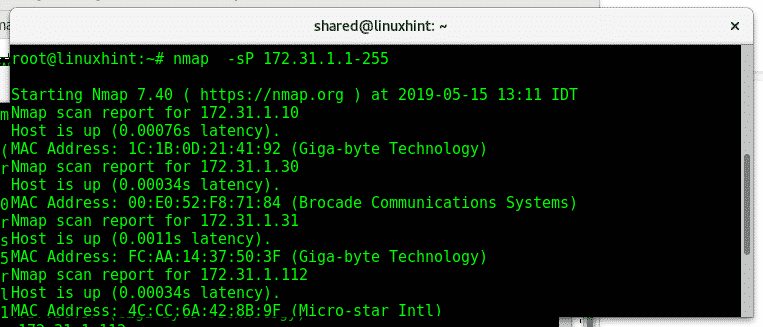

teraz powiedzmy, że chcemy odkryć wszystkie hosty dostępne po 172.31X. X, Nmap pozwala nam definiować zakresy IP i podzakresy w obrębie każdego oktetu. W tym celu użyjemy starej flagi (parametru) nmap-sP, parametr jest nadal użyteczny, ale został zastąpiony przez-sn, co zostanie wyjaśnione później.

gdzie:

Nmap: wywołuje program

-sP: mówi nmapowi nie, aby wykonał skanowanie portów po wykryciu hosta.

jak widać nmap zwraca dostępne hosty oraz ich adresy IP i MAC, ale brak informacji o portach.

możemy również spróbować z ostatnim oktetem:

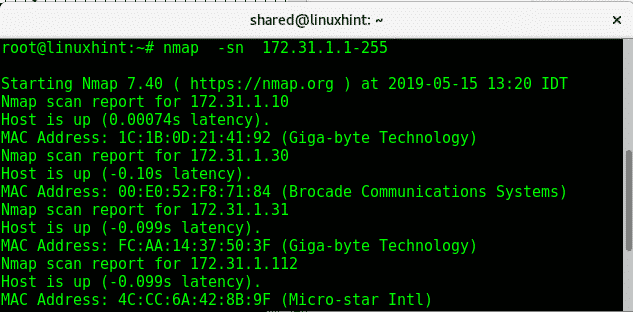

flaga-SN (bez skanowania portów) zastępuje-SP, który właśnie próbowałeś.

jak widać wyjście jest podobne do poprzedniego skanowania, brak informacji o portach.

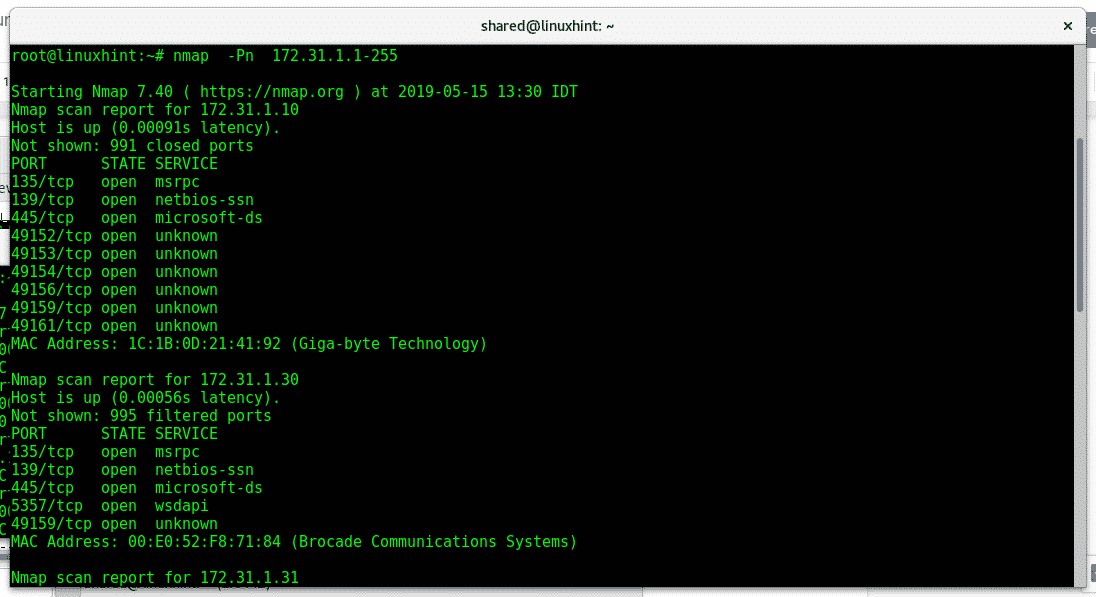

parametr-PN (no ping) skanuje porty sieci lub podanego zasięgu bez sprawdzania, czy urządzenie jest online, nie będzie ping i nie będzie czekać na odpowiedzi. Nie powinno to się nazywać ping sweep, ale przydatne jest wykrywanie hostów w terminalu typu:

Uwaga: Jeśli chcesz, aby nmap przeskanował cały zakres oktetu, możesz zastąpić 1-255 symbolami wieloznacznymi (*).

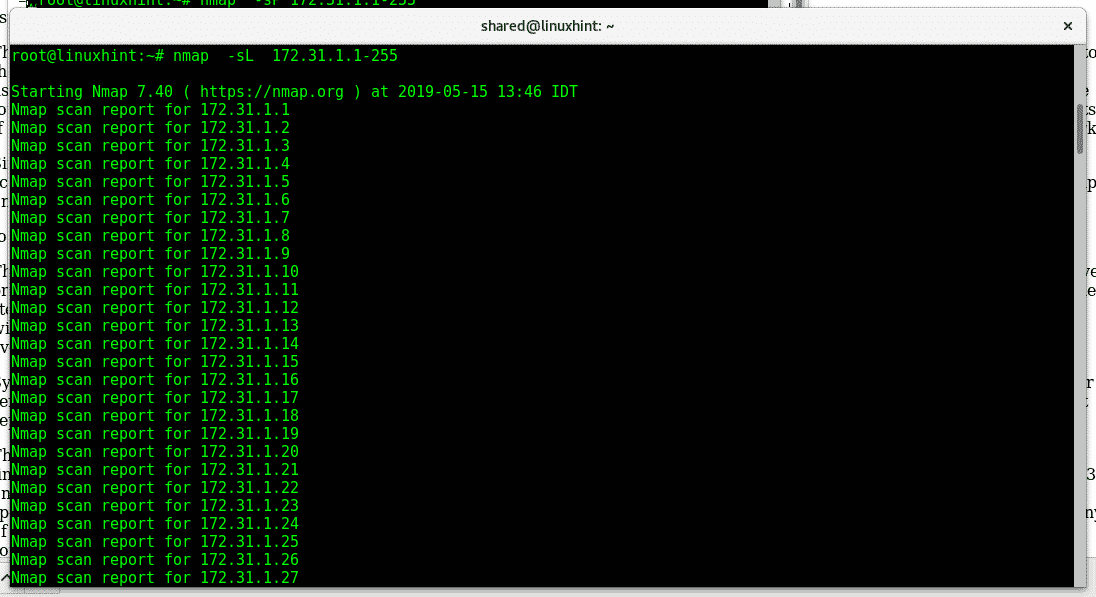

parametr-SL (List scan) jest mniej obraźliwy, wylicza adresy IP w sieci i próbuje rozwiązać za pomocą odwrotnego wyszukiwania-DNS (rozwiązać z ip na host), aby wiedzieć, że hosty tam są. Polecenie to jest przydatne do wypisania listy hostów w terminalu typu:

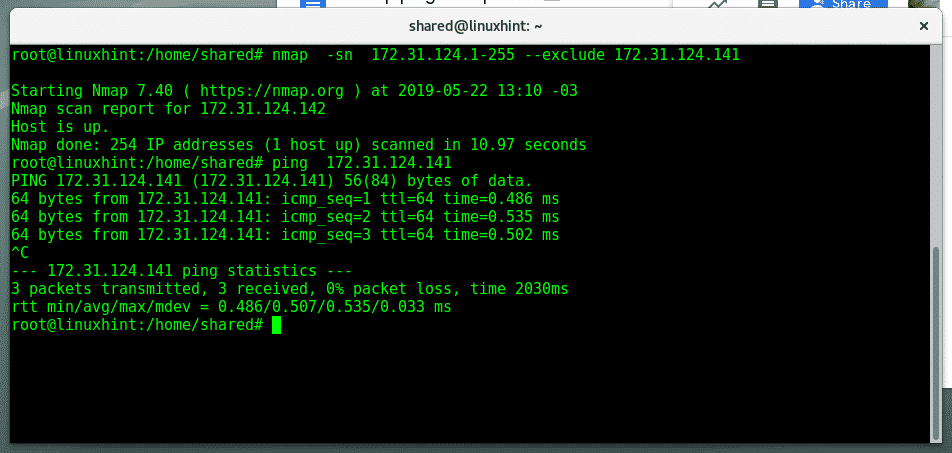

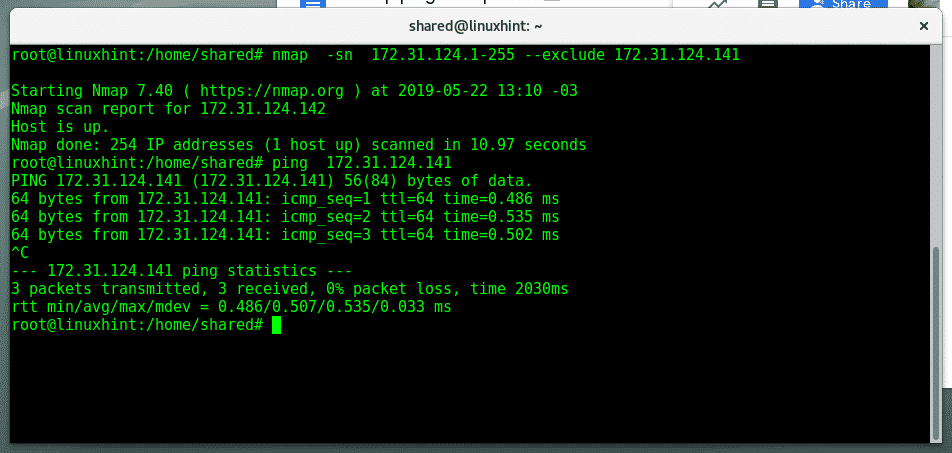

teraz Załóżmy, że chcemy przeskanować całą sieć bez skanowania portu z wyjątkiem określonego urządzenia, uruchom:

w tej sieci mamy tylko dwa urządzenia z IP 172.31.124. * X, Nmap skanuje całą sieć znajdując tylko jedną i wyłączając drugą zgodnie z przekazaną instrukcją-exclude. Jak widzisz w odpowiedzi na ping, IP 172.31.124.142 jest dostępny, mimo że nie został wykryty przez nmap.

niektóre flagi opisane powyżej można łączyć z flagami opisanymi w poprzednim samouczku. Ponieważ ping sweep jest nie-obraźliwym narzędziem do wykrywania, nie wszystkie flagi mogą być łączone, ponieważ flagi używane do footprintów zależą lub bardziej obraźliwe flagi skanowania.

kolejny samouczek z tej serii skupi się na skanowaniu sieciowym i połączymy kilka flag, aby spróbować pokryć obraźliwe skany, na przykład wysyłając fragmentowane pakiety, aby uniknąć zapór sieciowych za pomocą poprzednio wyjaśnionej flagi-F.

mam nadzieję, że ten samouczek był przydatny jako wprowadzenie do ping sweep, aby uzyskać więcej informacji na temat typu Nmap „man Nmap”, jeśli masz jakiekolwiek pytania skontaktuj się z nami otwierając obsługę zgłoszeń w Linuxhint Support. Śledź LinuxHint, aby uzyskać więcej wskazówek i aktualizacji na temat Linuksa.

Leave a Reply