nmap ping sweep

Questo tutorial fa parte di una serie di articoli per imparare le funzionalità nmap fin dall’inizio. Il primo della serie è Nmap flags e cosa fanno, se non si ha familiarità con nmap, consiglio di iniziare leggendolo.

Nmap “ping sweep” è un metodo per scoprire i dispositivi connessi in una rete utilizzando lo scanner di sicurezza nmap, per un dispositivo da scoprire abbiamo solo bisogno che sia acceso e connesso alla rete. Possiamo dire a nmap di scoprire tutti i dispositivi nella rete o definire intervalli. A differenza di altri tipi di scansione ping sweep non è una scansione aggressiva come abbiamo spiegato in precedenza su LinuxHint per cercare servizi e vulnerabilità utilizzando nmap, per ping sweep possiamo saltare alcune delle fasi regolari di nmap per scoprire solo gli host e rendere più difficile per il target rilevare la scansione.

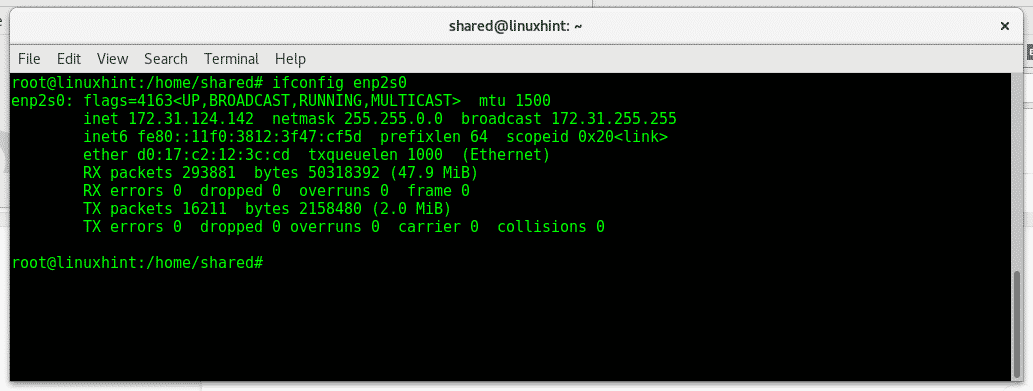

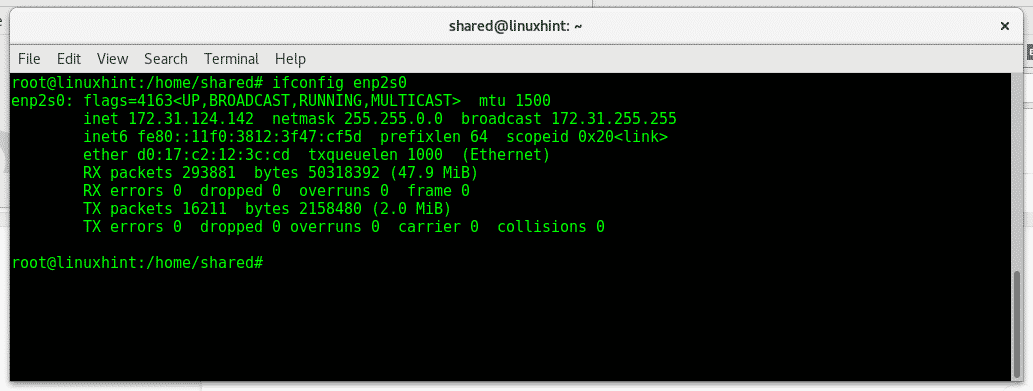

Nota: sostituire gli indirizzi IP 172.31.x. x utilizzato per questo tutorial per alcuni appartenenti alla rete e il dispositivo di rete enp2s0 per il vostro.

Prima di tutto conosciamo la nostra rete digitando ifconfig:

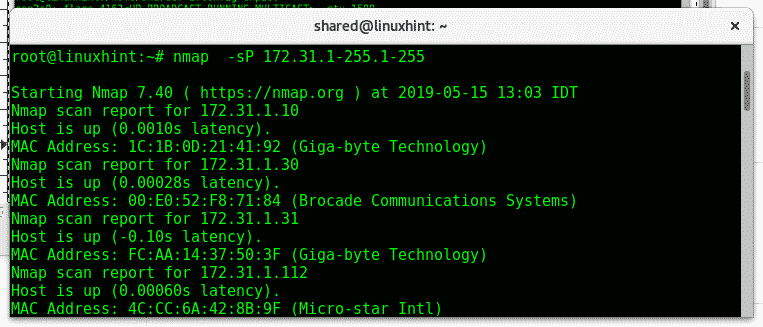

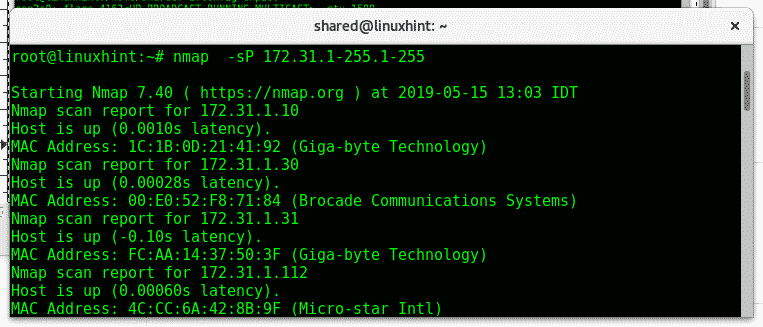

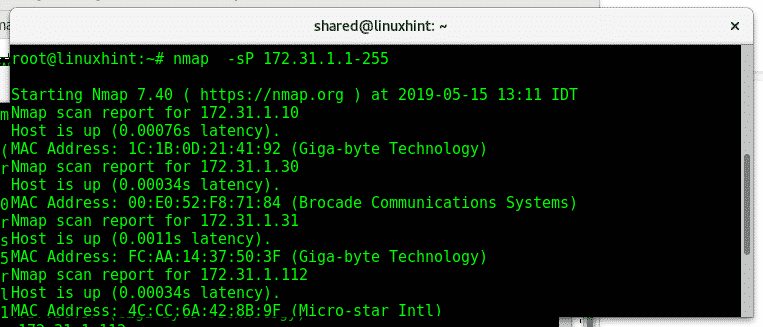

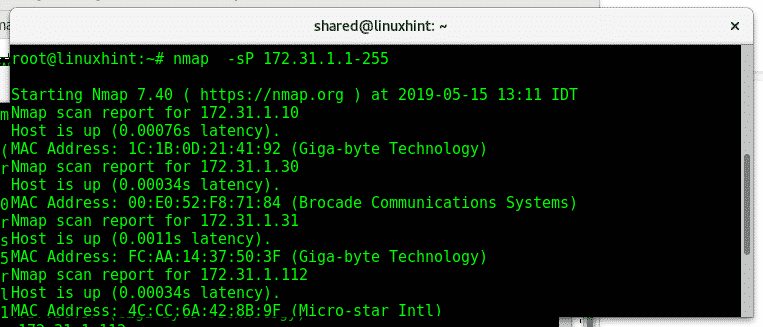

Ora diciamo che vogliamo scoprire tutti gli host disponibili dopo 172.31.X. X, nmap ci consente di definire intervalli IP e di definire intervalli secondari all’interno di ciascun ottetto. Per questo useremo il vecchio flag di nmap (parametro)- sP, il parametro è ancora utile ma è stato sostituito per-sn che verrà spiegato in seguito.

Dove:

Nmap: chiama il programma

-sP: dice a nmap no di eseguire una scansione delle porte dopo il rilevamento dell’host.

Come puoi vedere nmap restituisce gli host disponibili e i loro indirizzi IP e MAC ma nessuna informazione sulle porte.

Si può provare anche con l’ultimo ottetto:

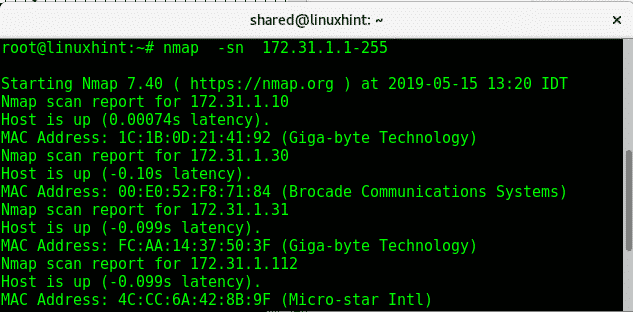

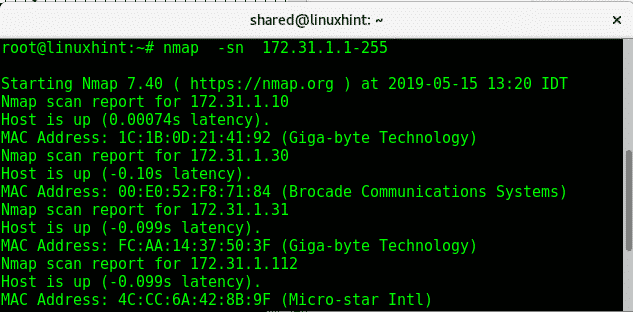

Il flag-sn (No porta effettuate) sostituisce l’-sP appena provato.

Come si può vedere l’uscita è simile alla scansione precedente, nessuna informazione sulle porte.

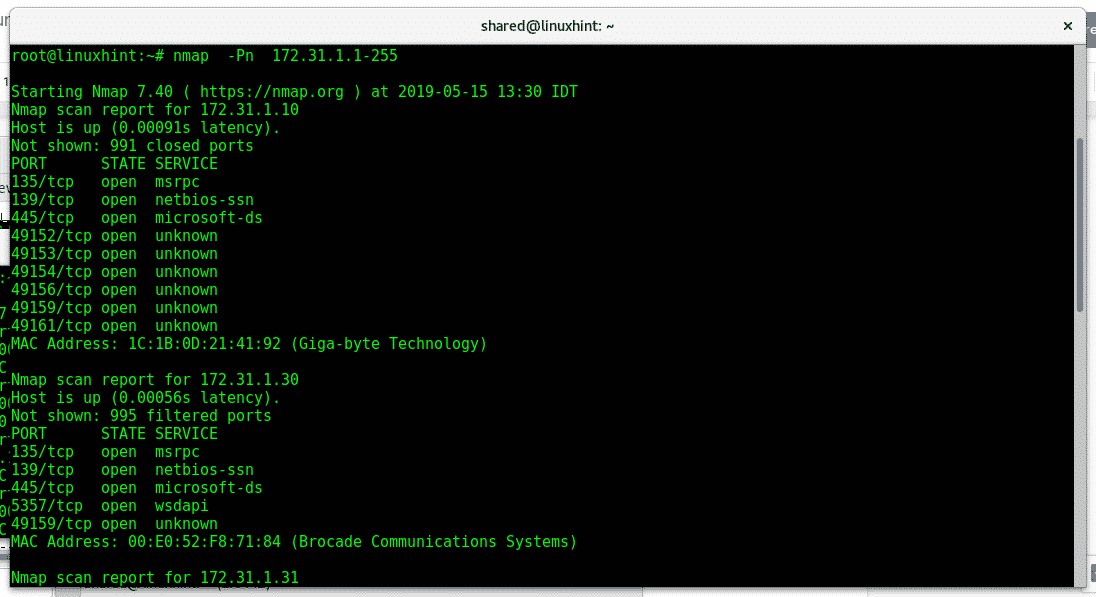

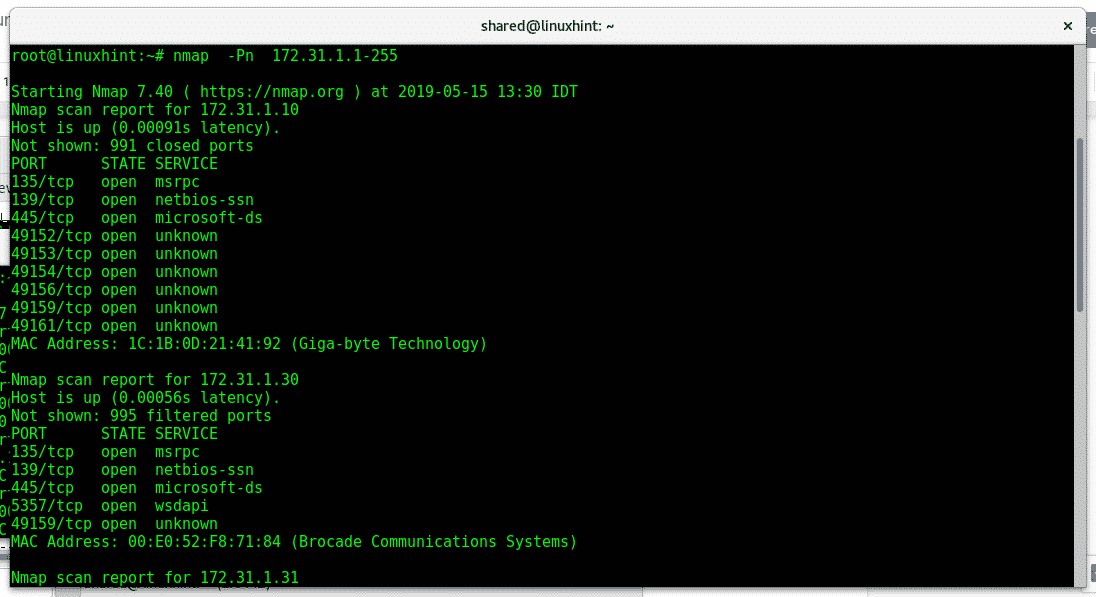

Il parametro – Pn (no ping) eseguirà la scansione delle porte della rete o dell’intervallo fornito senza verificare se il dispositivo è online, non eseguirà il ping e non aspetterà le risposte. Questo non dovrebbe essere chiamato ping sweep ma è utile scoprire gli host, nel tipo di terminale:

Nota: se si desidera che nmap scansioni l’intero intervallo di un ottetto, è possibile sostituire 1-255 con jolly (*).

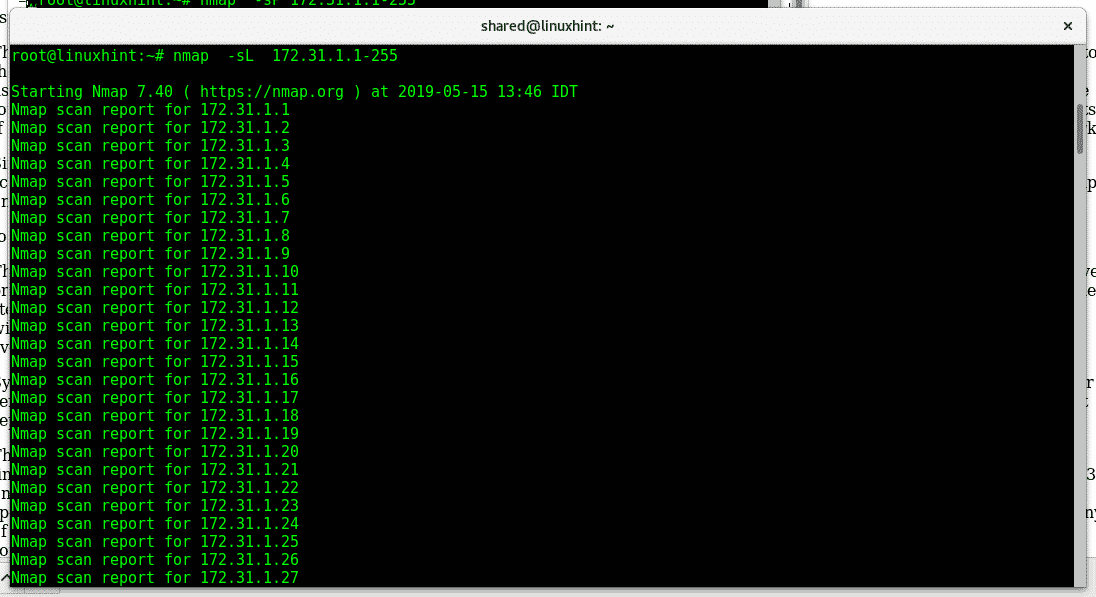

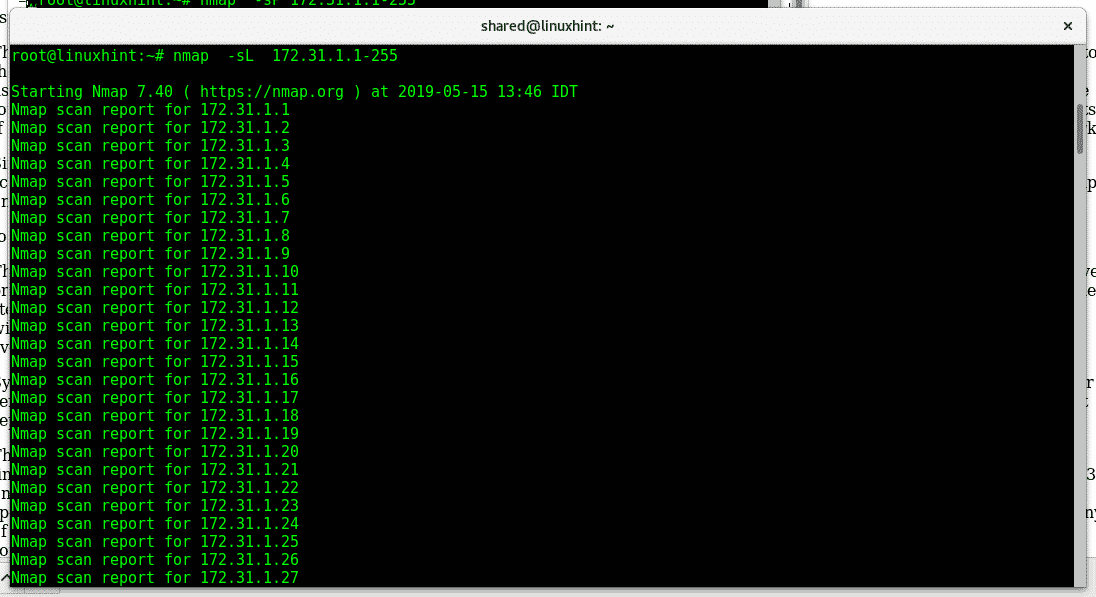

Il parametro-sL (List scan) è quello meno offensivo, enumera gli indirizzi IP nella rete e cerca di risolvere tramite reverse-DNS lookup (resolve from ip to host) per sapere che gli host sono lì. Questo comando è utile per stampare un elenco di host, nel tipo di terminale:

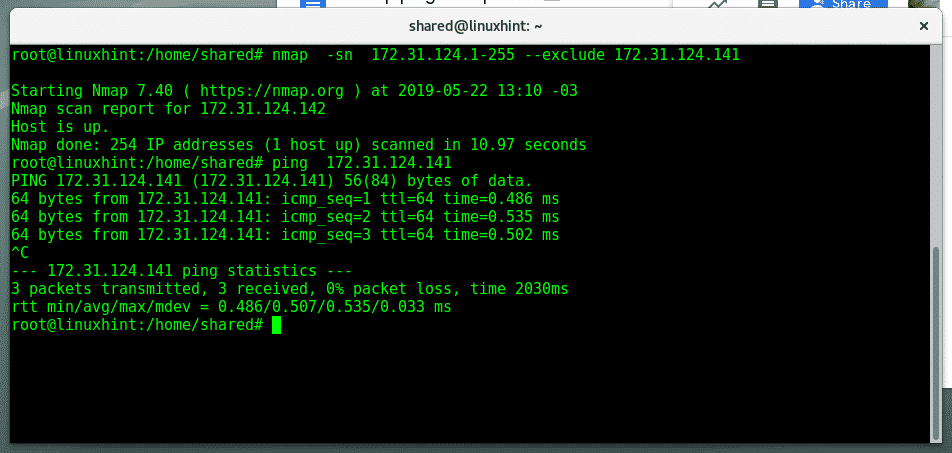

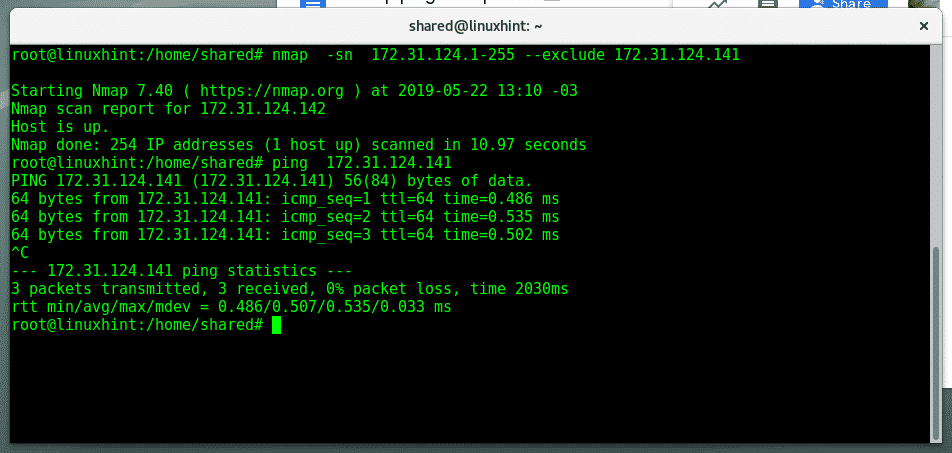

Ora supponiamo di eseguire la scansione dell’intera rete con PORTA NON EFFETTUATE l’esclusione di un dispositivo specifico, eseguire:

In questa rete ci sono solo due dispositivi con IP 172.31.124.X, nmap ha scansionato l’intera rete trovandone solo una ed escludendo la seconda in base all’istruzione passata –exclude. Come vedi con la risposta ping, l’IP 172.31.124.142 è disponibile nonostante non sia stato rilevato da nmap.

Alcune delle bandiere spiegate sopra possono essere combinate con le bandiere spiegate nel tutorial precedente. Poiché ping sweep è uno strumento di rilevamento non offensivo, non tutti i flag possono essere combinati poiché i flag utilizzati per le impronte dipendono o più flag di scansione offensivi.

Il prossimo tutorial di questa serie si concentrerà sulla scansione di rete e combineremo alcuni flag per cercare di coprire scansioni offensive, ad esempio, inviando pacchetti frammentati per evitare i firewall usando il flag-f precedentemente spiegato.

Spero che questo tutorial sia stato utile come introduzione a ping sweep, per ulteriori informazioni sul tipo Nmap “man nmap”, in caso di richieste contattaci aprendo un supporto ticket al supporto LinuxHint. Continua a seguire LinuxHint per ulteriori suggerimenti e aggiornamenti su Linux.

Leave a Reply