Nmap ping sweep

acest tutorial face parte dintr-o serie de articole pentru a învăța funcționalitățile nmap de la început. Primul din serie este Nmap flags și ce fac ei, dacă nu sunteți familiarizați cu nmap vă recomand să începeți prin a citi Asta.

Nmap „ping sweep” este o metodă de a descoperi dispozitivele conectate într-o rețea folosind scanerul de securitate nmap, pentru ca un dispozitiv să fie descoperit, trebuie doar să fie pornit și conectat la rețea. Putem spune nmap-ului sa descopere toate dispozitivele din retea sau sa defineasca intervale. Spre deosebire de alte tipuri de scanare, ping sweep nu este o Scanare agresivă, așa cum am explicat anterior pe LinuxHint pentru a scana servicii și vulnerabilități folosind nmap, pentru ping sweep putem sări peste unele dintre etapele obișnuite ale nmap pentru a descoperi doar gazdele și a face mai greu pentru țintă să detecteze scanarea.

notă: înlocuiți adresele IP 172.31.x. x folosit pentru acest tutorial pentru unele aparținând rețelei și enp2s0 dispozitiv de rețea pentru a ta.

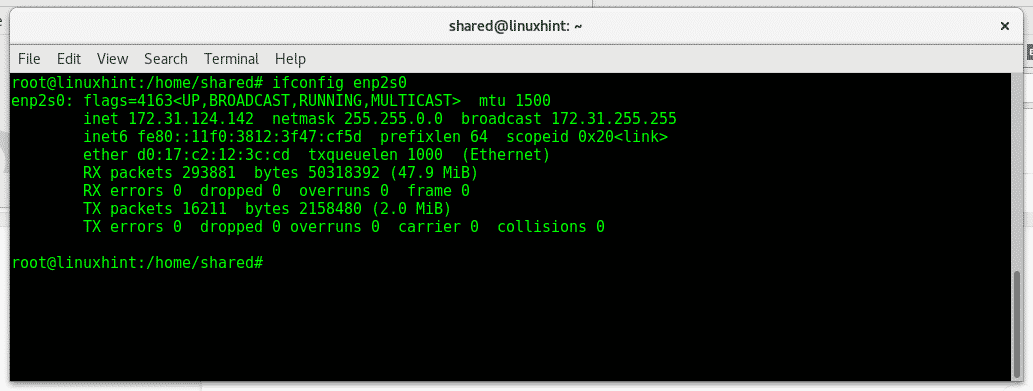

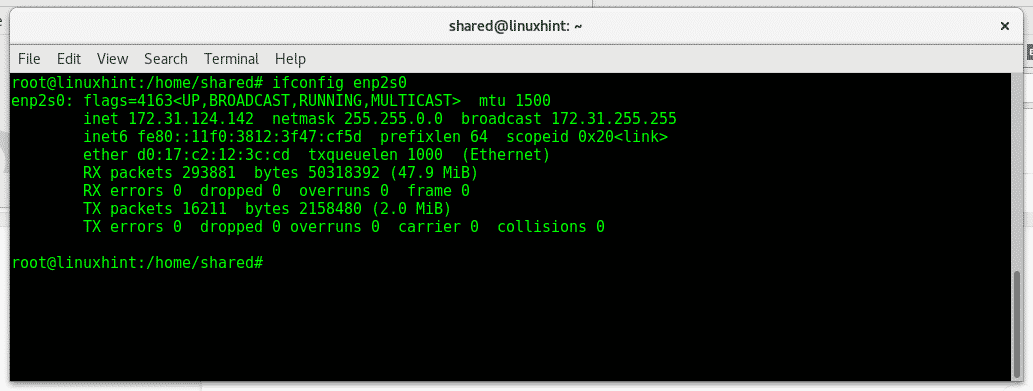

în primul rând să știm despre rețeaua noastră tastând ifconfig:

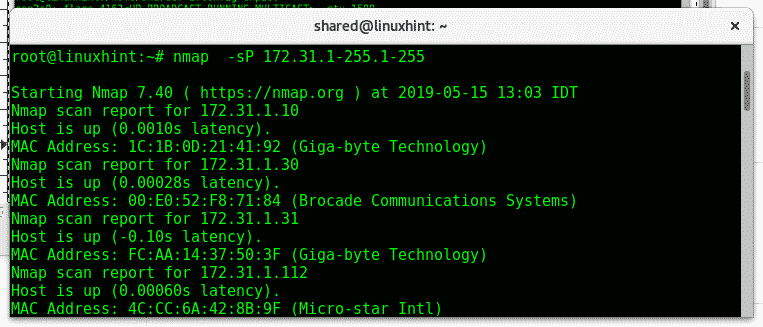

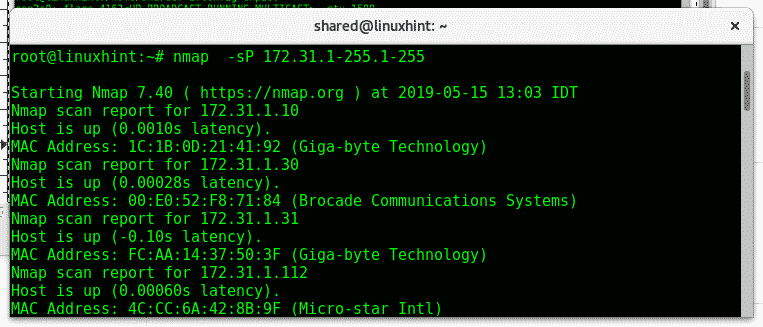

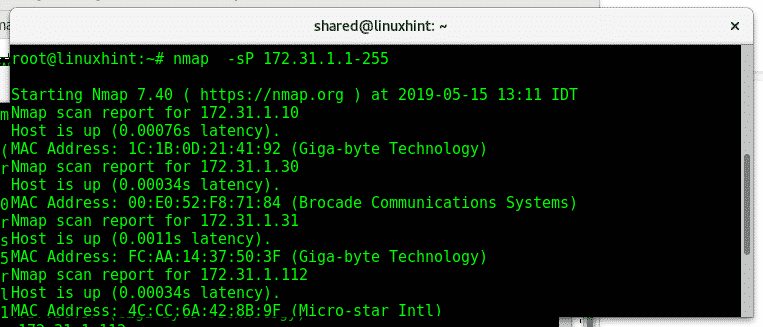

acum să spunem că vrem să descoperim toate gazdele disponibile după 172.31.X. X, nmap ne permite să definim intervale IP și să definim sub-intervale în fiecare octet. Pentru aceasta vom folosi steagul vechi al Nmap (parametru) -sP, parametrul este inca util dar a fost inlocuit pentru-sn care va fi explicat mai tarziu.

unde:

Nmap: apelează programul

-sP: spune nmap nu pentru a face o Scanare port după descoperirea gazdă.

dupa cum puteti vedea, nmap returneaza gazdele disponibile si adresele lor IP si MAC, dar fara informatii despre porturi.

putem încerca și cu ultimul octet:

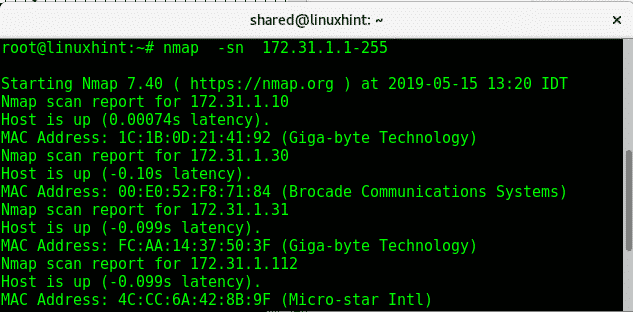

steagul-SN (fără scanare port) înlocuiește-sp pe care tocmai l-ați încercat.

după cum puteți vedea ieșirea este similară cu scanarea anterioară, nu există informații despre porturi.

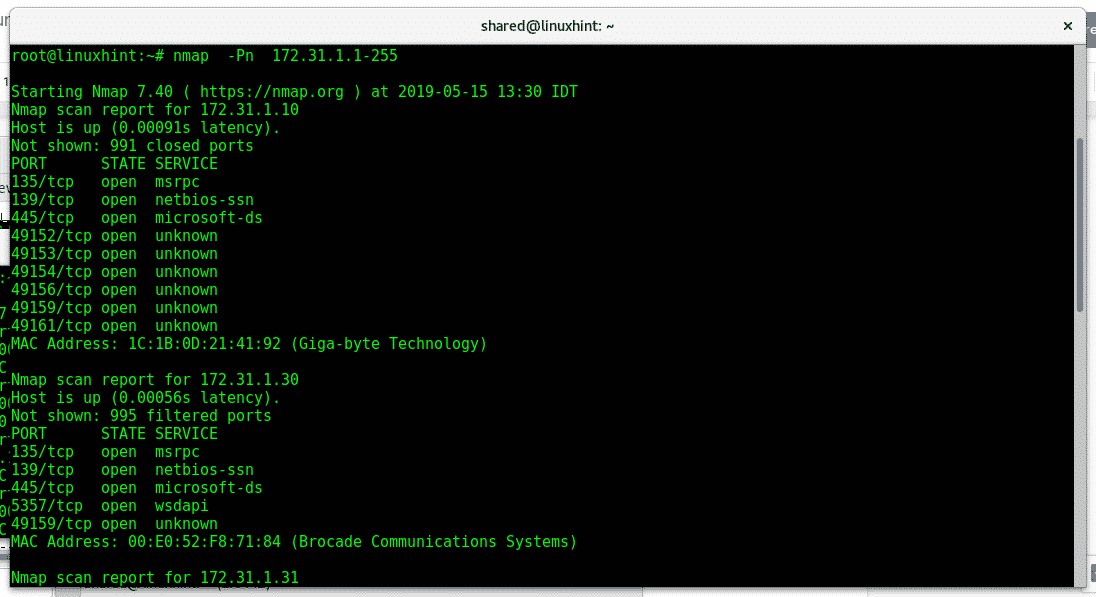

parametrul-Pn (fără ping) va scana porturile rețelei sau intervalul furnizat fără a verifica dacă dispozitivul este online, nu va ping și nu va aștepta răspunsuri. Acest lucru nu ar trebui să se numească ping sweep, dar este util să descoperiți gazde, în tipul terminalului:

Notă: Dacă doriți ca Nmap să scaneze întreaga gamă a unui octet, puteți înlocui 1-255 pentru wildcard (*).

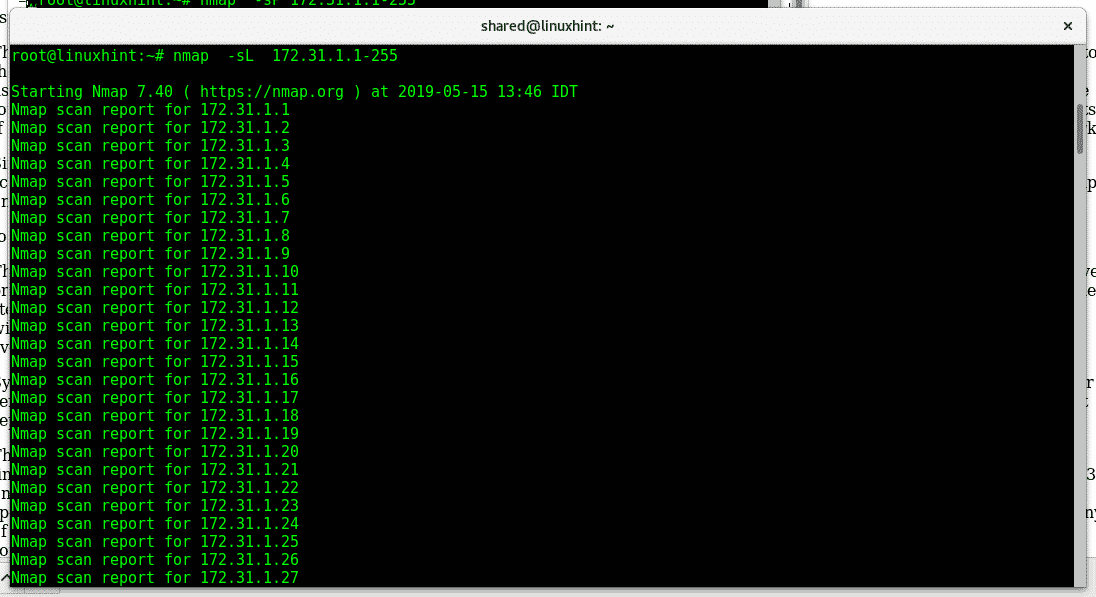

parametrul-SL (List scan) este cel mai puțin ofensator, enumeră adresele IP din rețea și încearcă să rezolve prin căutare inversă-DNS (rezolvați de la ip la gazdă) pentru a ști că gazdele sunt acolo. Această comandă este utilă pentru a imprima o listă de gazde, în tipul terminalului:

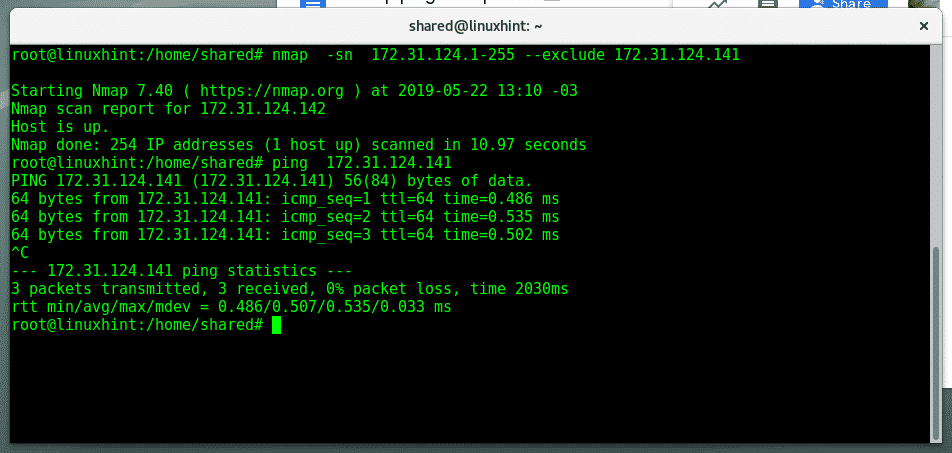

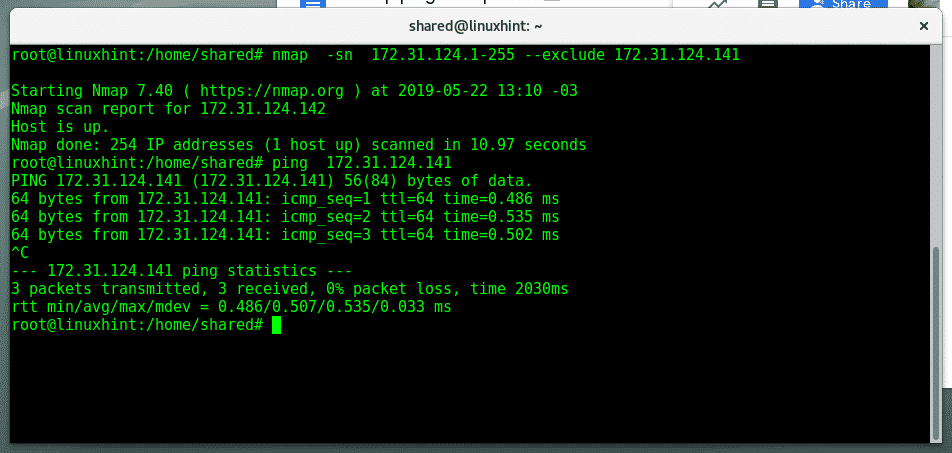

acum să presupunem că vrem să scanăm întreaga rețea fără scanare de PORT, excluzând un anumit dispozitiv, rulați:

în această rețea avem doar două dispozitive cu IP 172.31.124.X, Nmap a scanat întreaga rețea găsind doar una și excluzând a doua conform instrucțiunii trecute –exclude. După cum vedeți cu răspunsul ping, IP-ul 172.31.124.142 este disponibil în ciuda faptului că este nedetectat de nmap.

unele dintre steagurile explicate mai sus pot fi combinate cu steagurile explicate în tutorialul anterior. Deoarece ping sweep este un instrument de descoperire non-ofensator, nu toate steagurile pot fi combinate, deoarece steagurile utilizate pentru amprentare depind sau steaguri de scanare mai ofensive.

următorul tutorial al acestei serii se va concentra pe scanarea în rețea și vom combina câteva steaguri pentru a încerca să acoperim scanările ofensive, de exemplu, trimiterea de pachete fragmentate pentru a evita firewall-urile folosind steagul-F explicat anterior.

sper că acest tutorial a fost util ca o introducere în ping sweep, pentru mai multe informații despre tipul Nmap „man nmap”, dacă aveți vreo întrebare, contactați-ne deschizând un suport pentru bilete la LinuxHint Support. Continuați să urmați LinuxHint pentru mai multe sfaturi și actualizări pe Linux.

Leave a Reply