nmap ping sweep

このチュートリアルは、最初からnmapの機能を学ぶための一連の記事の一部です。 シリーズの最初のものはNmapフラグであり、それらが何をするのか、あなたがnmapに慣れていない場合は、それを読むことから始めることをお勧めします。

Nmap”ping sweep”は、nmapセキュリティスキャナを使用してネットワーク内の接続されたデバイスを検出する方法であり、デバイスを検出するには、オンにしてネットワー ネットワーク内のすべてのデバイスを検出するか、範囲を定義するようにnmapに指示できます。 他のタイプのスキャンとは対照的に、ping sweepは積極的なスキャンではありません。LinuxHintで以前に説明したように、Nmapを使用してサービスや脆弱性をスキャンします。ping sweepでは、ホストのみを検出し、ターゲットがスキャンを検出するのを難しくするために、nmapの通常のステージの一部をスキップすることができます。注:IPアドレス172.31を置き換えます。x.xは、あなたのネットワークとあなたのためのネットワークデバイスenp2s0に属するいくつかのために、このチュート

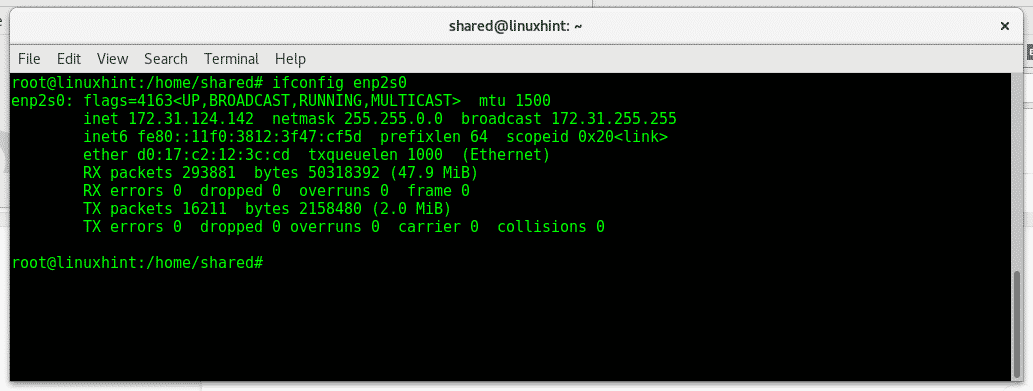

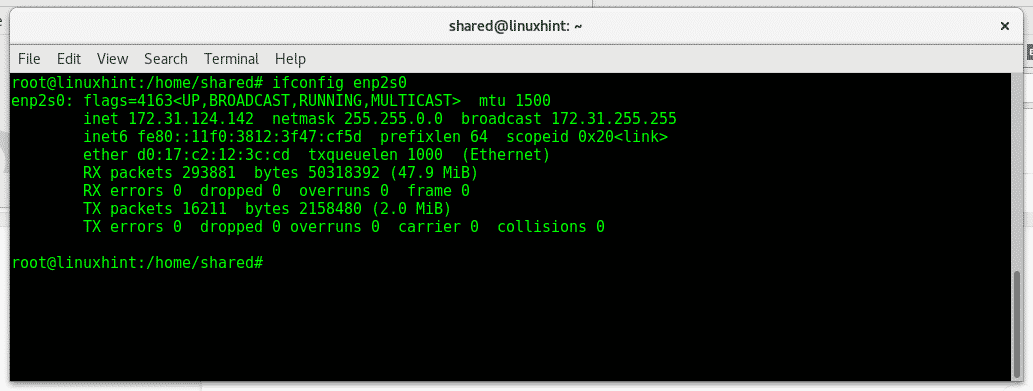

まず、ifconfigと入力してネットワークについて知ってみましょう:p>

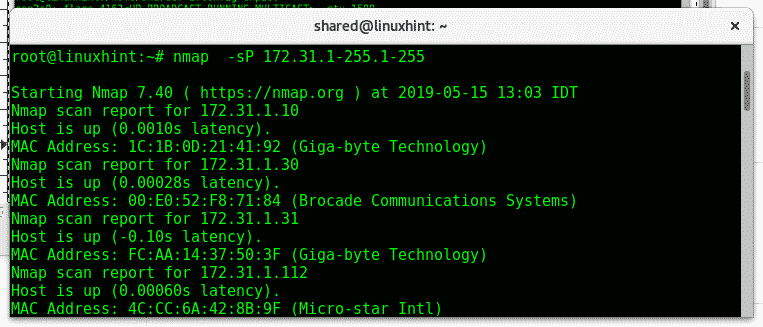

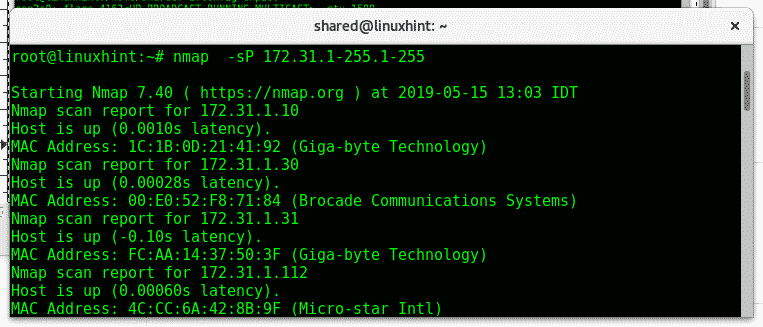

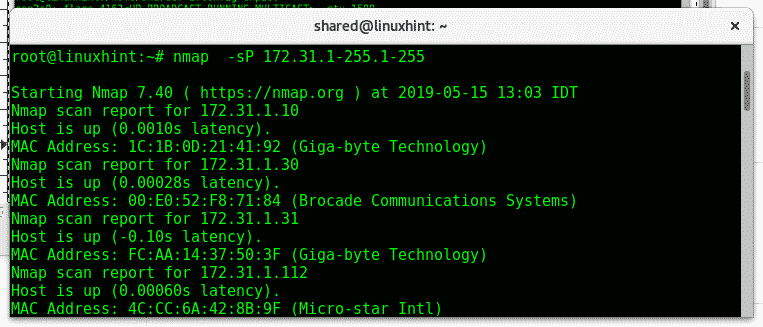

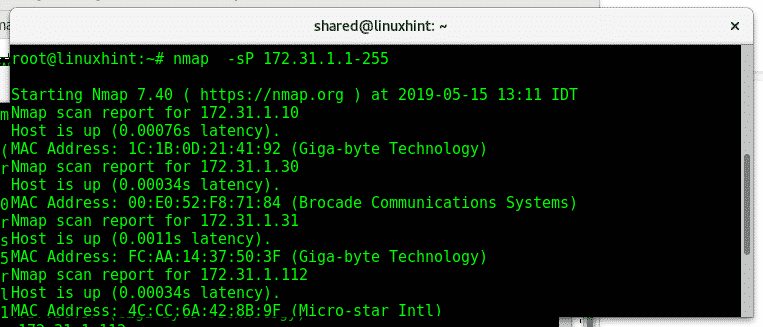

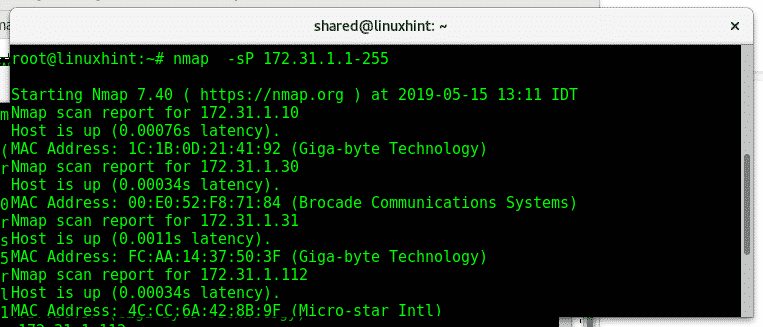

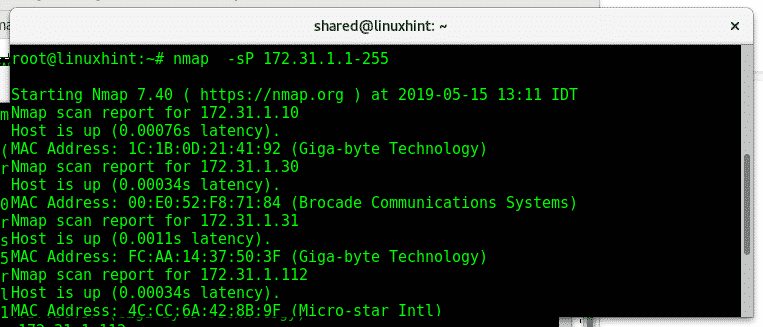

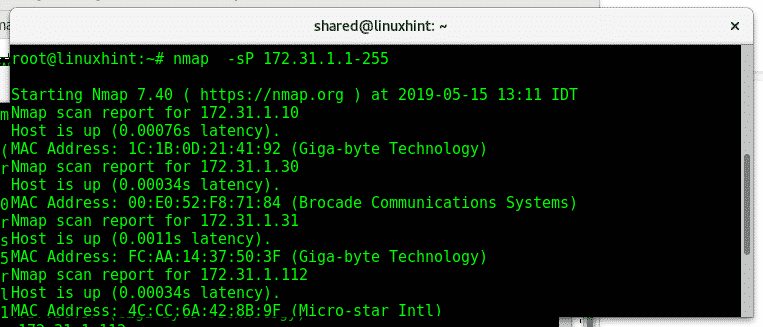

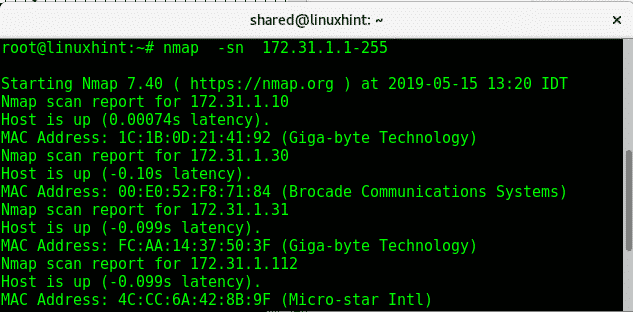

さて、172.31以降に利用可能なすべてのホストを検出したいとしましょう。X.X,nmapは、IP範囲を定義し、各オクテット内のサブ範囲を定義することを可能にする。 このためには、nmapの古いフラグ(パラメータ)-sPを使用しますが、パラメータはまだ有用ですが、後で説明する-snに置き換えられました。p>

ここで、

iv id=”:

Nmap:プログラムを呼び出します

-sP:ホスト検出後にポートスキャンを行うようにnmap noに指示します。ご覧のとおり、nmapは使用可能なホストとそのIPアドレスとMACアドレスを返しますが、ポートに関する情報は返しません。また、最後のオクテットで試すこともできます:

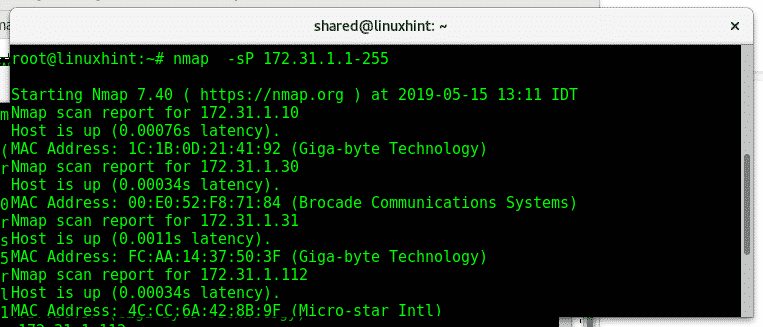

フラグ-sn(no port scan)は、試したばかりの-spを置き換えます。

あなたが見ることができるように、出力は前のスキャンに似ていますが、ポートに関する情報はありません。

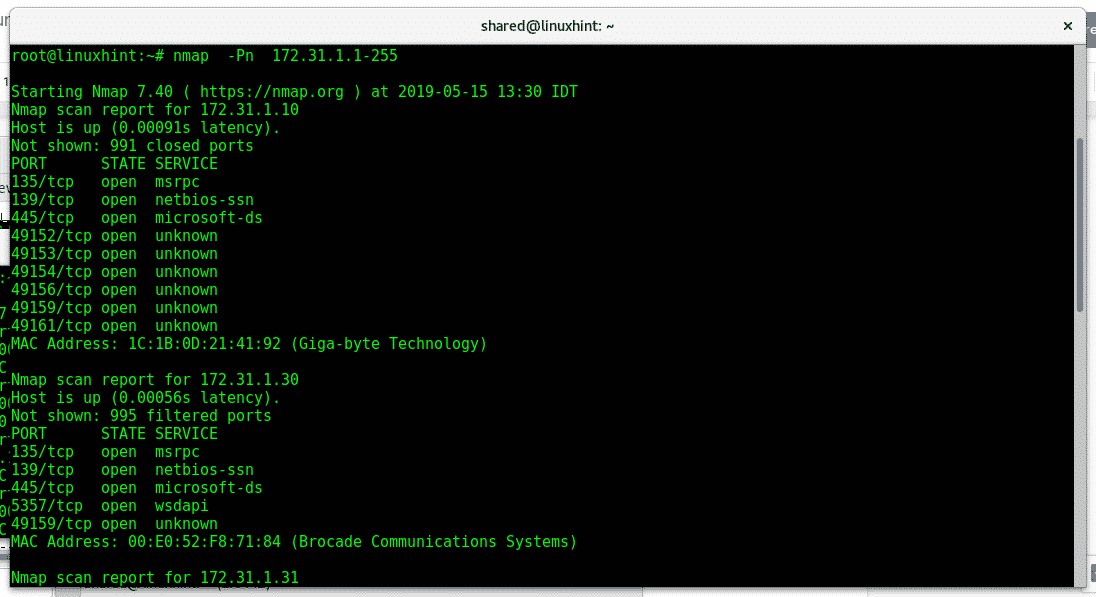

パラメータ-Pn(no ping)は、デバイスがオンラインであるかどうかを確認せずに、ネットワークまたは提供された範囲のポートをスキャンし、pingを実行せず、返信を待つことはありません。 これはpingスイープと呼ばれるべきではありませんが、端末タイプでホストを検出すると便利です。

注:nmapでオクテットの全範囲をスキャンする場合は、ワイルドカード(*)の1-255を置き換えることができます。

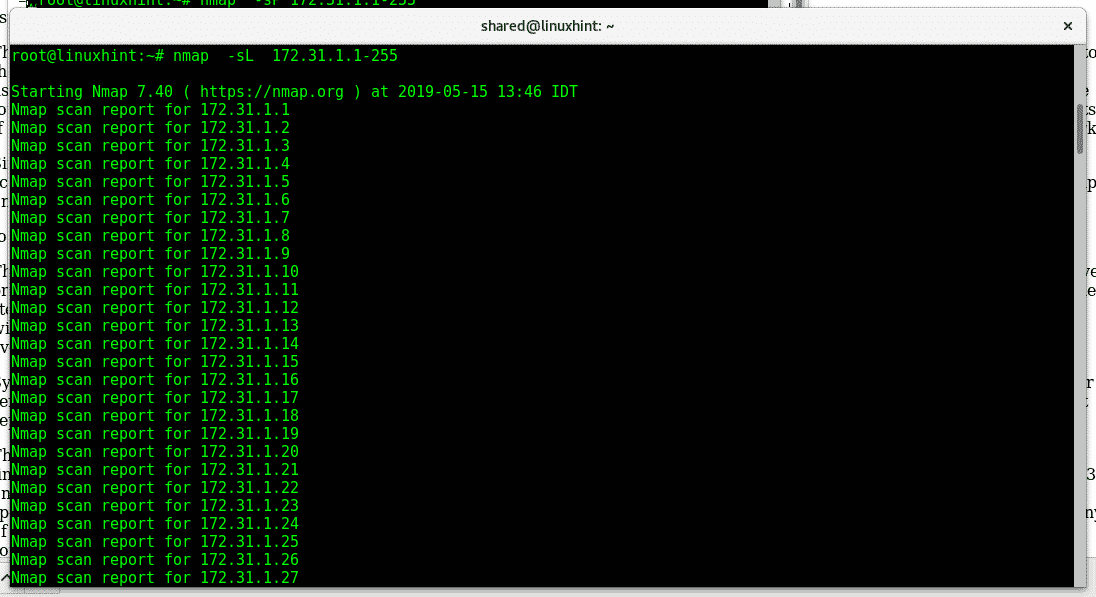

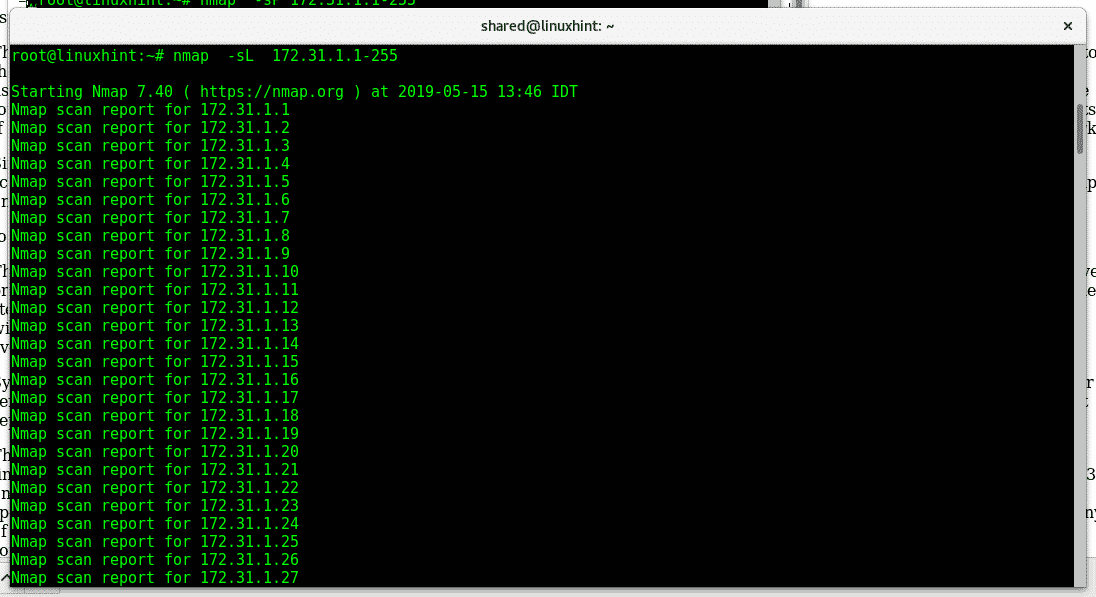

パラメータ-sL(List scan)はあまり攻撃的ではなく、ネットワーク内のIPアドレスを列挙し、逆DNSルックアップ(ipからホストへの解決)を介して解決しようと このコマンドは、端末タイプでホストのリストを表示するのに便利です。

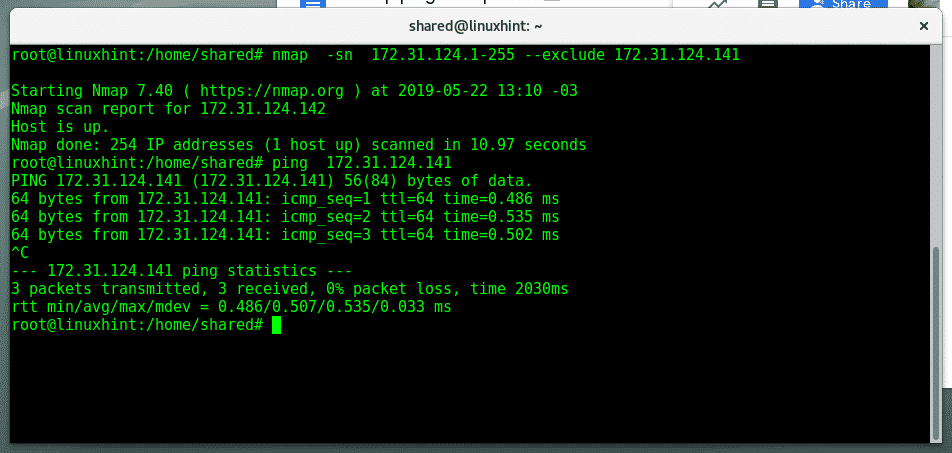

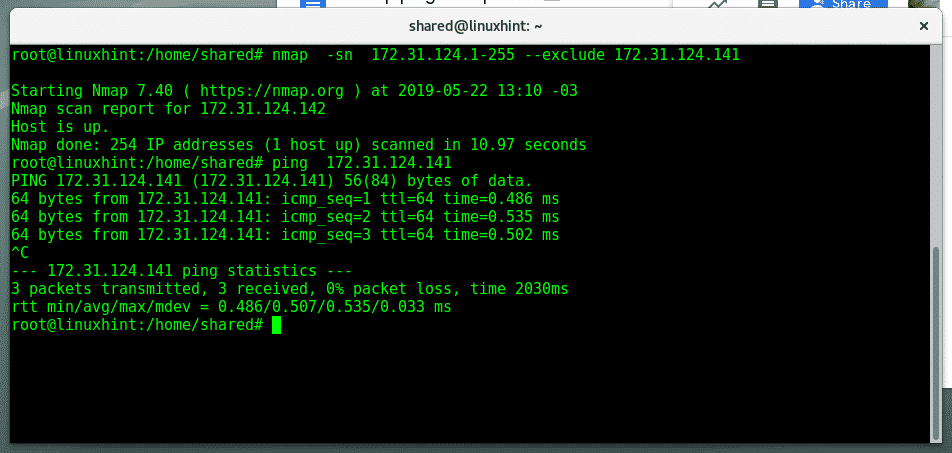

特定のデバイスを除いてポートスキャンなしでネットワーク全体をスキャンしたいとしましょう。

このネットワークでは、ip172.31.124を持つデバイスは二つしかありません。X、nmapはネットワーク全体をスキャンし、渡された命令–excludeに従って1つだけを見つけ、2番目を除外しました。 Ping応答でわかるように、IP172.31.124.142はnmapによって検出されないにもかかわらず利用可能です。

上記で説明したフラグの一部は、前のチュートリアルで説明したフラグと組み合わせることができます。 Ping sweepは攻撃的ではない検出ツールであるため、フットプリントに使用されるフラグは攻撃的なスキャンフラグに依存するか、より攻撃的なスキャンフラグであるため、すべてのフラグを組み合わせることはできません。

このシリーズの次のチュートリアルでは、ネットワークスキャンに焦点を当て、我々は以前に説明したフラグ-fを使用してファイアウォールを回避するた

このチュートリアルは、nmapタイプ”man nmap”の詳細については、pingスイープの紹介として有用であったことを願っています。LinuxHintサポートでチケットサポートを開 Linux上のより多くのヒントや更新のためのLinuxHintに従ってください。

Leave a Reply