Search

inhoudsopgave

Disclaimer: alleen voor educatieve doeleinden: Dit is alleen bedoeld om de gevaren van het gebruik van slechte draadloze beveiliging aan te tonen. Houd er rekening mee dat u voorafgaand aan het begin van de test uitdrukkelijke toestemming moet vragen van de eigenaar als het toegangspunt niet van u is.

Achtergrond

tijdens het uitvoeren van geautoriseerde draadloze testen, merkte ik 4 draadloze toegangspunten die behoren tot het doelnetwerk. 3 van deze waren met behulp van WPA/WPA2 en ik was niet in de stemming voor een woordenboek aanval op WPA handshake. Het duurt lang en succes is niet gegarandeerd. Ik vond een toegangspunt met behulp van WEP beveiliging die is geweldig omdat WEP is een verouderd protocol met een slechte beveiliging.

aanvallende WEP

Ik heb het penetreren van dit WEP toegangspunt Getest met behulp van dezelfde Aircrack-ng Suite van tools zoals ik in mijn vorige post heb vermeld.

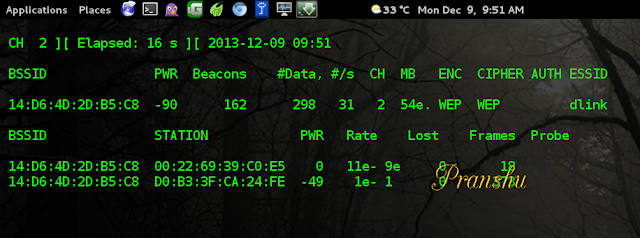

- ontdekte het WEP-AP met SSID ‘dlink’ (let op het zwakke signaalvermogen van het huis van de buurman naar de mijne)

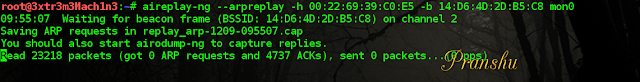

- verzamelde het vereiste aantal datapakketten van het WEP-netwerk. Ondertussen gebruikte ik

aireplay-ng --arpreplayom de datasnelheid te verhogen omdat ik geen geduldige ziel ben.

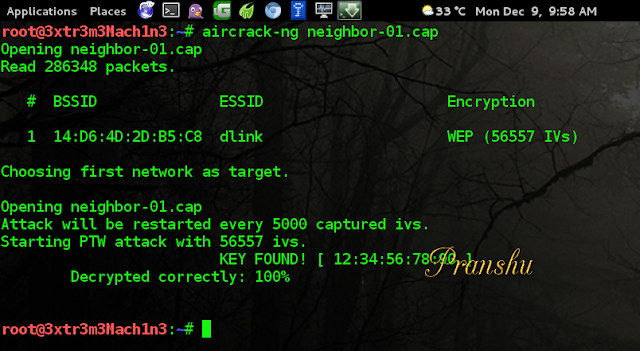

- opgeslagen de datapakketten in een bestand genaamd

neighbor-01.capen gekraakt het wachtwoord met behulp vanAircrack-ng’s dictionary attack module.

de sleutel voor de Wifi van de buurman bleek te zijn: 1234567890 – makkelijk te raden; precies wat ik verwachtte van iemand die WEP security gebruikte in 2014.

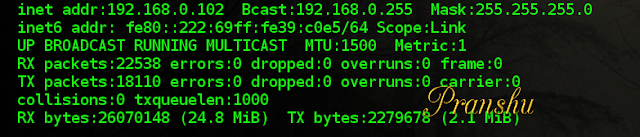

- ik heb verbinding gemaakt met de wifi met behulp van de gedecodeerde sleutel, het gaf me een IP met behulp van DHCP:

192.168.0.102.

Opmerking: Als u stap voor stap beter wilt weten hoe u een WiFi kunt hacken, bekijk dan mijn vorige posthere.

-

Ik was verbonden met het Internet!

-

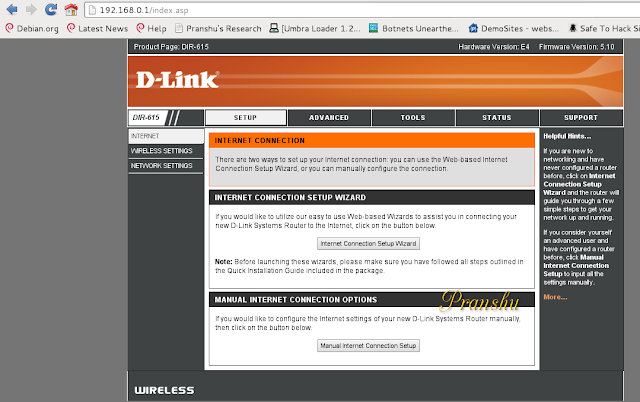

aangezien ik nu deel uitmaakte van het doelnetwerk, werd de nieuwsgierigheid groter en besloot ik het netwerk te scannen en te zien wie er nog meer verbonden is. Ik vond 2 apparaten op het netwerk:

- mijn persoonlijke machine

- de Dlink router zelf (

192.168.0.1)

geen van de eigen apparaten van de buren waren op dat moment verbonden met het netwerk.

toegang tot router admin panel

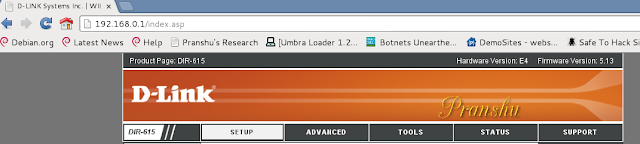

nmap vertelde me dat de dlink router een open poort 80 had, wat me eraan herinnerde om het bedieningspaneel van dit dlink apparaat te bekijken.

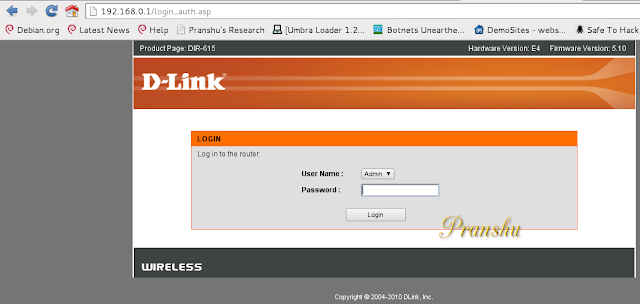

- dus ik startte mijn browser en ging naar

192.168.0.1:80die het aanmeldpaneel voor dlink access point control panel opende.

-

snelle Google-zoekopdracht toonde aan dat de standaardwaarden voor inloggen op dlink-apparaten zijn: gebruikersnaam:

adminen wachtwoord:blank. -

probeerde in te loggen met standaardwaarden en kreeg toegang tot het Configuratiescherm.

opnieuw, slechte beveiligingspraktijk: standaardwaarden ongewijzigd laten!

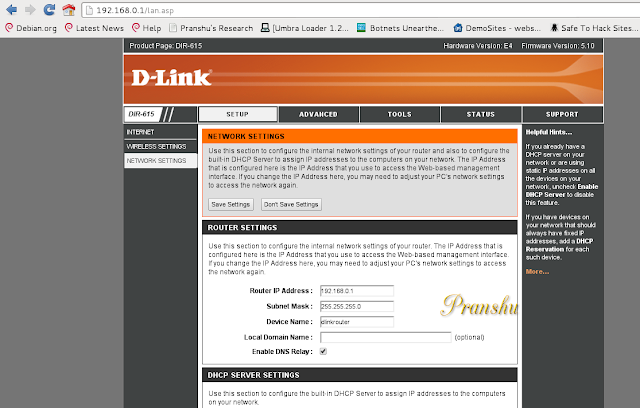

upgraden router firmware

- vanwege zwakke signalen van het toegangspunt, besloot ik hun firmware te upgraden en te kijken of het verschil maakte.

De huidige firmware van de Wifi van de buurman was 5.10. Ik heb gekeken naar de nieuwste Firmware. Het was 5.13.

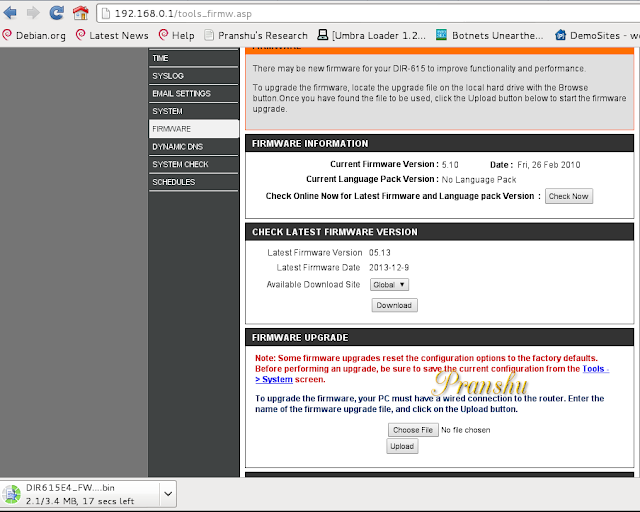

Ik heb de upgrade op mijn computer gedownload (DIR********.bin)

-

Ik heb een back-up gemaakt van de configuratie van het toegangspunt voordat ik Upgrade. Ik heb back-up

config.bin'opgeslagen op mijn laptop vanaf de Wifi van de buurman. -

Ik heb de firmware geüpgraded. Ik uploadde de

DIR****.binvan mijn laptop naar het access point en het ging voor een reboot.

Ik verloor de toegang tot de WiFi na de upgrade.

Ik dacht dat de nieuwe opgewaardeerde firmware nu het wachtwoord voor de WiFi veranderde en ik kon er geen verbinding meer mee maken. Bovendien, aangezien ik de toegang tot het Internet nu verloren samen met de WiFi, ik kon niet Google het standaard wachtwoord voor de upgrade firmware meer (had geen alternatieve route naar het Internet op het moment).

en ik kon het ook niet kraken omdat dit keer niemand–zelfs niet de buurman zelf–in staat zou zijn om zich te authenticeren op de WiFi met het nieuwe onbekende wachtwoord na de firmware-upgrade en dus geen datapakketten zouden worden gegenereerd en Ik zal niets te kraken hebben.

-

Ik heb ‘Airodump-ng’ opnieuw opgestart en merkte op dat de firmware-upgrade simpelweg de beveiliging van het toegangspunt veranderde in “open”, dat wil zeggen, Er is geen wachtwoord nodig om er verbinding mee te maken.

-

Ik maakte verbinding met de” Open”wifi en herstelde de configuratie-instellingen met behulp van de

config.binback-up die ik eerder maakte.

conclusie

Ik heb handmatig WPA2-beveiliging geselecteerd en hetzelfde wachtwoord gegeven als eerder door mijn buurman werd gebruikt (1234567890). Later die avond, Ik gaf mijn neightbor een klein draadloos beoordelingsrapport, het maken van de aanbeveling om te upgraden WiFi security naar WPA2 en het kiezen van een sterk wachtwoord.

ten slotte, houd er rekening mee dat ik de uitdrukkelijke toestemming van de eigenaar had voordat ik met deze test begon. Als u deze toestemming niet heeft, probeer het dan op uw eigen toegangspunt.

Leave a Reply