검색

테이블의 내용을

면책 조항:교육 목적을 위해:이 의미는 단순히 전시 사용의 위험성을 가난한 무선 보안. 테스트를 시작하기 전에 액세스 포인트가 귀하에게 속하지 않는 경우 소유자로부터 명시적인 동의를 구해야합니다.

배

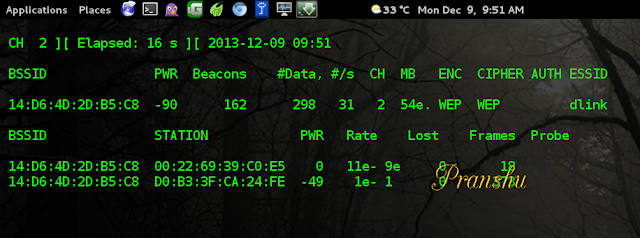

을 수행하는 동안 공인 무선 테스트에 나타났 4 무선 액세스 포인트 소속의 대상 네트워크입니다. 이 중 3 개는 WPA/WPA2 를 사용하고 있었고 WPA 핸드 셰이크에 대한 사전 공격에 대한 기분이 아니 었습니다. 시간이 오래 걸리고 성공이 보장되지 않습니다. WEP 보안을 사용하는 하나의 액세스 포인트를 발견했는데 이는 WEP 가 보안이 좋지 않은 오래된 프로토콜이기 때문에 훌륭합니다.

공격 WEP

I 테스트통이 WEP 액세스 포인트를 사용하여 동일한Aircrack-ng도구로 환불해 주세서 언급은 이전 게시물입니다.

- 발견 WEP AP 데 SSID’역사 거품'(주의 약한 신호의 전원에서 이웃의 집을 나)

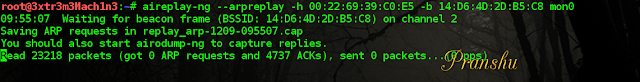

- 수집한 필요한 데이터 패킷에서 WEP 네트워크입니다. 한편,나는 환자 영혼이 아니기 때문에 데이터 속도를 높이기 위해

aireplay-ng --arpreplay를 사용했습니다.

- 저장된 데이터 패킷라는 파일에

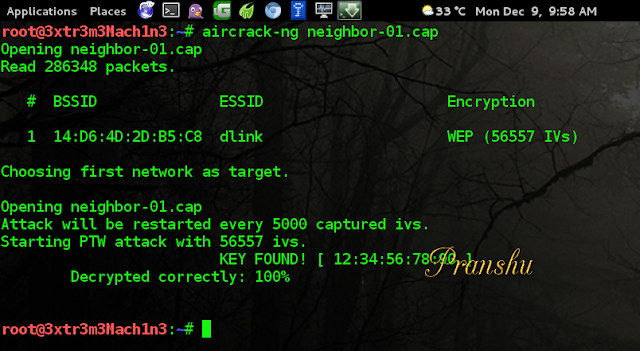

neighbor-01.capAircrack-ng‘s 는 사전 공격은 모듈이 있습니다.

키에 대한 이웃의 와이파이 밝혀졌다:1234567890–추측하기 쉬운,그냥 내가 무엇을 기대하는 누군가로부터를 사용하여 WEP security 에서 2014.

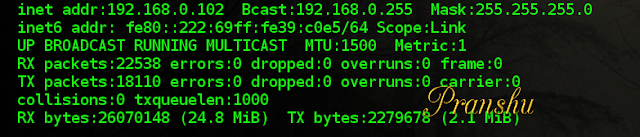

- 해독 된 키를 사용하여 wifi 에 연결했는데 DHCP:

192.168.0.102를 사용하여 IP 를 할당했습니다.

참고:당신이 원하는 경우에 더 나은 단계별하는 방법에 대한 해킹 WiFi,내 이전 posthere.

-

인터넷에 연결되었습니다!

-

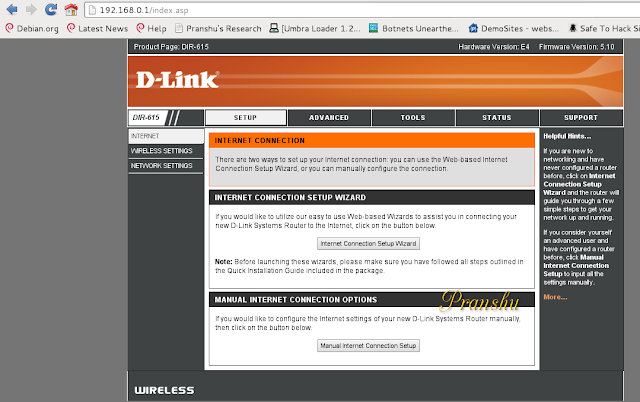

었기 때문에 일부 대상의 네트워크는 지금,호기심이 나를 더하고 나가기로 결정하는 검사 네트워크와 다른 사람을 참조하십시오가 연결되어 있습니다. 내가 찾은 2 장치 네트워크에서:

- 나 개인적인 기계

- 의 역사 거품 라우터 자체(

192.168.0.1)

없음의 이웃의 자신의 장치가 네트워크에 연결되어 있습니다.

액세스 라우터 관리자 패널

nmap는 역사 거품 라우터 있던 열 port80,는 나를 확인하 제어판의 이 역사 거품 장치입니다.

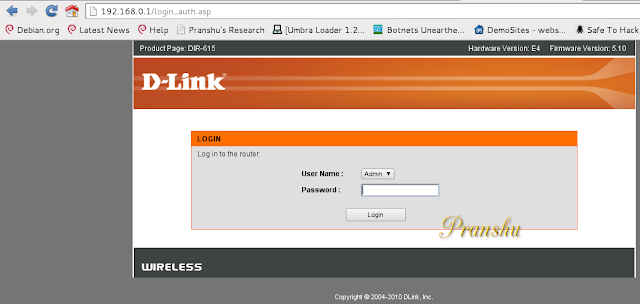

- 그래서 브라우저를 시작하고 dlink 액세스 포인트 제어판의 로그인 패널을 연

192.168.0.1:80로갔습니다.

-

빠른 Google 검색 공개에 대한 기본값에서 로그인의 역사 거품 장치는 이름:

adminblank. -

기본값으로 로그인을 시도하고 제어판에 액세스 할 수있었습니다.

,다시 나쁜 보안 연습:을 떠나본값이 변하지!

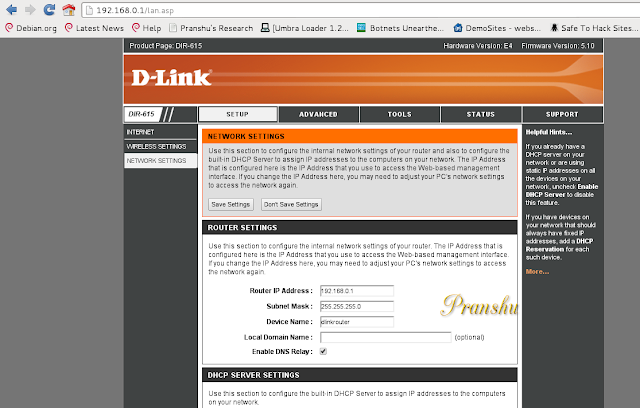

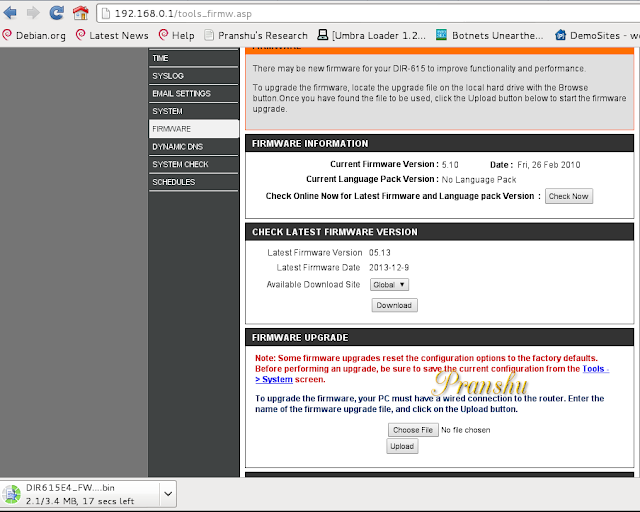

라우터 펌웨어 업그레이드

- 인해 약한 신호 액세스 포인트에서 나가기로 결정했 펌웨어를 업그레이드시는 경우 그 차이가 있습니다.이웃 wifi 의 현재 펌웨어는

5.105.13였습니다.

로 업그레이드가 내 컴퓨터에(DIR********.bin)

-

나는 백의의 구성은 액세스 지점을 업그레이드하기 전에. 이웃의 wifi 에서 backup

config.bin'를 내 노트북에 저장했습니다. -

나는 가서 펌웨어를 업그레이드. 내 랩톱에서 액세스 포인트로

DIR****.bin를 업로드했는데 재부팅이 진행되었습니다.업그레이드 후 WiFi 에 대한 액세스 권한을 잃어 버렸습니다.새로운 업그레이드 된 펌웨어가 이제 WiFi 의 암호를 변경했으며 더 이상 연결할 수 없다고 생각했습니다. 또한,이후에 대한 액세스를 잃은 지금 인터넷과 함께 와이파이,수 없었 구글은 기본 비밀번호에 대한 펌웨어 업그레이드가 더 이상(이 있지 않았다면 인터넷에서 시간).

And I couldn’t 균열이나 그것 때문에 이 시간이 아니지 않도 이웃을 자신 것이라고 인증할 수 있습을 가진 새로운 비밀번호 펌웨어 업그레이드 후는 따라서 데이터 패킷을 생성되고 나는 아무것도 균열합니다.

-

다시’Airodump-ng’를 해고하고 펌웨어 업그레이드가 단순히 액세스 포인트 보안을”열기”로 변경 한 것으로 나타났습니다.

-

이전에 만든

config.bin백업을 사용하여”Open”wifi 에 연결하고 구성 설정을 복원했습니다.

결론

수동으로 선택한 WPA2 보안 및 제공하는 동일한 암호를 사용되는 것으로 이전하여 내 이웃(

1234567890). 나중에는 저녁을 제공 내 neightbor 작은 무선한 평가 보고서를 만들고,추천하는 업그레이드 WiFi 보안 WPA2 를 선택하고 강력한 암호입니다.마지막으로,이 테스트를 시작하기 전에 소유자로부터 명시적인 동의가 있었음을 유의하십시오. 이러한 권한이없는 경우 자신의 액세스 포인트에서 사용해보십시오. -

Leave a Reply