Søk

Innholdsfortegnelse

Ansvarsfraskrivelse: for pedagogiske formål: dette er ment bare å vise farene ved å bruke dårlig trådløs sikkerhet. Vær oppmerksom på at før du begynner testen, bør du søke eksplisitt samtykke fra eieren hvis tilgangspunktet ikke tilhører deg.

Bakgrunn

mens jeg gjennomførte autorisert trådløs testing, la jeg merke til 4 trådløse tilgangspunkter som tilhører målnettverket. 3 av disse brukte WPA / WPA2 og jeg var ikke i humør for et ordboksangrep PÅ WPA-håndtrykk. Det tar lang tid og suksess er ikke garantert. Jeg fant et tilgangspunkt ved HJELP AV WEP-sikkerhet, noe SOM er flott siden WEP er en utdatert protokoll med dårlig sikkerhet.

Angripe WEP

jeg testet trengende DETTE wep tilgangspunkt ved hjelp av samme Aircrack-ng Pakke med verktøy som jeg har nevnt imitt forrige innlegg.

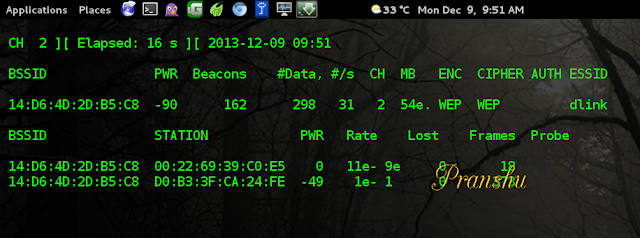

- Oppdaget AT WEP AP har SSID ‘dlink’ (legg merke til svak signalstrøm fra naboens hus til min)

- Samlet det nødvendige antall datapakker fra wep-nettverket. I mellomtiden brukte jeg

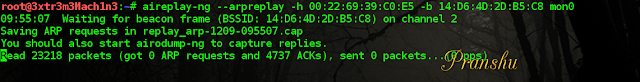

aireplay-ng --arpreplayfor å øke datahastigheten siden jeg ikke er en tålmodig sjel.

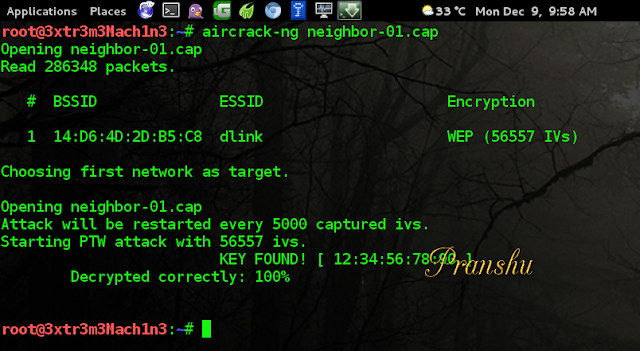

- Lagret datapakker i en fil som heter

neighbor-01.capog sprakk passordet ved hjelp avAircrack-ng‘s ordbok angrep modul.

nøkkelen til naboens wifi viste seg å være:1234567890 – lett å gjette; akkurat det jeg forventet fra NOEN som brukte WEP-sikkerhet i 2014.

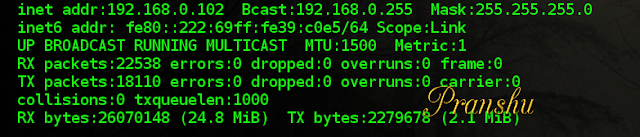

- jeg koblet til wifi ved hjelp av dekryptert nøkkel, den tildelte EN IP til MEG VED HJELP AV DHCP:

192.168.0.102.

Merk: Hvis du vil ha en bedre steg for steg på hvordan å hacke En WiFi, sjekk ut min forrige postthere.

-

jeg var koblet til Internett!

-

siden jeg var en del av målnettverket nå, nysgjerrighet fikk bedre av meg, og jeg bestemte meg for å skanne nettverket og se hvem andre er koblet. Jeg fant 2 enheter på nettverket:

- min personlige maskin

- dlink-ruteren selv (

192.168.0.1)

Ingen av naboens egne enheter var koblet til nettverket på den tiden.

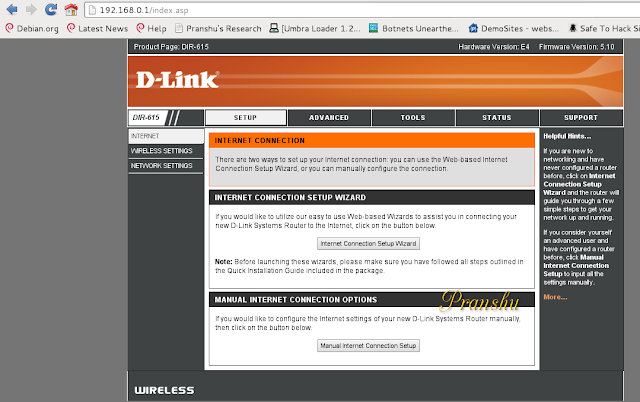

Tilgang til router admin panel

nmap fortalte meg at dlink-ruteren hadde en åpen port 80, som minnet meg om å sjekke ut kontrollpanelet på denne dlink-enheten.

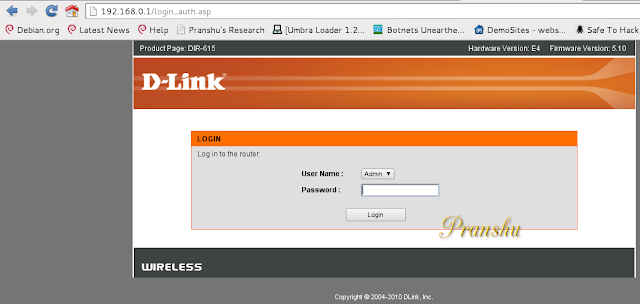

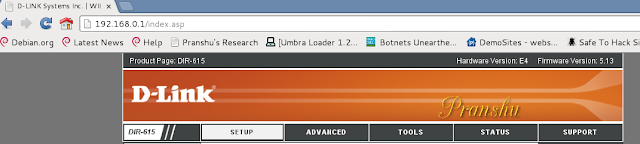

- så jeg sparket opp nettleseren min og gikk til

192.168.0.1:80som åpnet påloggingspanelet for dlink access point control panel.

-

Raskt Google-søk avslørte at standardinnstillingene for innlogging på dlink-enheter er: brukernavn:

adminog passord:blank. -

Prøvde å logge inn med standardinnstillinger og fikk tilgang til kontrollpanelet.

igjen, dårlig sikkerhetspraksis: forlater mislighold uendret!

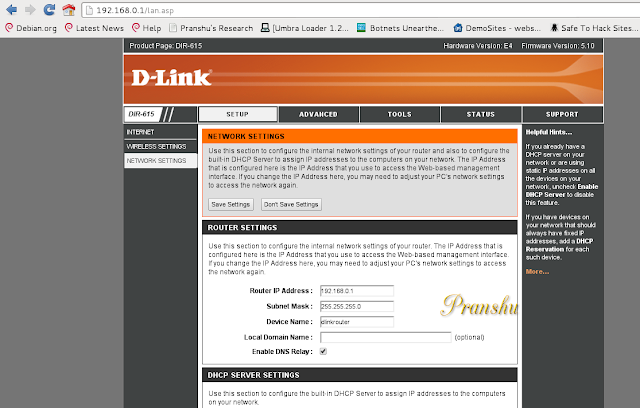

Oppgradering av router firmware

- på grunn av svake signaler fra tilgangspunktet bestemte jeg meg for å oppgradere firmware og se om det gjorde en forskjell.

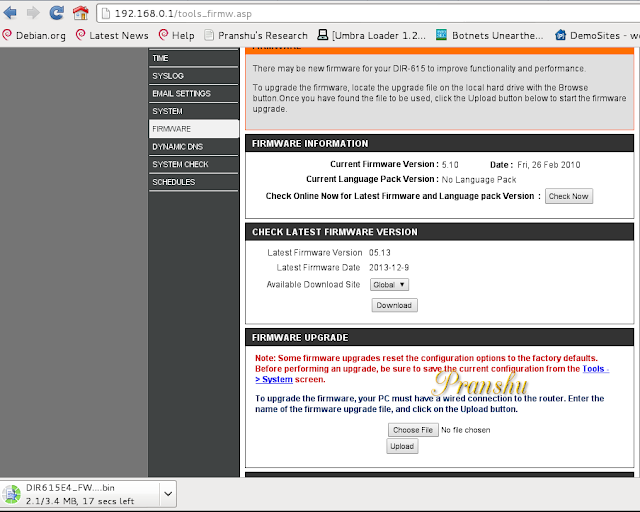

den Nåværende fastvaren til naboens wifi var 5.10. Jeg sjekket for nyeste Firmware tilgjengelig. Det var 5.13.

jeg lastet ned oppgraderingen på min maskin (DIR********.bin)

-

jeg tok en sikkerhetskopi av konfigurasjonen av tilgangspunktet før oppgradering. Jeg lagret backup

config.bin'til min laptop fra naboens wifi. -

jeg gikk videre og oppgraderte fastvaren. Jeg lastet opp

DIR****.binfra min laptop til tilgangspunktet, og det gikk for en omstart.

jeg mistet Tilgang Til WiFi etter oppgraderingen.jeg skjønte at den nye oppgraderte fastvaren endret passordet for WiFi nå, og jeg kunne ikke koble til det lenger. Videre, siden jeg mistet tilgang til Internett nå sammen Med WiFi, kunne jeg Ikke Google standardpassordet for den oppgraderte fastvaren lenger (hadde ikke en alternativ rute til Internett på den tiden).Og jeg kunne ikke knekke det heller fordi denne gangen ingen–ikke engang naboen selv–ville kunne autentisere Til WiFi med det nye ukjente passordet etter fastvareoppgraderingen, og dermed ville ingen datapakker bli generert, og jeg vil ikke ha noe å knekke.

-

jeg fyrte opp ‘Airodump-ng’ igjen og la merke til at fastvareoppgraderingen bare endret tilgangspunktets sikkerhet til «åpne», dvs.det kreves ingen passord for å koble til det.

-

jeg koblet til» Open » wifi og gjenopprettet Konfigurasjonsinnstillingene ved hjelp av

config.binbackup jeg laget tidligere.

Konklusjon

jeg valgte WPA2 security manuelt og ga samme passord som tidligere brukt av naboen min (1234567890). Senere den kvelden ga jeg min neightbor en liten trådløs vurderingsrapport, og anbefalte å oppgradere WiFi-sikkerhet TIL WPA2 og velge et sterkt passord.

Til Slutt, vær oppmerksom på at jeg hadde eksplisitt samtykke fra eieren før du startet denne testen. Hvis du ikke har slik tillatelse, kan du prøve det på ditt eget tilgangspunkt.

Leave a Reply