Buscar

Tabla de contenidos

Descargo de responsabilidad: Solo con fines educativos: Esto está destinado simplemente a exhibir los peligros de usar una seguridad inalámbrica deficiente. Tenga en cuenta que, antes de comenzar la prueba, debe solicitar el consentimiento explícito del propietario si el punto de acceso no le pertenece.

Background

Mientras realizaba pruebas inalámbricas autorizadas, noté 4 puntos de acceso inalámbricos pertenecientes a la red de destino. 3 de ellos usaban WPA / WPA2 y no estaba de humor para un ataque de diccionario al apretón de manos de WPA. Lleva mucho tiempo y el éxito no está garantizado. Encontré un punto de acceso que usa seguridad WEP, lo cual es genial, ya que WEP es un protocolo obsoleto con poca seguridad.

Atacar WEP

Probé penetrar en este punto de acceso WEP usando el mismo conjunto de herramientasAircrack-ng como mencioné en mi publicación anterior.

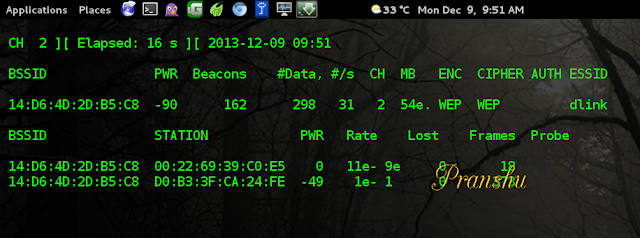

- Descubrió el punto de acceso WEP con SSID ‘ dlink ‘(observe la potencia de señal débil de la casa del vecino a la mía)

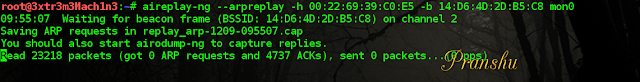

- Recopiló el número requerido de paquetes de datos de la red WEP. Mientras tanto, usé

aireplay-ng --arpreplaypara aumentar la velocidad de datos, ya que no soy un alma paciente.

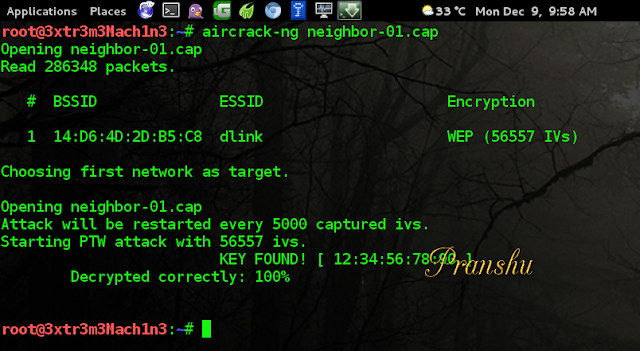

- Guarda los paquetes de datos en un archivo llamado

neighbor-01.capy grietas de la contraseña usandoAircrack-ng‘s ataque de diccionario módulo.

La clave para el wifi del vecino resultó ser: 1234567890 – fácil de adivinar; justo lo que esperaba de alguien con seguridad WEP en 2014.

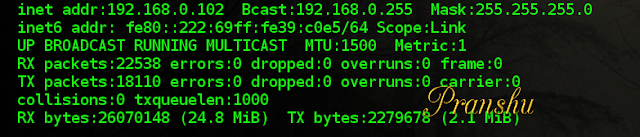

- Me conecté al wifi usando la clave descifrada, me asignó una IP usando DHCP:

192.168.0.102.

Nota: Si quieres un mejor paso a paso sobre cómo hackear una WiFi, echa un vistazo a mi publicación anterior aquí.

-

yo estaba conectado a Internet!

-

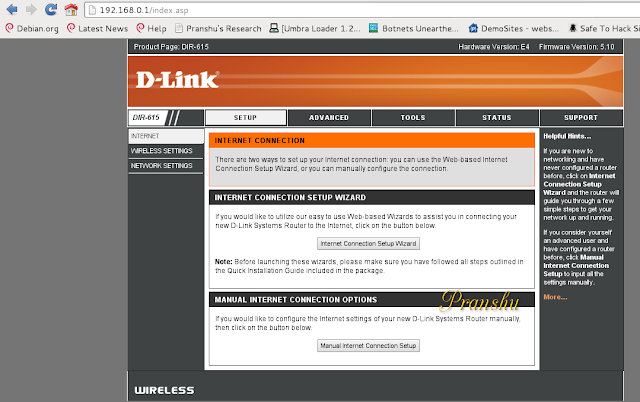

Dado que ahora era parte de la red objetivo, curiosity me sacó lo mejor de mí y decidí escanear la red y ver quién más está conectado. Encontré 2 dispositivos en la red:

- mi máquina personal

- el propio router Dlink (

192.168.0.1)

Ninguno de los dispositivos del vecino estaba conectado a la red en ese momento.

Acceder al panel de administración del enrutador

nmap me dijo que el enrutador dlink tenía un puerto abierto 80, lo que me recordó que revisara el panel de control de este dispositivo dlink.

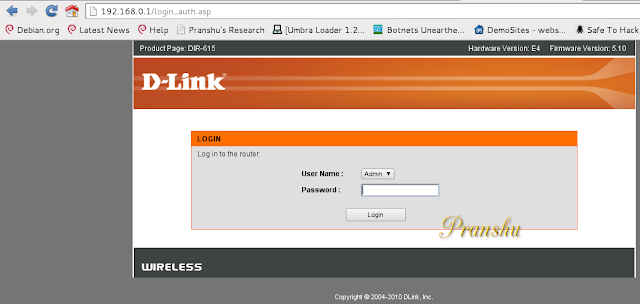

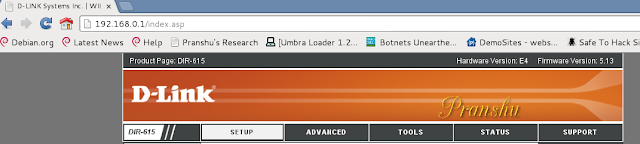

- Así que encendí mi navegador y fui a

192.168.0.1:80que abrió el panel de inicio de sesión para el panel de control del punto de acceso dlink.

-

La búsqueda rápida en Google reveló que los valores predeterminados para el inicio de sesión en dispositivos dlink son: nombre de usuario:

adminy contraseña:blank. -

Intentó iniciar sesión con los valores predeterminados y obtuvo acceso al panel de control.

De nuevo, una mala práctica de seguridad: ¡dejar los valores predeterminados sin cambios!

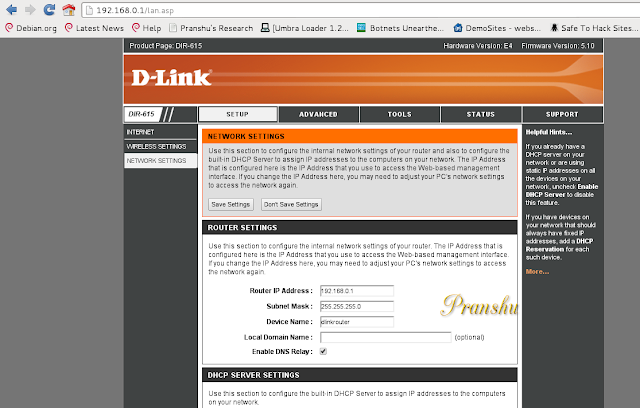

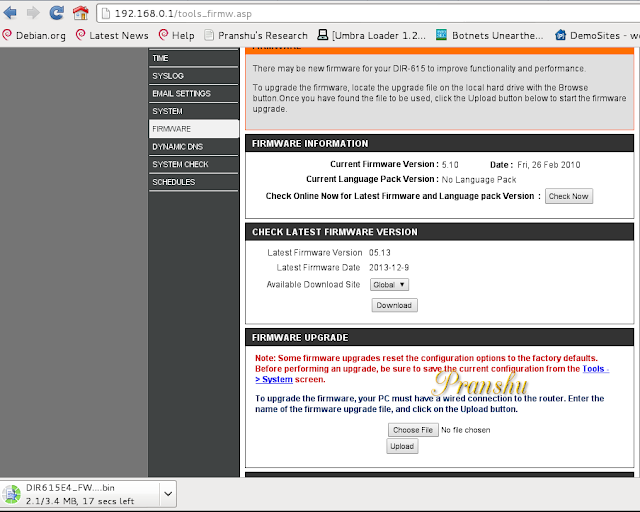

Actualización del firmware del router

- Debido a las señales débiles del punto de acceso, decidí actualizar su firmware y ver si marcaba la diferencia.

El firmware actual del wifi del vecino era 5.10. Busqué el último Firmware disponible. Era 5.13.

he descargado la actualización en mi máquina (DIR********.bin)

-

hice una copia de seguridad de la configuración del punto de acceso antes de la actualización. Guardé la copia de seguridad

config.bin'en mi computadora portátil desde el wifi del vecino. -

Seguí adelante y actualicé el firmware. Subí el

DIR****.binde mi computadora portátil al punto de acceso y se reinició.

Perdí el acceso al WiFi después de la actualización.

Pensé que el nuevo firmware actualizado había cambiado la contraseña del WiFi y ya no podía conectarme a él. Además, dado que perdí el acceso a Internet ahora junto con el WiFi, ya no podía buscar en Google la contraseña predeterminada para el firmware actualizado (no tenía una ruta alternativa a Internet en ese momento).

Y tampoco pude descifrarlo porque esta vez nadie, ni siquiera el propio vecino, podría autenticarse en el WiFi con la nueva contraseña desconocida después de la actualización del firmware y, por lo tanto, no se generarían paquetes de datos y no tendré nada que descifrar.

-

Encendí ‘Airodump-ng’ de nuevo y noté que la actualización del firmware simplemente cambió la seguridad del punto de acceso a «abierto», es decir, no se requiere contraseña para conectarse a él.

-

Me conecté al wifi «Abierto»y restauré los ajustes de configuración utilizando la copia de seguridad

config.binque hice anteriormente.

Conclusión

me seleccionado manualmente de seguridad WPA2 y siempre la misma contraseña utilizada anteriormente por mi vecino (1234567890). Más tarde esa noche, le proporcioné a mi neightbor un pequeño informe de evaluación inalámbrica, haciendo la recomendación de actualizar la seguridad WiFi a WPA2 y eligiendo una contraseña segura.

Finalmente, tenga en cuenta que tuve el consentimiento explícito del propietario antes de comenzar esta prueba. Si no tiene dicho permiso, pruébelo en su propio punto de acceso.

Leave a Reply