Recherche

Table des matières

Avertissement: À des fins éducatives uniquement: Cela vise simplement à exposer les dangers d’une mauvaise sécurité sans fil. Veuillez noter qu’avant de commencer le test, vous devez demander le consentement explicite du propriétaire si le point d’accès ne vous appartient pas.

Contexte

En effectuant des tests sans fil autorisés, j’ai remarqué 4 points d’accès sans fil appartenant au réseau cible. 3 d’entre eux utilisaient WPA / WPA2 et je n’étais pas d’humeur pour une attaque de dictionnaire sur la poignée de main WPA. Cela prend beaucoup de temps et le succès n’est pas garanti. J’ai trouvé un point d’accès utilisant la sécurité WEP, ce qui est génial car WEP est un protocole obsolète avec une sécurité médiocre.

Attaquer WEP

J’ai testé pénétrer ce point d’accès WEP en utilisant la même suite d’outils Aircrack-ng comme je l’ai mentionné dansmon post précédent.

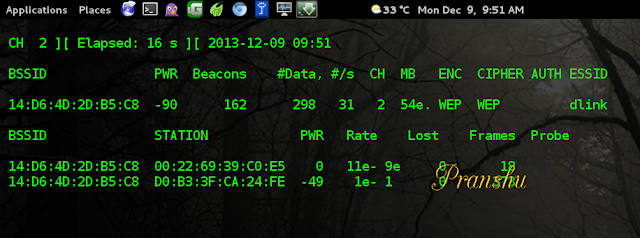

- A découvert le point d’accès WEP ayant le SSID ‘dlink’ (remarquez la faible puissance du signal de la maison du voisin à la mienne)

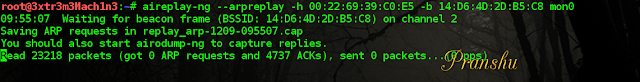

- A collecté le nombre requis de paquets de données du réseau WEP. Pendant ce temps, j’ai utilisé

aireplay-ng --arpreplaypour augmenter le débit de données car je ne suis pas une âme patiente.

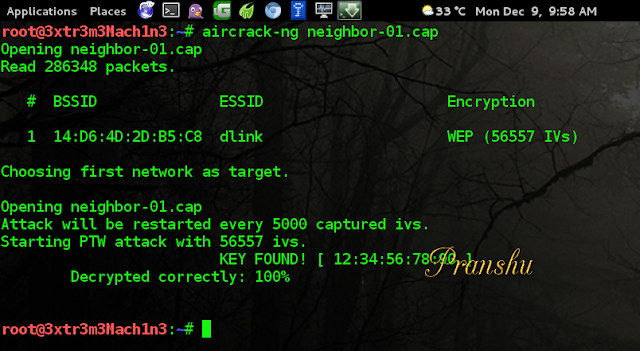

- A enregistré les paquets de données dans un fichier appelé

neighbor-01.capet a déchiffré le mot de passe à l’aide du module d’attaque de dictionnaire deAircrack-ng.

La clé du wifi du voisin s’est avérée être: 1234567890 – facile à deviner; exactement ce que j’attendais de quelqu’un utilisant la sécurité WEP en 2014.

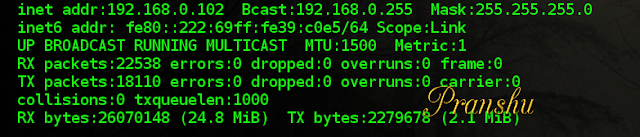

- Je me suis connecté au wifi en utilisant la clé déchiffrée, il m’a attribué une adresse IP en utilisant DHCP:

192.168.0.102.

Remarque: Si vous voulez une meilleure étape par étape sur la façon de pirater un WiFi, consultez mon post précédent.

-

J’étais connecté à Internet!

-

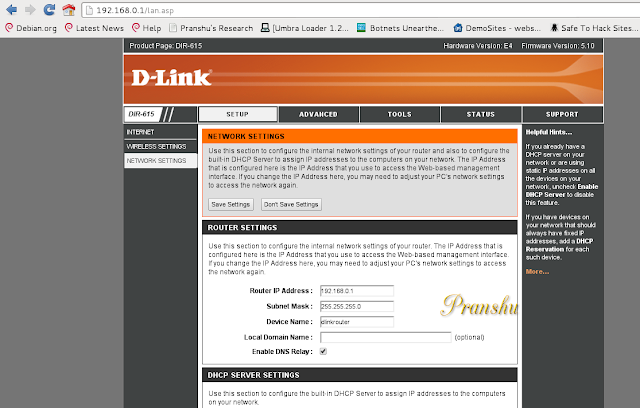

Comme je faisais maintenant partie du réseau cible, la curiosité a pris le dessus sur moi et j’ai décidé de scanner le réseau et de voir qui d’autre est connecté. J’ai trouvé 2 périphériques sur le réseau:

- ma machine personnelle

- le routeur Dlink lui-même (

192.168.0.1)

Aucun des périphériques du voisin n’était connecté au réseau à ce moment-là.

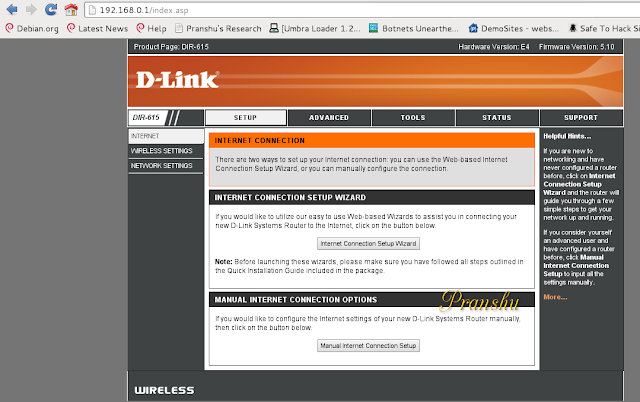

Accéder au panneau d’administration du routeur

nmap m’a dit que le routeur dlink avait un port ouvert 80, ce qui m’a rappelé de vérifier le panneau de configuration de ce périphérique dlink.

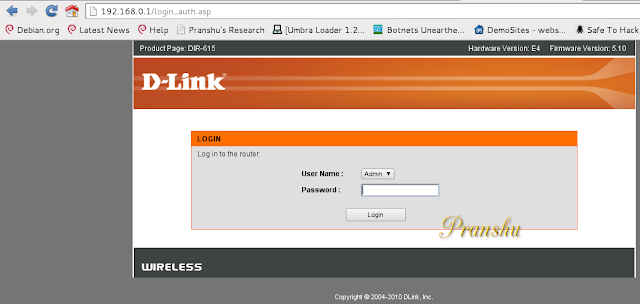

- J’ai donc déclenché mon navigateur et je suis allé à

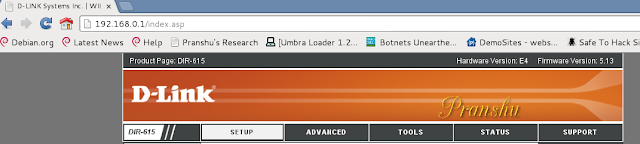

192.168.0.1:80qui a ouvert le panneau de connexion pour le panneau de configuration du point d’accès dlink.

-

Une recherche rapide sur Google a révélé que les valeurs par défaut pour la connexion sur les périphériques dlink sont : nom d’utilisateur:

adminet mot de passe:blank. -

J’ai essayé de me connecter avec les valeurs par défaut et j’ai eu accès au panneau de configuration.

Encore une fois, mauvaise pratique de sécurité: laisser les valeurs par défaut inchangées!

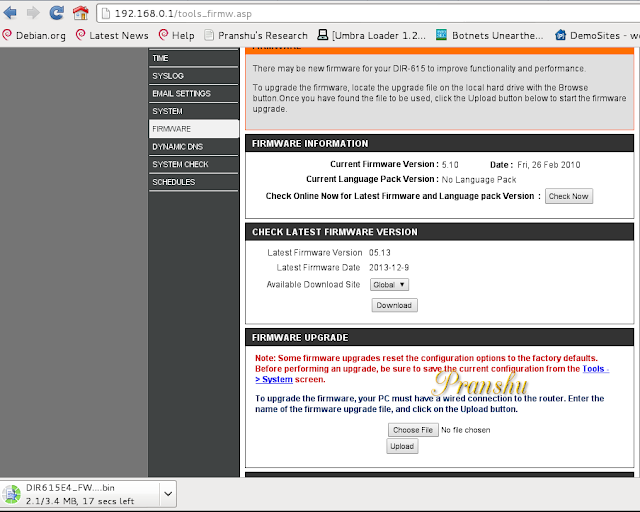

Mise à niveau du micrologiciel du routeur

- En raison des signaux faibles du point d’accès, j’ai décidé de mettre à niveau leur micrologiciel et de voir si cela faisait une différence.

Le firmware actuel du wifi du voisin était 5.10. J’ai vérifié le dernier firmware disponible. C’était 5.13.

J’ai téléchargé la mise à niveau sur ma machine (DIR********.bin)

-

J’ai fait une sauvegarde de la configuration du point d’accès avant la mise à niveau. J’ai enregistré la sauvegarde

config.bin'sur mon ordinateur portable à partir du wifi du voisin. -

Je suis allé de l’avant et j’ai mis à niveau le firmware. J’ai téléchargé le

DIR****.binde mon ordinateur portable vers le point d’accès et il a été redémarré.

J’ai perdu l’accès au WiFi après la mise à niveau.

J’ai pensé que le nouveau firmware amélioré changeait le mot de passe du WiFi maintenant et que je ne pouvais plus m’y connecter. De plus, depuis que j’ai perdu l’accès à Internet maintenant avec le WiFi, je ne pouvais plus Google le mot de passe par défaut pour le firmware mis à niveau (je n’avais pas d’itinéraire alternatif vers Internet à l’époque).

Et je ne pouvais pas non plus le casser car cette fois, personne – pas même le voisin lui–même – ne pourrait s’authentifier au WiFi avec le nouveau mot de passe inconnu après la mise à niveau du firmware et donc aucun paquet de données ne serait généré et je n’aurai rien à craquer.

-

J’ai à nouveau déclenché « Airodump-ng » et j’ai remarqué que la mise à niveau du micrologiciel a simplement changé la sécurité du point d’accès en « ouvert”, c’est-à-dire qu’aucun mot de passe n’est requis pour s’y connecter.

-

Je me suis connecté au wifi « Ouvert » et j’ai restauré les paramètres de configuration en utilisant la sauvegarde

config.binque j’ai effectuée plus tôt.

Conclusion

J’ai sélectionné manuellement la sécurité WPA2 et fourni le même mot de passe que celui utilisé précédemment par mon voisin (1234567890). Plus tard dans la soirée, j’ai fourni à mon voisin un petit rapport d’évaluation sans fil, recommandant de mettre à niveau la sécurité WiFi vers WPA2 et de choisir un mot de passe fort.

Enfin, veuillez noter que j’ai eu le consentement explicite du propriétaire avant de commencer ce test. Si vous n’avez pas cette autorisation, veuillez l’essayer sur votre propre point d’accès.

Leave a Reply