keresés

Tartalomjegyzék

jogi nyilatkozat: csak oktatási célokra: ez csak a rossz vezeték nélküli biztonság veszélyeinek bemutatására szolgál. Felhívjuk figyelmét, hogy a teszt megkezdése előtt kifejezett hozzájárulást kell kérnie a tulajdonostól, ha a hozzáférési pont nem az Öné.

háttér

engedélyezett vezeték nélküli tesztelés közben észrevettem a célhálózathoz tartozó 4 vezeték nélküli hozzáférési pontot. Ezek közül 3 a WPA/WPA2-t használta, és nem volt kedvem a WPA kézfogás elleni szótártámadáshoz. Hosszú időbe telik, és a siker nem garantált. Találtam egy hozzáférési pontot a WEP security használatával, ami nagyszerű, mivel a WEP egy elavult protokoll, rossz biztonsággal.

támadó WEP

teszteltem átható ez WEP hozzáférési pont segítségével ugyanazt a Aircrack-ng Suite eszközök, mint már említettem inmy előző post.

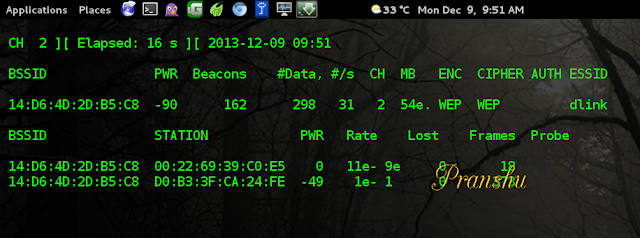

- felfedezte a WEP AP, amelynek SSID “dlink”(figyeljük meg a gyenge jel teljesítmény szomszéd ház az enyém)

- összegyűjtötte a szükséges számú adatcsomagokat a WEP hálózat. Eközben a

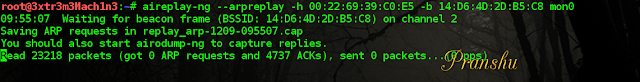

aireplay-ng --arpreplay– ot használtam az adatsebesség növelésére, mivel nem vagyok beteg lélek.

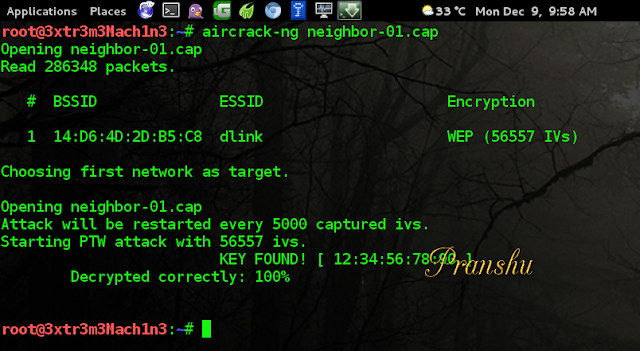

- az adatcsomagokat egy

neighbor-01.capnevű fájlba mentette, majd aAircrack-ng‘s szótár támadó modul segítségével feltörte a jelszót.

kiderült, hogy a szomszéd wifi kulcsa: 1234567890 – könnyű kitalálni; csak azt, amit vártam valakitől, aki 2014-ben WEP security-t használt.

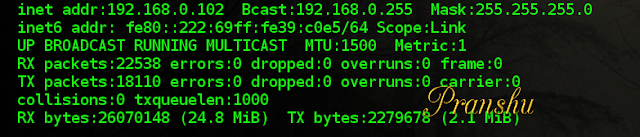

- a dekódolt kulcs segítségével csatlakoztam a wifi-hez, IP-t osztott ki nekem a DHCP használatával:

192.168.0.102.

Megjegyzés: Ha szeretne egy jobb lépésről lépésre, hogyan kell feltörni a WiFi, nézd meg a korábbi posthere.

-

csatlakoztam az internethez!

-

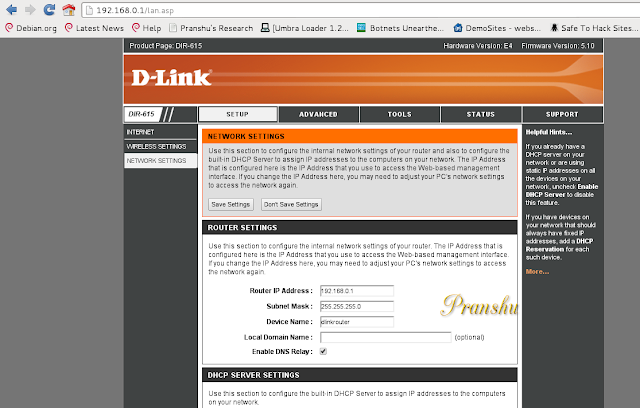

mivel most már a célhálózat tagja voltam, a kíváncsiság jobb lett tőlem, és úgy döntöttem, hogy átvizsgálom a hálózatot, és megnézem, ki csatlakozik még. A hálózaton 2 eszközt találtam:

- a személyes gépem

- maga a Dlink útválasztó (

192.168.0.1)

a szomszéd saját eszközeinek egyike sem volt csatlakoztatva a hálózathoz.

hozzáférés router admin panel

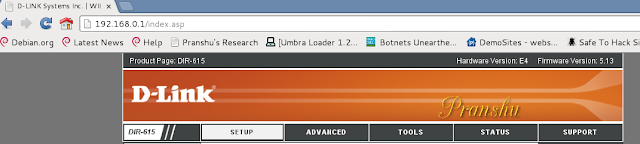

nmap azt mondta, hogy a dlink router volt egy nyitott port 80, amely emlékeztetett, hogy nézd meg a vezérlőpulton a dlink eszköz.

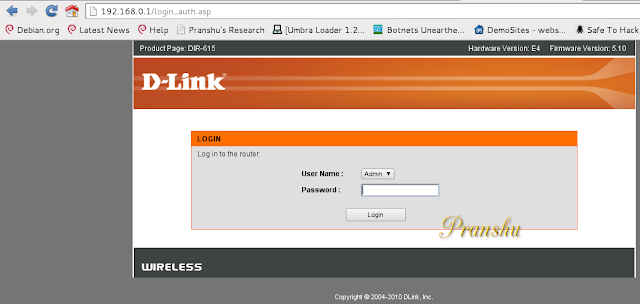

- tehát elindítottam a böngészőt, és elmentem a

192.168.0.1:80– ra, amely megnyitotta a bejelentkezési panelt a dlink hozzáférési pont vezérlőpultjához.

-

gyors Google keresés során kiderült, hogy az alapértelmezett bejelentkezés DLink eszközök: felhasználónév:

adminjelszó:blank. -

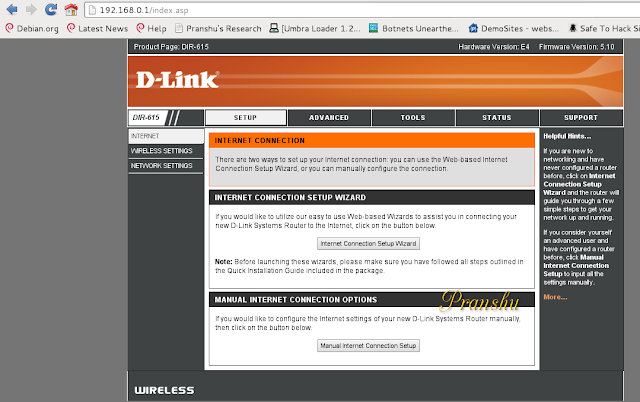

megpróbálta bejelentkezni az alapértelmezett értékekkel, majd hozzáférést kapott a Vezérlőpulthoz.

ismét rossz biztonsági gyakorlat: az alapértékek változatlanul hagyása!

router firmware frissítése

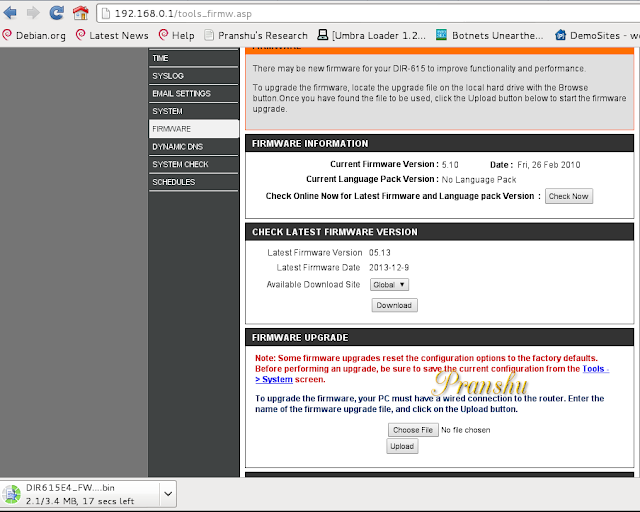

- a hozzáférési pont gyenge jeleinek köszönhetően úgy döntöttem, hogy frissítem a firmware-t, és megnézem, hogy van-e különbség.

a szomszéd wifi jelenlegi firmware-je 5.10volt. Ellenőriztem a legújabb Firmware elérhető. 5.13volt.

letöltöttem a frissítést a gépemre (DIR********.bin)

-

biztonsági másolatot készítettem a hozzáférési pont konfigurációjáról a frissítés előtt. Mentettem hát

config.bin'a laptop a szomszéd wifi. -

továbbmentem és frissítettem a firmware-t. Feltöltöttem a

DIR****.bin– t a laptopomról a hozzáférési pontra, majd újraindítottam.

a frissítés után elvesztettem a WiFi-hozzáférést.

rájöttem, hogy az új frissített firmware megváltoztatta a WiFi jelszavát, és már nem tudtam csatlakozni hozzá. Sőt, mivel elvesztettem az internethez való hozzáférést a WiFi-vel együtt ,már nem tudtam Google-t keresni a frissített firmware alapértelmezett jelszavára (akkoriban nem volt alternatív útvonal az internethez).

és én sem tudtam feltörni, mert ezúttal senki–még maga a szomszéd sem–képes lenne hitelesíteni a WiFi-t az új ismeretlen jelszóval a firmware frissítés után, így nincs adatcsomag generálva, és nem lesz semmi feltörni.

-

újra elindítottam az “Airodump-ng” – t, és észrevettem, hogy a firmware frissítés egyszerűen megváltoztatta a hozzáférési pont biztonságát” open ” – re, azaz nincs szükség jelszóra a csatlakozáshoz.

-

csatlakoztam az “Open” wifi-hez, majd visszaállítottam a konfigurációs beállításokat a

config.binbiztonsági mentés segítségével.

következtetés

manuálisan választottam ki a WPA2 biztonságot, és ugyanazt a jelszót adtam meg, mint amit a szomszédom korábban használt (1234567890). Később, aznap este, adtam a neighbor egy kis vezeték nélküli értékelő jelentés, így az ajánlás, hogy frissítse a WiFi biztonság WPA2, majd válasszon egy erős jelszót.

végül kérjük, vegye figyelembe, hogy a teszt megkezdése előtt kifejezett beleegyezésem volt a tulajdonostól. Ha nincs ilyen engedélye, kérjük, próbálja meg a saját hozzáférési pontján.

Leave a Reply